BTC/HKD+1.02%

BTC/HKD+1.02% ETH/HKD+0.91%

ETH/HKD+0.91% LTC/HKD+0.2%

LTC/HKD+0.2% ADA/HKD+1.73%

ADA/HKD+1.73% SOL/HKD+4.85%

SOL/HKD+4.85% XRP/HKD+1.24%

XRP/HKD+1.24%不知道大家是否還記得跨鏈協議Wormhole于2022年2月遭受黑客攻擊這起安全事件,去年Beosin旗下BeosinEagleEye安全風險監控、預警與阻斷平臺監測顯示,?Wormhole?項目方被黑客盜取?12?萬枚?ETH,損失金額約3.26?億美元。

據了解,當時Wormhole協議的開發由交易公司JumpTrading的加密分支JumpCrypto參與,事件發生后,JumpCrypto?宣布投入?12?萬枚?ETH?以彌補?Wormhole?被盜損失,支持?Wormhole?繼續發展。

此后,Wormhole向黑客提出了1000萬美元漏洞賞金和白帽協議方案,以換取資金返還,但黑客似乎并不領情。

而根據blockworks的報道,似乎三天前,這筆資金似乎已經追回,Beosin安全團隊也將過程重新梳理與大家分享。

慢霧首席信息安全官:SIM交換攻擊將在未來成為麻煩:7月17日消息,慢霧首席信息安全官23pds稱,基于SIM交換的黑客攻擊目前還不太普遍,但在不久的將來有進一步上升的巨大潛力。他表示,隨著Web3的普及并吸引更多人進入該行業,由于其技術要求相對較低,SIM交換攻擊的可能性也隨之增加。他同時提到了過去幾年涉及加密貨幣中SIM交換黑客的一些案例,如2021年10月,由于2FA漏洞,黑客從至少6,000名客戶那里竊取了加密貨幣。

SIM交換黑客是身份盜竊的一種形式,攻擊者接管受害者的電話號碼,使他們能夠訪問銀行賬戶、信用卡或加密賬戶。[2023/7/17 10:59:52]

Balancer生態收益治理平臺Aura Finance已上線Arbitrum:6月21日消息,Balancer生態收益治理平臺Aura Finance宣布上線Arbitrum。此前消息,Aura Finance社區已經投票通過有關在Arbitrum上進行戰略跨鏈部署的提案。[2023/6/21 21:52:01]

據了解,一直以來Wormhole黑客不斷通過各種以太坊應用程序轉移被盜資金,最近開設了兩個Oasis金庫,然而兩個保險庫都使用了Oasis提供的自動化服務。反制的關鍵在于Oasis?自動化合約使用可升級的代理模式,這意味著合約所有者可以隨時更改合約邏輯。

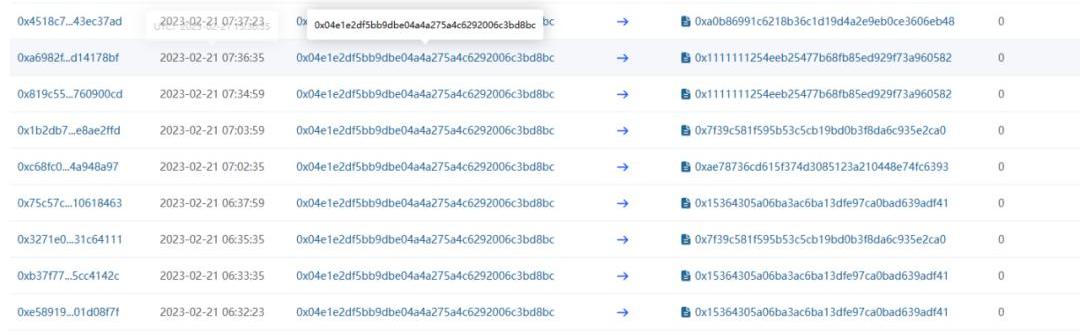

反制攻擊發生于2月21日,當時sender地址(負責執行反制攻擊,似乎歸Jump所有)被添加為Oasis多重簽名的簽名者。Sender地址執行了五筆交易用于反制,隨后從Oasis多重簽名中刪除。sender成為合格簽名者的時間僅為1小時53分鐘。

香港金管局:未來將推動mBridge平臺發展為“最簡可行產品”,讓系統最終投入運作:10月26日消息,香港金融管理局聯同國際結算銀行創新樞紐(創新樞紐)轄下香港中心、泰國中央銀行、中國人民銀行數字貨幣研究所及阿拉伯聯合酋長國中央銀行發布題為“Project mBridge: Connecting economies through CBDC”的報告,闡述mBridge項目的試行成果及所得。

項目今年第3季度由實驗階段邁進試行階段。為期六個星期的試行是至今最大規模的跨境央行數字貨幣(CBDC)試行,共有來自四個司法管轄區的20間銀行參與,利用mBridge平臺進行超過160宗支付及外匯交易,總額逾1.71億港元。mBridge項目也是其中一個率先以多種央行數字貨幣為企業跨境交易進行真實結算的項目。

展望未來,金管局與項目其他成員將繼續努力,將mBridge平臺發展為“最簡可行產品”,讓系統最終正式投入運作。[2022/10/26 11:44:45]

恢復過程的主要部分發生在第三筆交易中,sender升級了合約,使sender能夠將質押物和借款從30100號金庫中轉移出控制權。Wormhole黑客的錯誤是將30100號金庫的訪問權限授予了一個由多方簽名控制的可升級代理合同。下面是詳細操作。

華爾街投行分析師下調比特幣礦企Core Scientific和Argo Blockchain股票評級至中性:10月21日消息,華爾街投資銀行DA Davison分析師Chris Brendler在其分析報告中指出,由于加密寒冬繼續嚴重影響礦工的盈利能力,比特幣礦企Core Scientific和Argo Blockchain的股票評級從買入下調至中性。[2022/10/21 16:34:50]

詳細操作

一些地址別名

Oasis多重簽名(0x85):擁有Oasis代理合約的12個多重簽名中的4個。

Holder(0x5f):目前持有回收的資金。

Sender?(0x04):負責執行反利用。

Jump1(0xf8):用DAI為發送方提供資金以償還債務并收回抵押品。通常標記為“WormholeDeployer1”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Jump2(0xf5):從發送方收到剩余的DAI。通常標記為“JumpTrading”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Sender首先初始化一些參數以啟動攻擊。然后,Sender利用其在OasisMultisig上的特權,通過ServiceRegistry將更改延遲更新為0,從而允許它即時更新代理合約地址。Sender部署了兩個新的合約Authorizer和Executor,這些合約用于欺騙協議。Sender利用其繞過時間延遲的能力,更新OasisServiceRegistry,使其能夠調用Authorizer和Executor代替兩個關鍵的Oasis合約。然后將AutomationExecutor代理地址更新,使Sender完全控制30100金庫。

接下來是反攻擊的過程。Sender必須關閉30100金庫并將其遷移到由OasisMultisig控制的新金庫中。

首先OasisMultisig調用AutomationExecutor合約,從而完全控制30100金庫。

然后調用Authorizer合約,這會使協議認為30100金庫?可以合法地被Sender關閉。Authorizer成功通過驗證步驟。

再次調用Executor合約,創建一個新的30231金庫,將抵押品和借入的DAI從30100金庫遷移到30231金庫,并將30231的所有權轉移給OasisMultisig。

最后將120,695.43的wstETH抵押品和76.39M的借入DAI從30100金庫移動到30231金庫。Authorizer合約再次被調用,以驗證30100金庫已關閉,最后,Sender將代理合約恢復到其原始地址,任務完成。

Figure1?sender?transfer

Beosin總結

Oasis協議的漏洞利用的過程中。Wormhole黑客將30100金庫的訪問權限交給了由多簽控制的可升級代理合約。在整個過程中,Authorizer合約和Executor合約扮演了關鍵角色,但如果沒有通過升級AutomationExecutor代理提供的完全控制,攻擊將不可能實現。

一旦Sender完成了反制攻擊,它就從OasisMultisig中被移除。僅在30分鐘后,Sender就開始從Jump1收到DAI。Jump1總共發送了80MDAI。Sender用78.3MDAI來清算新創建的金庫中的貸款,其余部分則發送給Jump2。

在清除DAI債務之后,抵押品從wstETH和rETHVaults中提取并發送給Holder。自從到達Holder的時間以來,這些資產就沒有移動過。

Tags:SENENDSISOASISNew Frontier PresentspendprotocolExosisOASIS幣

2023年2月2日早上,歐萊雅旗下NYX美妝發行了一套總數1000個的數字會員通行證,名為GORJS的DAO隨之啟動,目標是成為一個孵化器資助3D藝術家.

1900/1/1 0:00:00本文旨在以易于理解的方式來介紹復雜的以太坊擴容主題,其中包括:重要術語ArbitrumOptimismPolygonzkSync重要術語讓我們首先定義模塊化.

1900/1/1 0:00:00去年夏天,Vitalik寫了一篇?博文,概述了不同類型的zkEVM?。他根據性能和兼容性的權衡軸來定義它們。這是一種非常有用的啟發式方法,可以區分支持zkEVM的方法.

1900/1/1 0:00:00近年來,我們見證了不可替代代幣的指數式增長,特別是在藝術和收藏品領域。高度引人注目的項目,如BAYC和Azuki等藍籌PFP已經獲得了巨大的吸引力,更多的企業開始釋放NFT的實際效用,將NFT整.

1900/1/1 0:00:00DelphiDigitalNFT?研究員yh.ΞTH在社交媒體發文解釋了為什么說現在出售此前從空投中獲得的BLUR代幣是一個“錯誤”.

1900/1/1 0:00:00加密分析師剛剛采訪了來自DelphiDigital的JoséMariaMacedo。就以下話題進行了討論: -需要持倉的頂級項目 -L1s和DEXs -如果底部在這里...以下是13個最重要的收.

1900/1/1 0:00:00