BTC/HKD-0.43%

BTC/HKD-0.43% ETH/HKD-0.23%

ETH/HKD-0.23% LTC/HKD+0.98%

LTC/HKD+0.98% ADA/HKD+0.7%

ADA/HKD+0.7% SOL/HKD-0.99%

SOL/HKD-0.99% XRP/HKD+0.7%

XRP/HKD+0.7%寫在前面:丟失錢包密碼或私鑰是加密貨幣用戶經常會遇到的問題,那能否有方法可在最小化信任的同時,恢復丟失的密鑰呢?這正是以太坊聯合創始人vitalik等人正在探索的一個方向,而他們已編寫了一個新的

EIP,并將其命名為秘密多重簽名恢復方案。

昨日,知名黃金愛好者兼加密貨幣懷疑者PeterSchiff在Twitter上聲稱自己的錢包丟失了密碼,因此無法訪問自己的比特幣。

Schiff接著補充說:

“所以現在我的比特幣在本質上毫無價值,它也沒有市場價值。我知道擁有比特幣是個壞主意,但我從來沒有意識到它是如此糟糕!”

Schiff在推特上公布自己的損失后,加密貨幣社區很快展開了討論,例如MorganCreekDigital聯合創始人兼合伙人AnthonyPompliano就提問他是否自己忘記了密碼,而希夫對此的回答卻是:“是我的錢包忘記了密碼。”

看不下去的Pompliano只好耐心解釋道:

“軟件只是執行人類發出的命令,它不能‘忘記’任何事情,給我發郵件吧,我會盡力幫你找回丟失的比特幣。”

不過根據Schiff的回答,他的比特幣基本已無望找回了,他提到說:

“是EricVoorhees幫我準備的錢包,即便是他也覺得我無能為力。如果你有任何想法,歡迎嘗試。”

看到這里,讀者可能覺得這是一個非常悲傷的故事,一位加密貨幣懷疑者好不容易嘗試了比特幣,結果卻因為自己忘記了密碼而丟失了它們。而倘若他在多處備份好私鑰,那么即使他忘記了錢包密碼,也可以通過私鑰訪問自己的錢包。

當然,也有人會認為這是一個深刻的教訓,它提醒我們要開發相關的技術,為類似的人群提供安全保障。

比如以太坊聯合創始人vitalik就評論稱:

神魚:中心化Staking機構需復審下私鑰保管及有權限人員狀態,制定緊急事件預案:金色財經報道,Cobo聯合創始人兼CEO神魚發推表示,伴隨著上海升級的臨近,對于機構,尤其是提供中心化staking的機構,需要reviewer下私鑰保管方式及相關有權限的人員狀態,檢查下服務器日志,監控后續提現狀態,制定緊急事件預案。[2023/4/9 13:52:56]

“對于人們用‘加密貨幣就是加密貨幣,你的工作就是要非常小心地在三個地方寫下備份種子’來回答這個問題,我感到失望。我們可以,也應該創造更好的錢包技術,使得安全變得更容易實現。

例如,這里有一個社交恢復提案:https://t.co/tuSbHhXKgd?amp=1”

那V神所說的社交恢復提案具體是指什么呢?

下面我們就來簡單了解一下吧。

EIP2429:秘密多重簽名恢復

作者:RicardoGuilhermeSchmidt、MiguelMota、VitalikButerin、naxe

狀態:草案

類別:ERC

創建日期:2019-12-07

要求:EIP

摘要

一般來說,加密貨幣的一個糟糕體驗是私鑰丟失或暴露,這可能導致不可逆轉的情況。

社交恢復被視為賬戶合約去中心化恢復的一種選擇,然而社交恢復的使用,帶來了人的因素,而人的因素通常是安全系統脆弱性的主要原因。

社交恢復的主要風險是:

合謀:如果一些用戶知道他們是某個恢復的一部分,他們可能會對恢復攻擊的執行感興趣;

目標攻擊:外部代理可能了解恢復的所有者,并瞄準執行恢復攻擊所需最薄弱的點;

一般暴露:攻擊者如果設法感染大型用戶基礎環境依賴項,并獲得對多個身份的訪問權限,也可能通過恢復對未受影響的用戶產生副作用;

安永:意識到QuadrigaCX冷錢包中比特幣被轉移,仍未找到相關私鑰:12月21日消息,QuadrigaCX破產受托人安永會計師事務所周二發布聲明稱,已經“意識到”QuadrigaCX冷錢包里的比特幣(BTC)被轉移至其它地址。上周末,超過100枚與QuadrigaCX相關的比特幣從冷錢包中轉出,總價值約為170萬美元,其中許多資金已經流入不同的錢包。

安永證實并沒有發起這些交易。聲明中稱,安永公司以法院指定監管人和破產受托人的身份與管理層和其他人合作,以收回轉移至這些錢包中的比特幣。然而盡管進行了詳細調查,仍無法找到與冷錢包相關的私鑰。

作為Quadriga債權人律師的加拿大律師事務所Miller Thomson也在網站發表了類似聲明。安永于2019年2月初首次宣布,它“無意中”將比特幣發送至其無法訪問的Quadriga冷錢包,失去了對這些比特幣的控制。此后這些地址的比特幣一直處于凍結狀態,直到上周五,所有五個地址的比特幣在美國東部時間下午6點52分至7點14分之間流出。(CoinDesk)[2022/12/21 21:57:19]

模擬攻擊:針對性攻擊可以了解用戶的情況,并將該用戶模擬到其社交對等方以執行恢復攻擊。這變得更加令人關注,因為AI研究能夠“深度偽造”其他人的聲音和面部動作。

盡管還沒有完美的解決方案來解決所有這些問題,但我們的目標是實現“信任最小化”控制者合約,并為用戶可能使用的不同錢包啟用互操作性。

據悉,該標準提出了一種定義存儲在Melkle樹中的地址列表方法,這些地址連同它們的權重和用戶的個人秘密,將組成一個秘密集,而該秘密集可以在不直接危及用戶的情況下公開,因為它仍然需要對地址列表中的總閾值進行人工驗證。

該秘密集可以保存,例如存儲在web2云存儲當中,而不會嚴重影響安全性,這對于一些不信任自己,但也不希望信任某些特定實體的用戶而言是非常有用的。

用戶秘密永遠不會在鏈中顯示,顯示的只是一個nonce哈希,每次恢復時它都會增加。恢復設置獲取此哈希秘密nonce的哈希值的哈希值,這種雙哈希方法被用于數學證明請求恢復的人知道該秘密,而不會泄露它。

加密托管公司Metaco與裝甲車生產商Brink's合作,以確保安全存儲私鑰:5月5日消息,裝甲車生產商Brink's與瑞士加密貨幣托管公司Metaco合作,在物理層面對數字資產托管提供保護措施。Metaco將把旗下賬戶私鑰的物理備份以分布式方式存儲在Brink's的多個保險庫。

Metaco戰略聯盟副總裁 Seamus Donoghue表示,在發生災難性故障的情況下,需要有一個備份,通常是以HSM(硬件安全模塊)智能卡的形式存在。代表客戶投資數十億的機構可以將備份的主密鑰分割并存儲在多個智能卡上,如果發生意外,可將其重組并加載到HSM中以恢復私鑰。(CoinDesk)[2022/5/5 2:52:45]

根據提案,用戶可通過提供秘密以及加權地址列表來配置恢復。

user_secret_data可以是用戶可猜測的半私有信息。而user_secret_type是可選的隨機大整數,并將其與address_list一起導出為private_hash。

地址列表的總權重必須大于閾值,而閾值是一個常數:THRESHOLD=100*10^18。

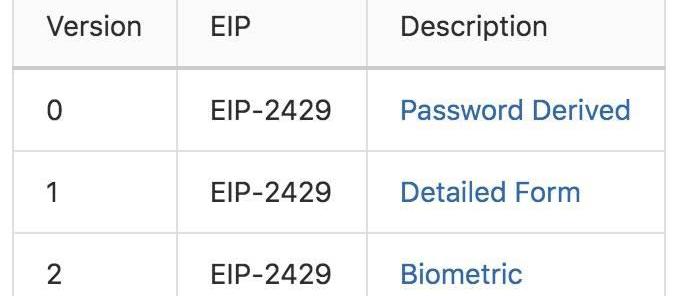

而標準定義了生成可預測用戶秘密的幾種方法。

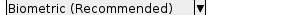

當生物識別技術可用時,應該使用它們,這是最簡單的方法。

而當沒有生物識別技術時,一組通常只有用戶知道的諸多問題的標準表單,可被用于生成用戶的秘密數據。所有可選的默認字段有:FullName、BirthDate、MotherName、MotherBirthdate、Nationality、FirstLove'sName、FirstPet'sName、ChildhoodNickname。

動態 | Blockd創始人公開私鑰,打賭黑客無法攻破其安全系統:Blockd創始人Robert M.C. Forster公開了一個內含1 ETH的錢包地址的私鑰,打賭該公司的安全系統可保證即便在私鑰泄漏的情況下也能阻止黑客從錢包中竊取加密貨幣。錢包地址為:The address is: 0xa5653e88D9c352387deDdC79bcf99f0ada62e9c6;私鑰為:ca9a3a3d4026e6228713e683a9c45ef65a538b2f9336813bd597f5effa38668d。(Decrypt)[2020/1/6]

而密碼派生方法,則類似于詳細表單方法,但它只要求用戶輸入一些內容:FullName和Password。

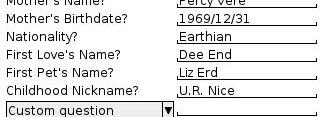

地址列表

用戶將定義監護人賬戶列表,該列表通過用戶的聯系人列表進行填充。導入選項和輸入一個地址應該是很方便的,如圖所示:

選擇好監護人后,系統將提示用戶定義每個監護人的權重:

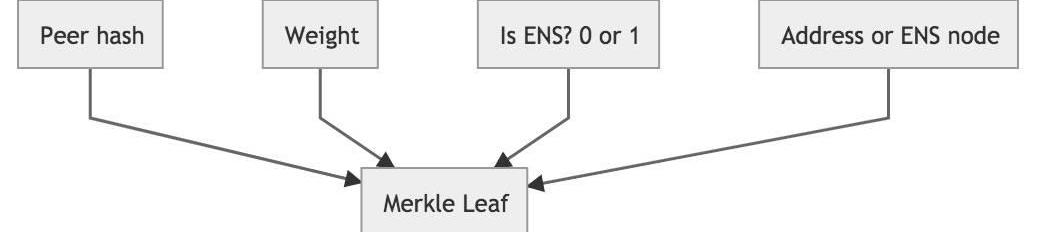

這些地址存儲在一個標準的merkle樹當中,但是每個子葉必須與hash_to_peer進行哈希運算。

merkle_root被哈希為一個標準merkle樹,它由keccak256(bytes32(hash_to_peer),uint256(weight),boolean(is_ens),bytes32(ethereum_address))格式的address_list子葉組成。

方案支持了ENS域名,當監護人擁有一個ENS域名時,應該使用ENS域名。根據EIP-137,如果使用了ENS域名,則is_ens必須為“true”。

列表中的地址可以是賬戶合約,如果是賬戶合約,則可以直接調用審批功能,也可以提供EIP-1271簽名。而如果是外部擁有帳戶,則應用ecrecover邏輯,但它們也可以直接調用approve函數。

金色獨家 慢霧安全團隊:有至少6種途徑導致 EOS 私鑰被盜:針對 EOS 私鑰被盜事件,金色財經特邀請慢霧安全團隊對此事進行解讀,慢霧安全團隊表示:EOS 投票關鍵期頻發私鑰被盜問題,慢霧安全團隊綜合 Joinsec Red Team 攻防經驗及地下黑客威脅情報分析,可能的被盜途徑有:

1、使用了不安全的映射工具,映射使用的公私鑰是工具開發者(攻擊者)控制的,當 EOS 主網上線后,攻擊者隨即 updateauth 更新公私鑰;

2、映射工具在網絡傳輸時沒有使用 SSL 加密,攻擊者通過中間人的方式替換了映射使用的公私鑰;

3、使用了不安全的 EOS 超級節點投票工具,工具開發者(攻擊者)竊取了 EOS 私鑰;

4、在不安全的 EOS “主網”、錢包上導入了私鑰,攻擊者竊取了 EOS 私鑰;

5、用戶存儲私鑰的媒介不安全,例如郵箱、備忘錄等,可能存在弱口令被攻擊者登錄竊取到私鑰;

6、在手機、電腦上復制私鑰時,被惡意軟件竊取。

同時,慢霧安全團隊提醒用戶自查資產,可使用公鑰(EOS開頭的字符串)在 https://eosflare.io/ 查詢關聯的賬號是否無誤,余額是否準確。如果發現異常并確認是被盜了,可參考 EOS 佳能社區 Bean 整理的文檔進行操作 https://bihu.com/article/654254[2018/6/14]

weight設置此地址值相對于THRESHOLD常量的批準程度。

用戶秘密數據哈希

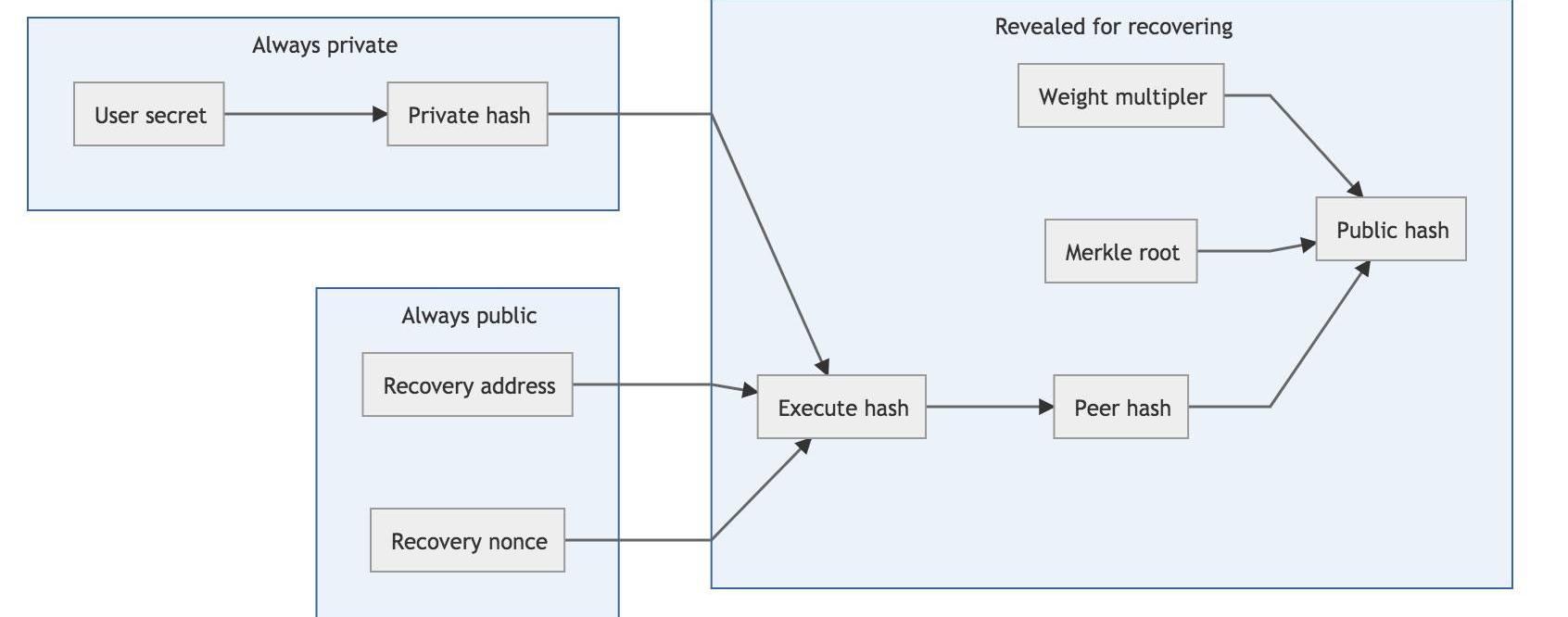

對于多個用戶而言,recovery_contract可能是相同的,這是用戶正在使用的共享秘密多重簽名合約地址;

user_secret_data是用戶數據的純格式字節數據,它從不暴露,也不會被保存。當private_hash是未知時,應向用戶進行請求;

private_hash是keccak256(user_secret_data),它從不暴露,可以用秘密集導出。這可以在所有恢復中重復使用;

merkle_root是通過對普通merkle樹進行哈希運算得到的,它在執行時會被揭露;

weight_multipler定義要達到THRESHOLD需要乘以多少個單獨權重;

hash_to_execute是keccak256(private_hash,address(recovery_contract),recovery_contract.nonce(user_address)),它僅在執行時公開,每次恢復都是唯一的,也被稱為“顯示哈希”。Nonce和恢復合約地址被用于允許重用private_hash;

hash_to_peer是keccak256,它在恢復授權請求時會公開,其被用于通過揭露public_hash種子來證明用戶知道hash_to_execute和merkle_root,這也被稱為“部分泄漏哈希”;

public_hash是keccak256,它自配置后就是公開的,只能使用一次,這也用于防止執行的重放。執行成功后,必須使用setup(bytes32,uint256)進行重配置;

恢復秘密集URL

恢復所需的所有信息都將存儲在url類型標準中:

recovery=erc831_partaccount_contract"/"recovery_contract"/"private_hash|secret_type"/"address_list/weight_multiplererc831_part="ethereum:recovery-"account_contract=ADDRESSchain_id=1*DIGITrecovery_contract=ADDRESSprivate_hash="0x"64*HEXDIGsecret_type=UINTaddress_list=ethereum_address*(";"ethereum_address)weight_multipler=UINTethereum_address=ADDRESS/ENS_NAME"*"weightweight=UINTADDRESS="0x"40*HEXDIGparameters=parameter*("&"parameter)parameter=key"="valuekey=STRINGvalue=STRINGnotes=STRING

account_contract是指要進行恢復的賬戶合約,可以使用任何賬戶合約,因為恢復合約可以執行到任何接口或地址;

chain_id為所有地址定義了以太坊鏈,如果不存在,則預設為1;

recovery_contract執行恢復合約的邏輯,必須支持此文檔中指定的ABI;

secret_type選擇生成user_secret_data時使用的標準,在未給定private_hash時是必需的;

private_hash是user_secret_data的哈希,如果不存在,恢復將要求使用secret_type所選的標準來獲取user_secret_data;

weight_multipler是每個weight將乘以的值,以達到THRESHOLD常數;

address_list是具有個人權重的地址列表,最好是另一個帳戶合約,表明它們可用于恢復請求,但任何地址都可以幫助恢復。可以使用ENS域名,并在恢復過程中進行解析。總權重應高于THRESHOLD常數;

weight默認為Math.ceil(THRESHOLD/address_list.length),由用戶設置自定義;

parameters可能需要特定的secret_type;

如果需要的話,notes可用于密碼提示;

恢復程序

當需要恢復時,用戶需要將其

RecoverySecretSetURL加載到支持此標準的電子錢包中。根據配置的不同,當

private_hash不可用時,必須從對用戶構成挑戰的

user_secret_data處生成。

加載有效的密鑰集時,它將提示哪些用戶請求幫助。一些錢包或許能自動發送請求,而另一些錢包則允許用戶共享這個HelpRecoverRequestURL。

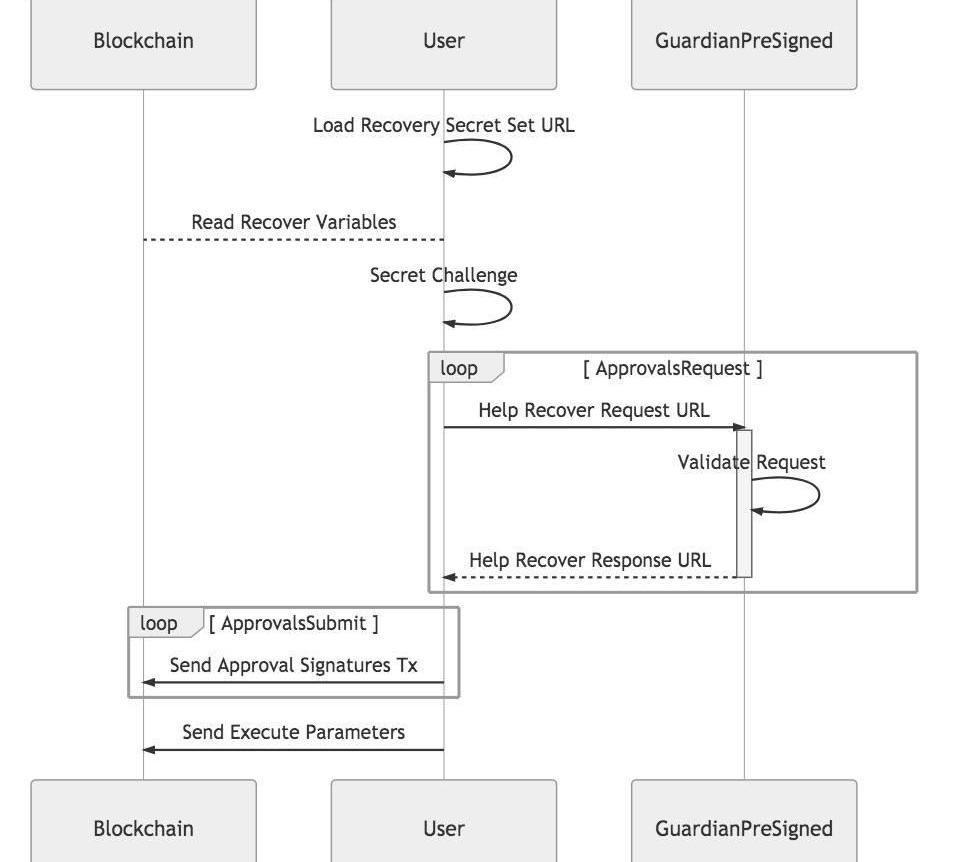

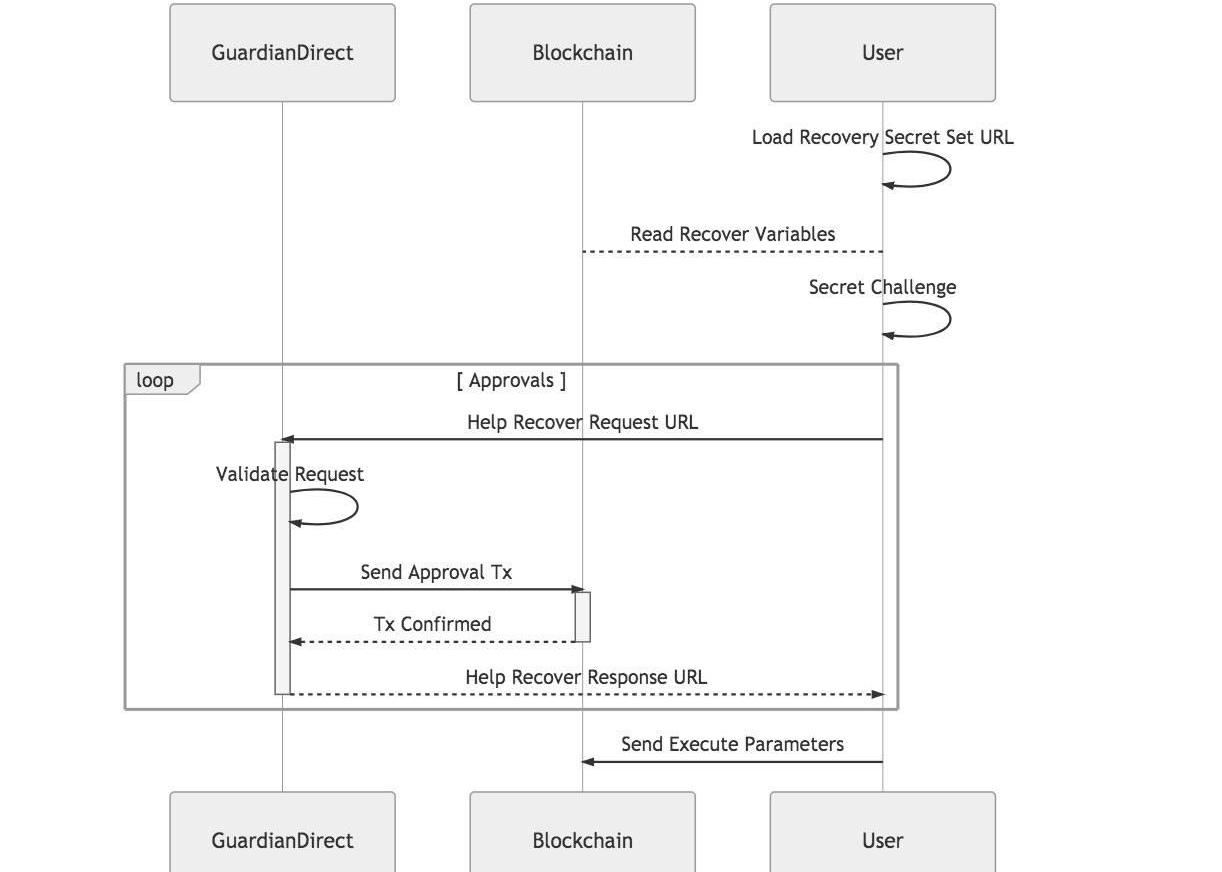

該EIP鼓勵盡可能使用預簽名的消息EIP-191,這一點很重要,因為gas成本是一個常見的障礙。如果監護人選擇的地址是帳戶合約,則必須是EIP-1271才能使用預簽名信息。建議的正常順序如下:

在特殊情況下,如果賬戶合約無法簽署信息,或者用戶的錢包無法按照這個EIP上指定的格式簽署信息,則也可以通過使用msg.sender的方法執行常規操作。

在這種情況下,監護人將不得不支付一小部分gas費用。

理論基礎

user_secret_data從不公開,在用keccak256算法進行哈希運算一次后,它就成為從不公開的private_hash。理論上,應該使用生物特征技術,因為用戶不太可能丟失他們的生物特征。而生物特征通常是不安全的,因為它們并不是真正的秘密,任何高分辨率相機實際上都可以讀取大多數生物特征,而且這些信息通常也為政府所知。

當生物特征不可用時,用戶數據表單仍然提供相當好的安全性,因為合約中存儲的哈希是離源數據非常遠的加鹽哈希,即使只有名字被用作user_secret_data,也是很難發現的。這些數據越不可預測,就越能抵御目標攻擊,而目標攻擊仍需要發現用戶列表并接收足夠的授權。

在成功執行之后,需要重新配置以實現安全性保障。在經歷一次恢復后,恢復合約必須禁用自身,并等待新的配置。

可能存在的攻擊

需要注意的是,支持此EIP的錢包,應考慮用戶可能被請求幫助恢復其他賬戶,而請求可能來自任何知道secret_set的人,包括合法擁有者或以某種方式獲取secret_set的攻擊者。

因此:

錢包必須詢問用戶請求的合法性,詢問請求是否是通過個人驗證后進行的;

用戶必須知道,他們對自己的鏈上操作負有責任,并且必須驗證恢復請求的合法性;

視頻通話可能是通過AI偽造的,但攻擊者需要圖像和語音樣本,例如互聯網上的公共演講內容;

為名人進行恢復的用戶,永遠不要信任視頻通話,應該去嘗試直接聯系周圍的人,以檢查請求的合法性;

簡評:這種方案正是針對PeterSchiff這樣容易忘記錢包密碼或私鑰的群體而設計的,但其也存在著安全隱患,但對于加密貨幣的社會可擴展性而言是非常重要的,因為多數人會是和PeterSchiff類似的。

Tags:RESCRESECHASHDigitex Futurescream幣最新消息SeahorseChainHashtagger

新型肺炎徹底打開了全球的2020,有無數人都在說,希望重啟這一個新年。尤其是大年初一,美國的流行病學家埃里克·費格丁博士在海外發表了對新型肺炎的看法,瞬間刷爆了朋友圈.

1900/1/1 0:00:00自比特幣誕生以來的十多年時間中,比特幣生態系統吸引的開發者投入了大量精力來改進和更新其底層代碼庫.

1900/1/1 0:00:00作者:MarcelloMinenna 翻譯:岳巍 來源:區塊鏈前哨 導語:?全球各國的數字貨幣競爭日趨激烈.

1900/1/1 0:00:00前歐洲央行副行長、法蘭西國家銀行前行長ChristianNoyer表示,盡管目前有50多家央行對央行數字貨幣感興趣,但以消費者為中心的央行數字貨幣可能還需要10年的發展.

1900/1/1 0:00:00文:趙雪嬌 來源:鋅鏈接 編者注:原標題為《正在消失的紙質發票》看著最后一車票據在紅色火焰中燒成灰燼,趙越松了口氣。一個時代也將隨著煙火飄散。他在浙江邵逸夫醫院財務科做了30年票據管理員.

1900/1/1 0:00:002020年以來,比特幣價格呈連續上漲趨勢。有人說是減半行情,有人說是國際緊張局勢下,比特幣的避險屬性突顯所致,而目前局勢緩和,原油、黃金等避險資產的漲勢也已“啞火”,比特幣卻仍保持漲勢.

1900/1/1 0:00:00