BTC/HKD+0.84%

BTC/HKD+0.84% ETH/HKD+1.77%

ETH/HKD+1.77% LTC/HKD+1.07%

LTC/HKD+1.07% ADA/HKD+2.84%

ADA/HKD+2.84% SOL/HKD+4.67%

SOL/HKD+4.67% XRP/HKD+1.65%

XRP/HKD+1.65%來源:PeckSheild

2020年03月02日,美國司法部以陰謀洗錢和無證經營匯款為由,對名為田寅寅和李家東兩位中國人發起了公訴,并凍結了他們的全部資產。理由是,他們二人在2017年12月至2019年04月期間,幫助朝鮮政府下轄黑客組織LazarusGroup提供了價值超1億美元的洗幣服務。

由于美國司法部并未公布這些被盜資金的具體來源,涉及洗錢的加密貨幣交易路徑,甚至當事人李家東還聲稱自己只是受害者,一時間這樁案件成了媒體和坊間熱議的焦點。

究竟是哪幾個交易所被盜了,黑客具體洗錢路徑又是怎樣的,田和李兩位承兌商是在哪個環節參與的?

由于美國司法部并沒有公布被盜交易所的名稱和地址以及田和李涉案的關鍵細節,區塊鏈安全公司PeckShield第一時間介入追蹤研究分析,基于美國司法部僅公布的20個地址向上追溯、取證并以可視化圖文方式還原整個案件的來龍去脈。

Infinite Block已獲得許可成為虛擬資產服務提供商:金色財經報道,區塊鏈金融科技公司Infinite Block宣布已完成VASP報告及驗收,成為第 37 家虛擬資產服務提供商 (VASP)。VASP是指根據《特定金融信息法》(特別法)專門從事虛擬資產銷售、購買、交換、轉讓、存儲、管理、經紀、中介等虛擬資產業務的企業。[2023/8/9 21:33:32]

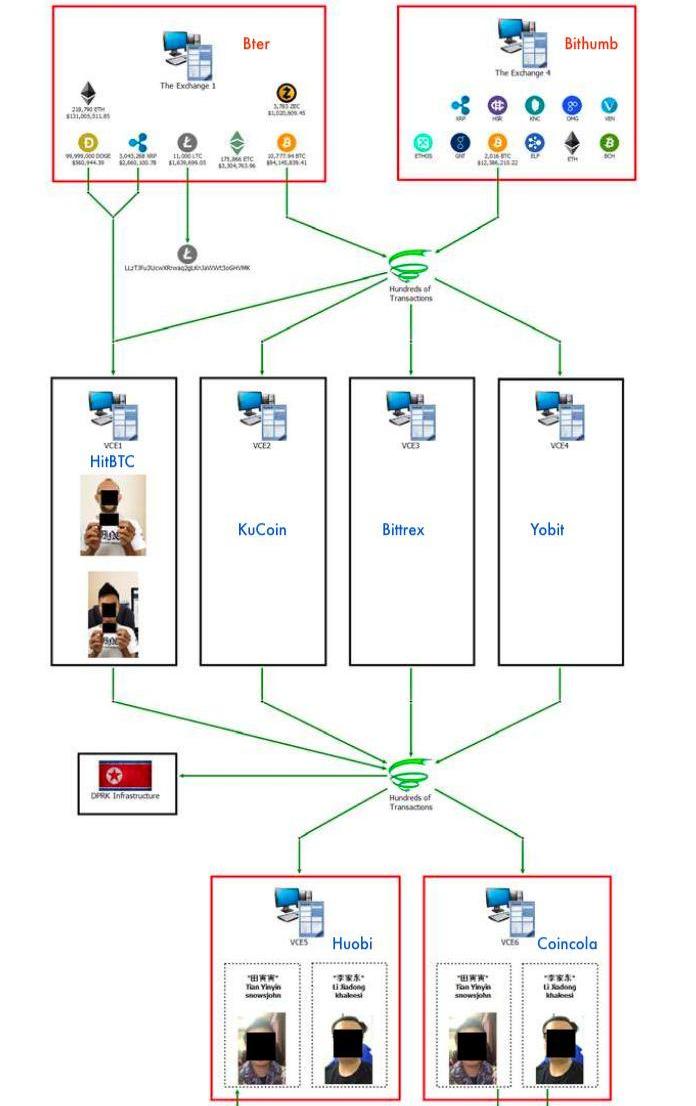

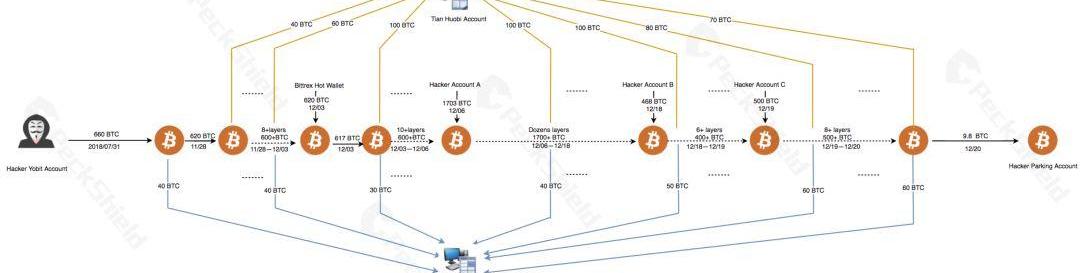

如上圖所示,事情經過簡單總結為:

北韓黑客組織LazarusGroup先通過釣魚獲取交易所私鑰等手段,攻擊了四個數字資產交易所;之后黑客用PeelChain等手法把所竊的資產轉入另外4個交易所,VCE1到VCE4;再然后黑客又使用PeelChain把資產轉移到負責洗錢的兩位責任人的交易所VCE5和VCE6的賬戶中,最后換成法幣完成整個過程。美國司法部這次起訴的就是最后一環負責洗錢的田寅寅和李家東。

Azuki昨日交易筆數創近三個月新高:金色財經報道,據Tokenview數據信息,NFT項目Azuki昨日交易筆數達728,較7日平均交易筆數上漲130.9%,創近三個月新高。當前Azuki地板價為14.49ETH。

昨日Azuki宣布推出Azuki Elementals 系列NFT。[2023/6/26 21:59:35]

在接下來篇幅中,

PeckShield將從被盜交易所源頭說起、對黑客洗錢的具體路徑進行系統性的拆解分析,為你復盤、解密整個案件的全過程。

圖文拆解:OTC承兌商洗錢案件

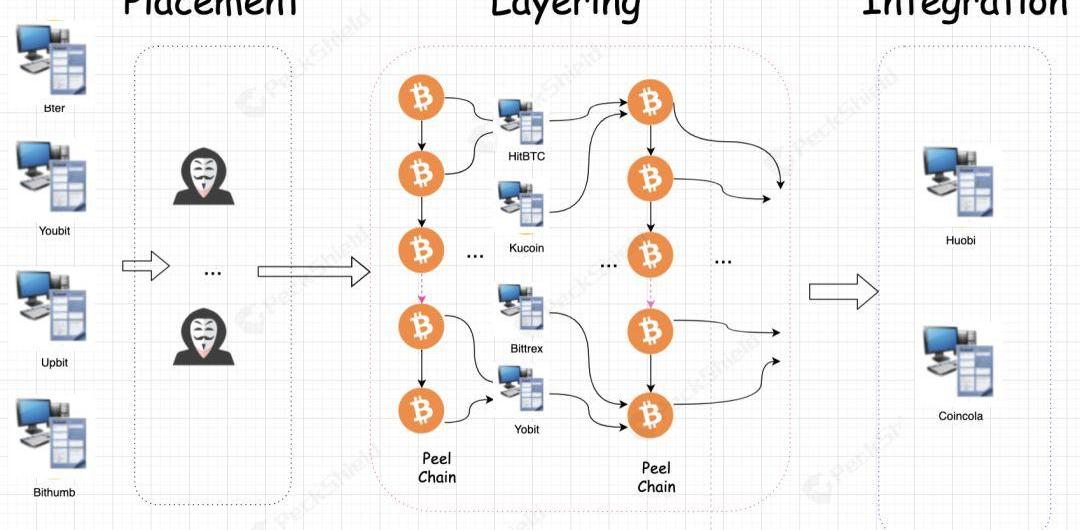

通常情況下,黑客在攻擊得手后,洗錢流程大體分為三步:

去中心化計算網絡Flux發布Daemon v6.1.0版本:2月17日消息,去中心化計算網絡Flux現已發布Daemon v6.1.0版本,Flux節點必須在未來幾天內完成更新,因為v6.0.0版本將于2月24日停止運營。新版本更新包括:重命名調整、RPC優化、性能改進、快照創建和RPC調用、多種處理方式優化以及各種錯誤修復。[2023/2/17 12:13:51]

1)處置階段:非法獲利者將被盜資產整理歸置并為下一步實施分層清洗做準備;

2)離析階段:Layering是一個系統性的交易,也是整個流程中最關鍵技術含量最高的一個過程,用于混淆資產來源和最終收益者,使得當初的非法資產變成“合法所得”;

3)歸并階段:將洗白后的資產“合法”轉走,至此之后,攻擊者手里擁有的非法資產的痕跡已經被抹除干凈,不會引起有關部門的關注。

Coinbase股價下跌8%至歷史低點:金色財經報道,Coinbase股票在與標準普爾500指數和納斯達克指數平淡的交易日中下跌8%至32.65美元的歷史低點。其他與加密貨幣相關的股票也出現了下跌,包括Galaxy Digital和MicroStrategy。比特幣在過去24小時內下跌1.1%,而以太坊下跌0.7%。[2022/12/28 22:11:47]

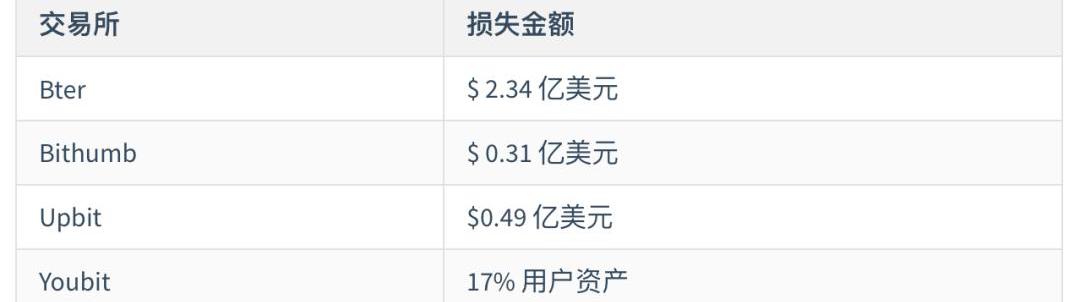

根據美國司法部提供的信息,有四個交易所被盜,PeckShield安全團隊通過追溯田和李兩人的20個關聯比特幣地址在鏈上數據,根據這些鏈上行為特性,結合PeckShield交易所被盜資料庫的數據信息,最終鎖定是下面四個交易所被盜:

加密借貸平臺Unchained Capital宣布裁員約15%:金色財經報道,加密借貸平臺Unchained Capital宣布裁員約15%,并將其業務發展負責人Parker Lewis調至董事會,并將首席產品官Will Cole調至高級顧問職位。聯合創始人兼首席執行官Joe Kelly周五表示,雖然Unchained從未接觸過FTX、Alameda或任何其他失去客戶資金的機構,但延長的比特幣熊市正在對部分業務造成影響。

此外,Joe Kelly指出,公司的新客戶數量、比特幣存款和交易量均創歷史新高,目前貸款賬簿的抵押品與本金比率為214%。[2022/11/19 13:23:45]

(注:Bter交易所在2017年倒閉后其資產由另一個交易所接管,我們這里仍使用Bter的名字)

在弄清楚贓款源頭之后,我們來看一下被盜資產的洗錢路徑及流向情況,黑客總共將洗錢分成了三步:

一、處置階段:放置資產至清洗系統

在Bter、Bithumb、Upbit、Youbit交易所被盜事件發生后的數月內,攻擊者開始通過各種手段處置他們的非法獲利。將獲利資產流到自己可以控制的賬號之中,為下一步的清洗做準備。

二、離析階段:分層、混淆資產逃離追蹤

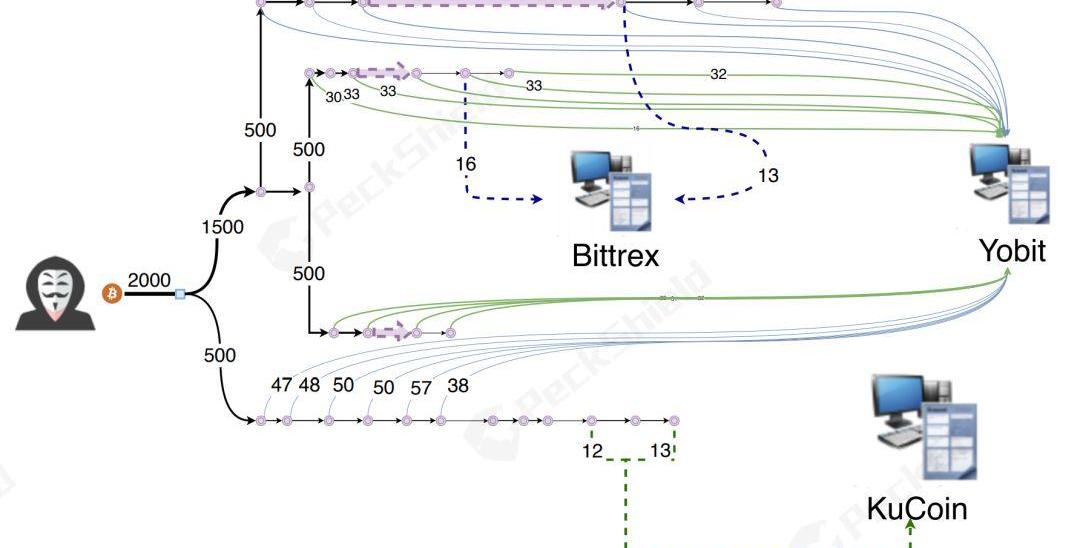

離析過程中,攻擊者試圖利用PeelChain的技術手段將手里的資產不斷拆分成小筆資產,并將這些小筆資產存入交易所。下圖中我們挑選了一筆比較典型的拆分過程,對于第一筆2,000BTC的流程細述如下。

1)攻擊者的其中一個地址先前獲利1,999BTC,先將這一筆大額資產拆分成1,500+500BTC;

2)其中1,500BTC再拆分成三個各500BTC的地址,此時看到原先的2,000BTC被拆到了4個新地址之中,而原地址中的余額已經歸零;

3)500BTC轉成20~50BTC的大小往Yobit交易所充值,并將剩下的資產找零到一個新的地址中,此時完成一筆充值;

4)使用新地址重復步驟3,直到原始的500BTC全部存入交易所為止。這一過程中攻擊者也往其它交易所充值記錄,比如Bittrex、KuCoin、HitBTC。

攻擊者通過數百次這樣子的拆分流程之后,原始的非法BTC資產全部流入了各大交易所,完成了初步洗錢操作。

如下圖所示,我們進一步分析發現,在完成初步洗錢操作后,狡猾的攻擊者并沒有直接轉入自己的錢包,而是再次使用PeelChain手法把原始的非法所得BTC分批次轉入OTC交易所進行變現。攻擊者每次只從主賬號分離出幾十個BTC存入OTC帳號變現,經過幾十或上百次的操作,最終成功將數千個BTC進行了混淆、清洗。

三、歸并階段:整合資產伺機套現

攻擊者在完成上一步的洗錢操作之后,開始嘗試進行將非法所得進行OTC拋售套現。

在上圖描述的過程中,從2018年11月28日到12月20日,攻擊者總共把3,951個BTC分一百多次存入田寅寅的Huobi和Coincola三個OTC帳號中變現,最后剩余的9.8個BTC目前還存放在攻擊者中轉地址上。

結語

綜上,PeckShield安全團隊通過追蹤大量鏈上數據展開分析,理清了此次OTC承兌商洗錢事件的來龍去脈。受害交易所分別為?Bter、Bithumb、Upbit、Youbit,據不完全統計損失至少超3億美元,且在攻擊得手后,黑客分三步實施了專業、周密、復雜的分散洗錢操作,最終成功實現了部分套現。

PeckShield認為,黑客盜取資產后實施洗錢,不管過程多周密復雜,一般都會把交易所作為套現通道的一部分。這無疑對各大數字資產交易所的KYC和KYT業務均提升了要求,交易所應加強AML反洗錢和資金合規化方向的審查工作。

據外媒今日消息,Spectrecoin的項目經理Mandica認為“比特幣是一種監控工具;它是一種用于監控的貨幣”.

1900/1/1 0:00:00本文來源:01區塊鏈,原題《危·機·消·長:區塊鏈“戰疫”——區塊鏈行業抗疫調研報告》 摘要 新冠肺炎疫情對區塊鏈企業主要造成短期的負面影響.

1900/1/1 0:00:00“比特幣跌幅超過20%,歷史上只發生過幾次。而上一次暴跌,還要追溯到2020年3月12日,我的記憶很深刻,那感覺,仿佛就在昨天。”這是今天最火的段子之一.

1900/1/1 0:00:00美國中情局前雇員愛德華·斯諾登說,比特幣從昨天開始暴跌了50%,引起的恐慌幾乎沒有道理。實際上,他正在考慮購買這種最大的加密貨幣.

1900/1/1 0:00:00Overview概述 市場交易本身是一個相當枯燥并且極度專業的工作,如果投資者想要靠自己在交易中獲利需要投入相當大的精力,所以交給專業的人去操作是一種相對穩妥并可能獲得更高收益的方法.

1900/1/1 0:00:00作者丨明曦?秦鑫 編輯丨胖迪克格莫 出品丨奔跑財經 2020年3月12日,加密貨幣市場一瀉千里、哀鴻一片,仿佛墜入了黑洞.

1900/1/1 0:00:00