BTC/HKD+6.63%

BTC/HKD+6.63% ETH/HKD+10.83%

ETH/HKD+10.83% LTC/HKD+8.54%

LTC/HKD+8.54% ADA/HKD+11.43%

ADA/HKD+11.43% SOL/HKD+11.97%

SOL/HKD+11.97% XRP/HKD+11.73%

XRP/HKD+11.73%引子:“庖人雖不治庖,尸、祝不越樽俎而代之矣。”?--《莊子·逍遙游》

古時候,有一位杰出的領袖名叫唐堯。

他所治理的地區人們安居樂業,但是他聽聞隱士許由十分有才干,便萌生了將領導權讓給許由的想法。但是許由拒絕了,并說出了這樣一段話“鷦鷯巢于深林,不過一枝。”

至此,后人也用越俎代庖一詞來表達越權的含義。

“越俎代庖”

在智能合約的實現中存在著訪問權限,如果權限設置不合理,很容易造成智能合約被攻擊,嚴重的還會造成巨大的經濟損失。

成都鏈安-安全實驗室對于智能合約安全有著豐富的經驗和積累,但隨著區塊鏈技術越來越受重視,智能合約的數量也越來越多,隨之而來的智能合約被攻擊事件也越來越多,也讓我們感受到了“讓區塊鏈更安全”的企業使命是多么的重要,但是一己之力難于對抗所有的威脅。

接下來,我們將會把自己的安全經驗積累通過與智能合約CTF靶場ethernaut相結合,通過技術連載的方式向廣大智能合約開發者普及在開發過程中,如何實現更安全的代碼。

以太坊ERC-20日均轉移量、唯一地址數、日均驗證智能合約數量等多個鏈上指標出現普漲:金色財經報道,最新鏈上指標表明以太坊使用量和網絡活動正在增加,對資產需求和 ETH 價格產生了積極影響。根據 Etherscan 統計,上周 ERC-20 Token 日均轉移數量突破 100 萬筆,過去六個月內翻了一番;以太坊唯一地址數也達到 2.21 億的歷史新高,過去六個月增長了約 10%;此外,以太坊網絡的日均交易量穩定在 100 萬筆左右,表明在過去三個月中網絡使用和活動并沒有隨著價格下降;以太坊網絡上日均驗證智能合約數量較去年同期增加了約 140%,據 Etherscan 數據,目前以太坊每天大約有 600 份新合約得到驗證。(beincrypto)[2023/1/30 11:36:52]

現在我們就來聊一聊ethernaut靶場的第一題Fallback,

代碼函數“越俎代庖”的事件。

一、權限漏洞簡介

越權漏洞是指在智能合約中,因函數可見性設置不合理或函數缺乏有效的驗證導致本不能調用某一函數的用戶通過直接或者繞過驗證的方式成功調用該函數。

Cardano主網部署Alonzo硬分叉升級并啟用智能合約功能:9月13日消息,Cardano開發公司InputOutput在推特表示,“升級成功,我們在部署了Alonzo升級,歡迎來到#Cardano新時代的開始”,Cardano已完成Alonzo硬分叉升級,正式進入智能合約時代。團隊表示接下來的幾個月將繼續每兩周發布一次代碼更新,并定期維護和升級每季度的重大HFC活動。HFC事件發生后的幾個小時內第一個簡單的智能合約腳本將會被部署在Cardano上,更復雜的DApp需要更長的時間才能通過公共測試網推出,數百個項目預計在9月和10月部署,并在第四季度加速部署。[2021/9/13 23:20:05]

該漏洞可被單獨利用,也可能結合其他漏洞進行組合攻擊,利用方式簡單,漏洞影響視存在漏洞的函數而定,可能對合約造成毀滅性打擊。

二、Fallback“越俎代庖”

漏洞原理詳細分析

2.1合約中的“俎”與“庖”

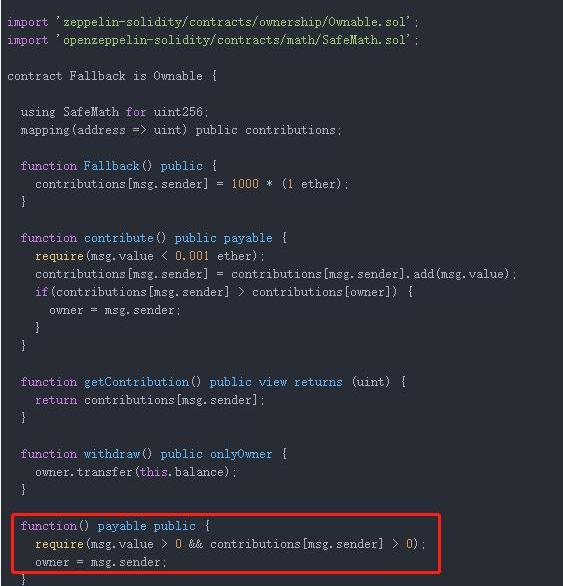

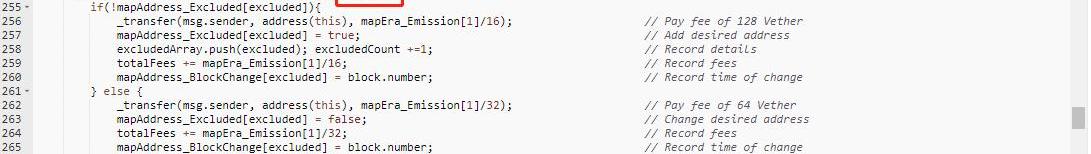

如何理解合約中的“俎”與“庖”呢?先來看一段合約代碼,如下圖所示:

OpenZeppelin的智能合約開發庫將遷移到Solidity 0.7版本:區塊鏈開發工具提供商OpenZeppelin的智能合約開發庫OpenZeppelin Contracts宣布將遷移到智能合約編程語言Solidity最新發布的0.7版本,目前已經發布了基于最新版OpenZeppelin Contracts 3.1的Solidity 0.7的特殊版本。OpenZeppelin表示Solidity 0.7是一個突破性的變化,但目前還沒有決定如何適應OpenZeppelin Contracts的版本規則,以及如何支持Solidity 0.6版本的繼續迭代。Solidity于7月底更新為0.7版本,官方稱這是對Solidity語言和編譯器的重大更新。[2020/8/10]

圖1

這一段合約代碼出自ethernaut靶場的第一題Fallback。針對于靶場中的問題,解題思路是通過調用回調函數function()payablepublic來觸發owner=msg.sender;,使得合約的所有者變成調用者。

題目非常的簡單,只要向此合約發起一筆交易,且滿足require的條件就可觸發fallback函數。

動態 | NEO智能合約開發工具Neoray發布2.0版本:NEO智能合約開發工具Neoray已發布2.0版本。據悉,Neoray為NEO智能合約調試工具,集成合約編譯、部署、調用和調試功能。(CryptoNinjas)[2019/9/24]

正常情況下,在對一個合約調用中,如果沒有其他函數與給定的函數標識符匹配,或者沒有提供附加數據,那么fallback函數會被執行。一般是作為轉入以太幣的默認操作。所以智能合約開發時一般是不需要將owner=msg.sender寫到fallback函數中的。

如下圖所示:

圖2

然而,在這里本不該被用戶調用的owner=msg.sender被調用了,導致權限控制不當,產生了越權,“俎”與“庖”就這樣發生了接下來的故事。

2.2相關安全事件

2.2.1Bancor合約事件

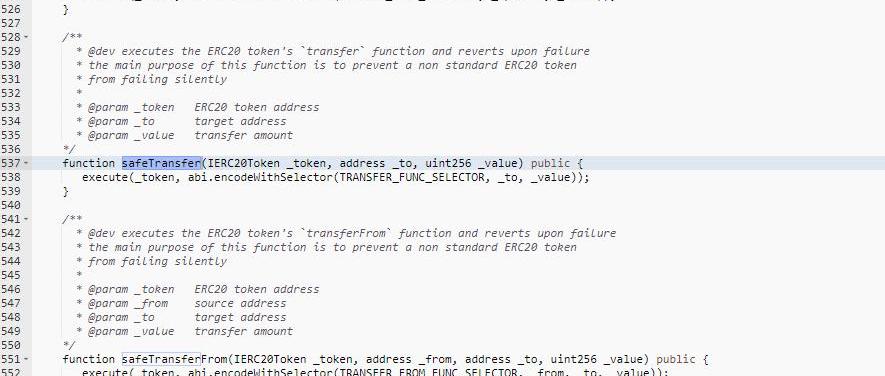

2020年6月18日,Bancornetwork被爆出存在漏洞。

動態 | 新增代幣型智能合約HOC、EDT和LUSDt風險最高:區塊鏈項目評級機構RatingToken最新數據顯示,2018年7月9日全球共新增1301個合約地址,其中386個為代幣型智能合約。RatingToken發布的“新增代幣型智能合約風險榜”中,HOC、EDT和LUSDt風險最高,檢測得分分別為2.68、2.73和2.85,風險項最多達15個。其他登上該風險榜TOP10的還包括IPG、yxT1、SN、AC、QUIG、MOKO、BGG。[2018/7/10]

漏洞產生的原因是合約中存在一個public的safeTransferFrom方法,使得攻擊者可以直接調用此方法授權給Bancornetwork合約的代幣轉出到任意賬戶。

其關于轉賬和授權的三個函數權限均為public,這使得任何用戶都能對其進行調用。本次事件涉及資金50W余美元。

詳細代碼如下圖所示:

圖3

權限為public的safeTransferFrom方法這個“奸臣”并沒有得到Bancor合約“國王”的許可,直接奪走了“國家”的“財政大權”。

幸而Bancornetwork團隊和白帽首先發現了此問題,并對資金進行了轉移。在后續也對該漏洞進行了修復,才得以避免損失。

詳細分析見

而同樣的事件也在另外一個合約中上演,接下來我們將介紹6月底的VETH合約漏洞事件。

2.2.2VETH項目事件

2020年6月30,VETH項目被爆出漏洞。本次事件中“越俎代庖”的主角則是合約中的changeExcluded函數的external修飾符。

external修飾符使得任何人都可以調用changeExcluded函數來繞過transferFrom函數內部的授權轉賬額度檢查,將合約的VETH代幣盜走。

此次事件,攻擊者利用此漏洞盜走919299個VETH后大量拋售,導致VETH代幣價值瞬間流失。

詳細見涉及到的合約代碼如下圖所示:

圖4

通過以上兩個案例,相信大家已經意識到了合約中“越俎代庖”事件的嚴重影響,那么如何在合約代碼編寫的過程中有效的區分“俎”與“庖”呢?

2.3“俎”、“庖”信息大揭秘

針對越權事件,首先需要合約開發人員了解函數可見性。

函數的可見性,一共有external、public、internal和private四種:

-External

外部函數作為合約接口的一部分,意味著我們可以從其他合約和交易中調用。一個外部函數f不能從內部調用。當收到大量數據的時候,外部函數有時候會更有效率,因為數據不會從calldata復制到內存.

-Public

public函數是合約接口的一部分,可以在內部或通過消息調用。對于public狀態變量,會自動生成一個getter函數。

-Internal

這些函數和狀態變量只能是內部訪問,不使用this調用。

-Private

private函數和狀態變量僅在當前定義它們的合約中使用,并且不能被派生合約使用。

開發人員在構造一個函數時,應當遵循這些可見性進行開發,要明確哪些函數是可以由用戶調用的“俎”,而哪些又是合約中不能任意替代的“庖”,以最小原則進行分配。

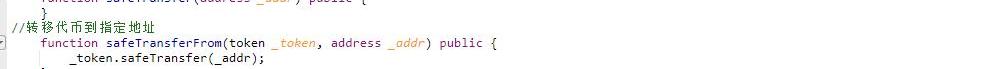

比如一個函數safeTransfer在設計時是用于轉賬操作的,用戶可以通過調用此函數,轉賬此合約發行的代幣。我們使用public和external都可以滿足需求,但就安全的角度,我們應當使用external,避免合約內對此函數進行調用,造成不可預期的風險。

如存在有一個safeTransferFrom函數,用戶可以通過授權給此合約其他代幣,將其他代幣轉移到一個指定地址的,當_token等于合約本身時,就會以合約本身的身份調用sadeTransfer函數,即而將合約內的錢轉到其他地址。

圖5

然而只是遵循函數可見性是遠遠不夠的,函數的可見性,只是區分了合約內部、繼承合約和外部這三個界限,遠遠不能滿足我們的需求。

想要達到較為完善的權限管理,我們應當引入“角色”的概念,如:管理員、普通用戶、特權用戶等。在合約中存儲這些角色的地址,通過判斷地址或標志變量來進行權限的控制。

如下圖所示:

圖6

通過修飾器對這些不同的“角色”進行管理,如使用onlyOwner修飾器,限制特定的地址才可調用此函數。對應“角色”的權限管理。使用修飾器的方式,可以更加清晰的判斷出是否存在紕漏。

三、安全總結

就鏈上現狀來看,智能合約權限管理錯誤造成的漏洞比比皆是,其中不乏很多“著名項目”,而此類漏洞造成的損失也是巨大的。

成都鏈安安全團隊依據多年合約審計和鏈上分析安全經驗給出以下幾點建議:

1、遵循權限最小化開發原則,在設計函數時應當就規劃好可見性。

2、建立角色機制,使用修飾器對各函數進行權限管理,避免紕漏。

3、上線前一定找專業機構做好代碼審計,正所謂“一人一個腦,做事沒商討;十人十個腦,辦法一大套”。

Tags:ETHERNTRABLIeth錢包地址泄露International Squid GamesBitrace TokenSHIBLI價格

作者:Larry,黃連金近幾年,區塊鏈技術的發展非常迅猛,安全形勢也越來越嚴峻,僅安全事件導致的直接經濟損失就高達幾十億美元,給行業帶來了巨大的經濟損失和慘痛的教訓.

1900/1/1 0:00:00加密市場周期四季分明,幾乎所有人都知道,然而在漫長的熊市周期里卻不是所有人都能熬得住,在類似312這種極端事件中,也不是所有人都能扛得住,許多人即便相信也許還有未來,還是選擇了無奈的離場.

1900/1/1 0:00:00八家公司入圍法國央行法蘭西銀行計劃進行的數字貨幣試驗計劃。 動態 | 埃森哲和DTCC公布了DLT格局的治理運營模式:據Securitybrief消息,管理咨詢和技術服務供應商埃森哲與美國證券存.

1900/1/1 0:00:00轉自:碳鏈價值 作者:葉小風 以太坊終于漲了! 過去的兩天里,以太坊漲了12%。投資者們終于長舒了一口氣。但這似乎還遠不夠,因為,與以太坊上DeFi的瘋狂行情相比,ETH已經長時間原地踏步.

1900/1/1 0:00:00從以太坊2.0到人類永生,26歲的V神?VitalikButerin?都非常樂觀。作為以太坊的創始人他認為區塊鏈是在互聯網基礎上的進化演變,雖然不是革命性的力量但是也將為社會帶來巨大價值.

1900/1/1 0:00:00過去的一周,杭州區塊鏈世界,異常熱鬧。2020杭州區塊鏈周,37場主題演講,12場圓桌討論,43場周邊活動,近2000人參會.

1900/1/1 0:00:00