BTC/HKD-0.88%

BTC/HKD-0.88% ETH/HKD-1.31%

ETH/HKD-1.31% LTC/HKD-1%

LTC/HKD-1% ADA/HKD+0.6%

ADA/HKD+0.6% SOL/HKD+2.4%

SOL/HKD+2.4% XRP/HKD-1.27%

XRP/HKD-1.27%前言

北京時間2021年8月10日,跨鏈橋項目PolyNetwork遭遇攻擊,損失超過6億美金。雖然攻擊者在后續償還被盜數字貨幣,但是這仍然是區塊鏈歷史上涉及金額最大的一次攻擊事件。由于整個攻擊過程涉及到不同的區塊鏈平臺,并且存在合約以及Relayer之間的復雜交互,對于攻擊的完整過程和漏洞的根本原因,現有分析報告并未能梳理清楚。

整個攻擊分為兩個主要階段,包括修改keeper簽名和最終提幣。對于第二階段,由于keeper簽名已經被修改,因此攻擊者可以直接構建惡意提幣交易,具體可以參見我們之前的報告。然而對于修改keeper簽名的交易是如何最終在目標鏈執行的,目前并沒有詳細的文章闡明。而這一步是攻擊的最核心步驟。

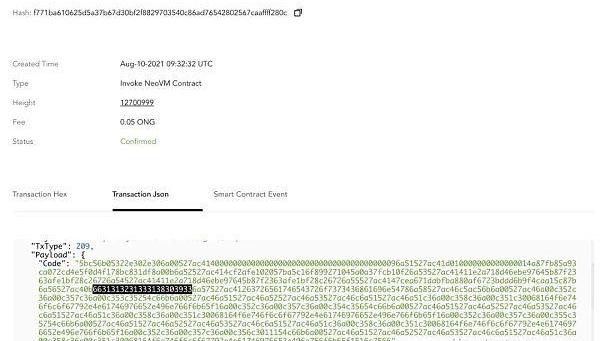

本報告從修改keeper簽名交易入手(Ontology鏈上交易0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c),分析了背后的原理和漏洞的本質。我們發現以下幾個原因是Keeper能被修改的原因:

源鏈上(Ontology)的relayer沒有對上鏈的交易做語義校驗,因此包含修改keeper惡意交易可以被打包到polychain上

目標鏈上(以太坊)上的relayer雖然對交易做了校驗,但是攻擊者可以直接調用以太坊上的EthCrossChainManager合約最終調用EthCrossChainData合約完成簽名修改

攻擊者精心夠著了能導致hash沖突的函數簽名,從而調用putCurEpochConPubKeyBytes完成對簽名的修改

DOT持有者正就Polkadot的新標志和品牌進行投票:金色財經報道,經過數月的迭代,互操作性協議Polkadot的開發商之一Parity Technologies于周三推出了一個門戶網站,供DOT代幣持有者對區塊鏈標志和品牌資產的未來進行投票。品牌改革于1月份首次啟動,并聘請了設計機構Koto。根據今天啟動的投票網站,投票是用戶和開發者幾個月“質量反饋”的結果。DOT代幣持有者可以在網絡和社交布局的兩種設計格式及兩種新標志中各選擇一個。投票現已開始,將于11月5日結束。[2021/10/28 6:16:15]

涉及交易和合約

整個過程中的交互流程如下:

Ontology交易->OntologyRelayer->PolyChain->EthereumRelayer->Ethereum

以太坊

0x838bf9e95cb12dd76a54c9f9d2e3082eaf928270:EthCrossChainManager

0xcf2afe102057ba5c16f899271045a0a37fcb10f2:EthCrossChainData

0x250e76987d838a75310c34bf422ea9f1ac4cc906:LockProxy

0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581:修改keeper的交易

NFT平臺Polkamon將在第三季度完全整合到Elrond區塊鏈:4月8日消息,NFT平臺Polkamon宣布與Elrond達成長期合作,將Polkamon的多元宇宙帶到Elrond。到2021年第三季度,Polkamon將完全整合到Elrond區塊鏈中。這將使收藏家們在打開Booster和鑄造NFT時,可以體驗Elrond的優質用戶體驗并支付更低的Gas費用。為了紀念這一合作關系的開始,Polkamon推出一款非常特別的限量版Elrond Uniragon。[2021/4/8 19:58:11]

Ontology

0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c:修改keeper的交易

Poly

0x1a72a0cf65e4c08bb8aab2c20da0085d7aee3dc69369651e2e08eb798497cc80:修改keeper的交易

攻擊流程

整個攻擊大致可以分為三個步驟。第一個步驟是在Ontology鏈生成一條惡意交易(0xf771ba610625d5a37b67d30bf2f8829703540c86ad76542802567caaffff280c),第二個步驟是修改以太坊EthCrossChainData合約中的keeper簽名,第三個步驟構造惡意交易發起最終攻擊和提幣。

步驟一

攻擊者首先在Ontology發起了一筆跨鏈交易,里面包含了一個攻擊payload:

OKEx正式上線Polkadot質押挖礦:12月30日,OKEx官方公告稱,將于當日14:00(HKT)正式上線DOT質押挖礦服務,用戶可以在“賺幣”區通過一鍵質押DOT來領取每日挖礦收益,最低參與數量為1DOT。

平臺將承擔所有DOT節點搭建成本,用戶鏈上收益全部發放,并且按照每個用戶挖礦本金占平臺總挖礦本金的比例來計算挖礦收益,在T+1日11:00以DOT的形式自動發放至資金賬戶。

此外,OKEx還成立了賦能全球優質區塊鏈項目的基金Block Dream Fund,初始資金1億美金,將專注于投資區塊鏈基礎設施、波卡生態、DeFi以及OKExChain生態等。[2020/12/30 16:05:20]

可以看出交易包含了精心設計的函數名,目的在于通過造成哈希沖突的方式調用putCurEpochConPubKeyBytes函數。關于哈希函數沖突的細節在網絡上已有很多討論,可以參考.

隨后,該筆交易被OntologyRelayer接收,注意這里并沒有很嚴格的校驗。該交易會通過Relayer在PolyChain成功上鏈。EthereumRelayer會感知到新區塊的生成。

然而,這筆交易被EthereumRelayer拒絕了。原因在于EthereumRelayer對目標合約地址有校驗,只允許LockProxy合約作為目標地址,而攻擊者傳入的是EthCrossChainData地址。

歷史上的今天 | Circle支付4億美元收購加密貨幣交易所Poloniex:2019年2月27日,在克里姆林宮官方網站上公布的文件,俄羅斯總統普京再次發布了為數字資產行業制定法規的截止日期,他已下令政府在2019年7月之前執行加密貨幣法規。

2018年2月27日,金融科技創業公司Circle支付4億美元收購加密貨幣交易所Poloniex,并將重組后的Poloniex定位為Coinbase在美國市場的直接競爭對手。

2018年2月27日,日本金融服務廳(FSA)正在考慮修改相關的法律和法規,以便對日本國內的ICO進行管理,因為在日本的ICO活動日益普及。[2020/2/27]

因此,攻擊者攻擊之路在此中斷。但如前所述,包含惡意payload的攻擊交易已經在PolyChain成功上鏈,可被進一步利用。

步驟二

攻擊者手動發起交易,調用EthCrossChainManager合約中的verifyHeaderAndExecuteTx函數,將之前一步保存在PloyChain區塊中的攻擊交易數據作為輸入。由于該區塊是polychain上的合法區塊,因此可以通過verifyHeaderAndExecuteTx中對于簽名和merkleproof的校驗。然后執行EthCrossChainData合約中的putCurEpochConPubKeyBytes函數,將原本的4個keeper修改為自己指定的地址。

步驟三

在keeper被修改之后,攻擊者直接調用目標鏈上的verifyHeaderAndExecuteTx函數,最終調用至Unlock函數,大量地轉移資金,給項目方帶來了嚴重的損失。具體的攻擊細節可參考我們之前的報告。

公告 | Poloniex將為其在美國的客戶移除保證金和貸款產品:據Poloniex公告顯示,美國的加密貨幣交易平臺Poloniex將為其在美國的客戶移除保證金和貸款產品,以確保Poloniex符合每個司法管轄區監管要求,并將三個數字資產除名。[2018/10/4]

Relayer代碼分析

在本攻擊過程中,Ontology方和以太坊方均有Relayer負責將來自Ontology的交易在polyChain上鏈,以及將polychain上的交易放到以太坊。這兩個Relayer是由Go語言實現的服務進程。

然而我們發現,這兩個Relayer都缺乏有效的校驗。這導致

攻擊者可以在Ontology構造一條惡意的跨鏈交易,并且成功打包到polychain上。

雖然在以太坊的Relayer具有校驗功能,但是攻擊者可以直接同以太坊上的鏈上合約進行交互,直接執行惡意的函數。

OntologyRelayer完全信任來自Ontology上的跨鏈交易

PolyNetwork的?ont_relayer(https://github.com/polynetwork/ont-relayer)?負責監聽Ontology鏈上的跨鏈交易并將其打包入傳入PolyChain.

注:

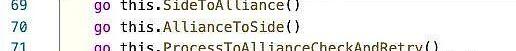

在OntologyRelayer中,Side指OntologyChain;Alliance指PolyChain.

CrossChainContractAddress是Ontology鏈上原生編號為09的智能合約.

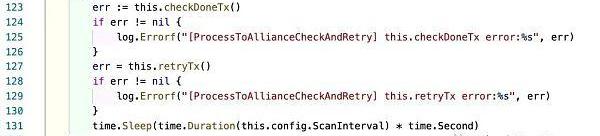

上圖中,OntologyRelayer啟動時開啟三個Goroutines分別負責監聽OntologyChain和PolyChain的跨鏈交易,以及對PolyChain上的跨鏈交易做狀態檢查。在本報告中,我們只關注69行的監聽Side的代碼邏輯。

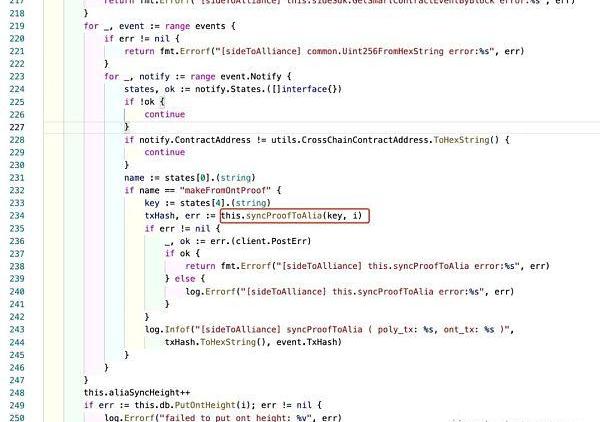

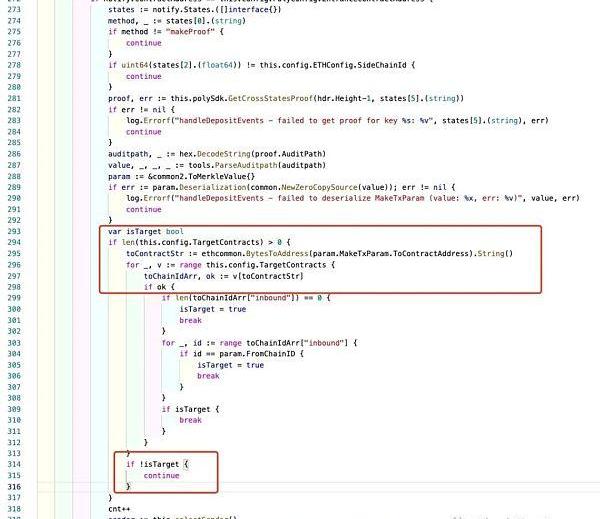

在上圖中,OntologyRelayer調用Ontology鏈提供的RPC接口(第215行,調用SDK函數GetSmartContractEventByBlock)獲取區塊中觸發的智能合約事件;然后在第228和232行表明OntologyRelayer只監聽OntologyChain上由CrossChainContractAddress觸發的makeFromOntProof事件;

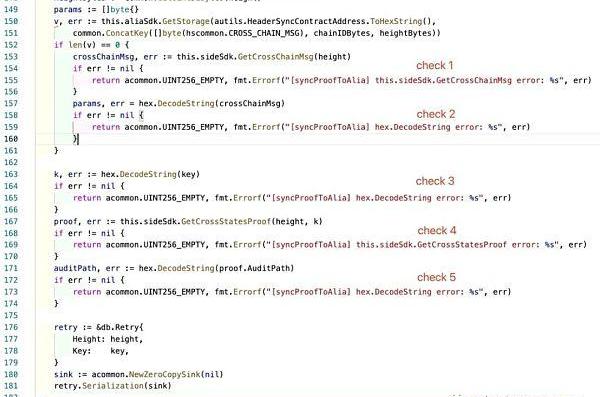

上圖中,在處理OntologyChain上的跨鏈交易時,OntologyRelayer總共做了五次校驗,分別是兩次向OntologyChain發送的RPC請求校驗(check1和check4),以及三次參數是否為空的校驗(check2,check3,和check5)。這五次校驗都屬于常規校驗,并未對來自OntologyChain上的跨鏈交易做語義上的校驗;第167和171行取出了在目標鏈上執行所需要的交易參數信息;第183行向PolyChain發送交易;

OntologyRelayer在構造了PolyChain上的交易后便向PolyChain發起RPC請求發送交易(第164行,函數調用SendTransaction);

這個名為ProcessToAliianceCheckAndRetry的Goroutine也僅僅是做了重發失敗交易的工作,仍然未對來自OntologyChain上的跨鏈交易做任何語義上的校驗。

至此,我們可以看出ont-relayer監聽所有來自OntologyChain由CrossChainContractAddress觸發的makeFromOntProof事件,并未對其做任何語義上的校驗,便向PolyChain轉發了交易。而任何人向Ontology發送的任何跨鏈交易都會觸發CrossChainContractAddress的makeFromOntProof事件,所以OntologyRelayer會將所有來自Ontology上的跨鏈交易都轉發到Polychain上。

EthereumRelayer中的無效校驗

EthereumRelayer?負責監聽PolyChain并將目標鏈為Ethereum的跨鏈交易轉發到Ethereum上。

EthereumRelayer啟動一個Goroutine來監控PolyChain;

EthereumRelayer監聽所有PolyChain上目標鏈為Ethereum的跨鏈交易;EthereumRelayer會校驗跨鏈交易的目標合約是否為config.TargetContracts中指定的合約之一,如果不是則不會發送這筆跨鏈交易到Ethereum上。

雖然EthereumRelayer對PolyChain上的跨鏈交易做了部分校驗,比如限制了目標合約,但是與PolyChain不同,任何人都可以向Ethereum上的EthCrossChainManager合約發送交易。換句話說,EthereumRelayer在這里做的校驗沒有實際的意義,只要包含惡意payload的跨鏈交易被成功打包進了PolyChain,那么任何人都可以直接使用已經打包好的區塊數據將payload發送到以太坊EthCrossChainManager合約并執行。

攻擊者正是利用了上述兩個缺陷,完成了攻擊流程中的步驟一和步驟二。

寫在最后

通過對整個攻擊流程的完整梳理和詳盡分析,我們認為Relayer的不完整校驗是攻擊得以發生的根本原因。其它方面則更多地屬于比較精彩的攻擊技巧。總而言之,跨鏈的校驗和鑒權是跨鏈系統安全的關鍵所在,值得社區付出更多的努力。

8月3日,美國證券交易委員會(SEC)新任主席GaryGensler傳達出對加密貨幣領域加強監管的信號.

1900/1/1 0:00:00DeFi數據 1.DeFi總市值:920.09億美元 市值前十幣種排名數據來源DeFiboxDeFi總市值數據來源:Coingecko2.過去24小時去中心化交易所的交易量:35.

1900/1/1 0:00:00金色財經報道,烏拉圭參議員JuanSartori本周二提出了一項法案,旨在使加密貨幣在該國成為法定貨幣。根據該法案,加密資產將被法律承認和接受,并適用于任何合法業務,將被視為有效的支付方式.

1900/1/1 0:00:002021年8月3日,民生銀行信息科技部相關負責人對外表示,目前,民生銀行已打造了“區塊鏈開放服務平臺”“區塊鏈貿易金融平臺”“區塊鏈電子存證服務平臺”三大平臺.

1900/1/1 0:00:00全球支付巨頭們正在積極布局加密貨幣,希望能夠吃下這個行業早期快速發展的紅利。2021年7月16日,Square首席執行官JackDorsey在推特上表示Square將開設一項新業務,開發比特幣硬.

1900/1/1 0:00:00烏克蘭總統VolodymyrZelensky近日已經簽署一項法律,允許烏克蘭國家銀行發行自己的數字貨幣。新的立法使烏克蘭的法規與歐盟規則保持一致,也將加強對支付服務提供商客戶的認證要求.

1900/1/1 0:00:00