BTC/HKD+0.18%

BTC/HKD+0.18% ETH/HKD+0.02%

ETH/HKD+0.02% LTC/HKD+0.41%

LTC/HKD+0.41% ADA/HKD-0.93%

ADA/HKD-0.93% SOL/HKD+1.33%

SOL/HKD+1.33% XRP/HKD+0.04%

XRP/HKD+0.04%

2021年8月19日,日本交易所Liquid熱錢包中價值9,000多萬美元加密資產被盜,據PeckShield「派盾」統計包含:約480萬美元的BTC、3,250萬美元的ETH、4,490萬美元的ERC-20代幣、183萬美元的TRON、1,290萬美元的XRP。?

據PeckShield「派盾」旗下反洗錢態勢感知系統CoinHolmes顯示,截至目前ETH代幣暫未發生異動,仍鎖在攻擊者的地址里。

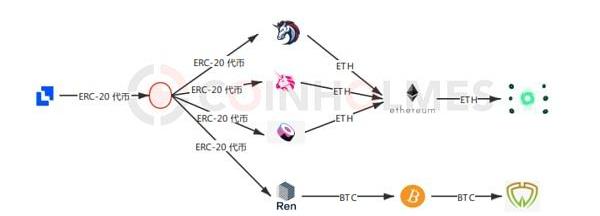

攻擊者得手后,首先將ERC-20代幣快速轉入UniSwap、SushiSwap、1inch等DEXs中,通過DEXs將所獲近百種代幣兌換為ETH或通過Ren跨鏈橋兌換為BTC,再將所兌換的ETH通過跨鏈橋轉至以太坊,最后從鏈上混幣器Tornado.cash流出,整個流程十分嫻熟,這一點也可以從攻擊者首先從處置ERC-20代幣看出。

Poly Network攻擊者將約4.3萬枚METIS出售為約349枚ETH:金色財經報道,據Spot On Chain監測,Poly Network攻擊者在過去15小時內通過4個中間錢包在以太坊上將4.327萬枚METIS出售為349.4枚ETH(約65.2萬美元),導致METIS價格漲超10%。當前,該攻擊者仍然持有62,8181枚METIS。[2023/7/9 22:26:31]

由于所盜的ERC-20代幣中有些代幣流動性較差,容易遭到發行商凍結、交易回滾或者硬分叉等方式阻礙代幣轉出,攻擊者首先依次將這些代幣轉入不需要KYC、無需注冊登錄、即用即走的DEXs,然后將大部分代幣轉換為主流代幣ETH,并匯集到新地址,再從隱私協議Tornado.cash流出。

PeckShield:XCarnival攻擊者疑似返還1467枚ETH:6月27日消息,派盾(PeckShield)監測顯示,XCarnival攻擊者疑似已返還1467枚ETH。

今晨報道,XCarnival表示(在攻擊者退還盜取資金的前提下)將給予攻擊者(0xb7CBB4d43F1e08327A90B32A8417688C9D0B800a)1500枚ETH的賞金,并明確免除對此人的法律訴訟。[2022/6/27 1:33:54]

從Etherscan上可以看出,自8月19日上午4時19分開始,攻擊者開啟「價值優先」的掃蕩式兌換,首先從USDT、USDC、DAI等穩定幣開始清空,然后趕在代幣被凍結前將它們轉入DEXs。

這是迄今為止,第二起中心化機構被盜通過去中心化機構洗錢的安全事件。據PeckShield「派盾」統計,目前中心化機構被盜后,通過去中心化服務進行洗錢的案例還屈指可數,但類似的洗錢手段已經在DeFiProtocols攻擊、跑路中呈現出增長的趨勢。

Polynetwork攻擊者歸還價值約9700萬DAI:PeckShield派盾預警顯示,Polynetwork 多簽錢包發生大額轉賬,攻擊者歸還價值約 9700萬 DAI。[2021/8/19 22:23:34]

新興洗錢三部曲

攻擊者在得手后,大致將洗錢的流程分為三步:

1.批量轉移:將所盜ERC-20資產轉入DEXs,避免被凍結、回滾,同時將所盜資產進行整合,為下一步實施清洗做準備工作;

2.批量兌換:通過DEXs或跨鏈橋將ERC-20代幣兌換為ETH或BTC,通過跨鏈橋將加密資產歸置,為批量轉移到隱私協議做準備;

Cream 漏洞分析:攻擊者通過數額巨大的cySUSD從IronBank借入WETH等資產:TheBlock研究分析師@Frank Researcher在推特分析了CreamFinance推出的零抵押跨協議貸款Iron Bank被盜約3750美元資產的過程,具體為:1.攻擊者使用Alpha Homora從Iron Bank借入sUSD,每次借入資金都是上次借款的兩倍。2.攻擊者通過兩筆交易來完成任務,每次將資金借給Iron Bank獲得cySUSD。3.在某些時候,攻擊者從Aavev2獲得了180萬美元的USDC閃電貸款,并使用Curve將USDC換成了sUSD。4.攻擊者把sUSD借給Iron Bank,使得他們可以繼續獲得cySUSD。5.一些sUSD用于償還閃電貸款。6.此外,1000萬美元的閃電貸款也被用來增加cySUSD的數量。7.最終,攻擊者獲得了數額巨大的cySUSD,這讓他們可以從Iron Bank借到任何資產。8.隨后攻擊者借到了13.2萬枚WETH、360萬枚USDC、560萬枚USDT、420萬枚DAI。9.穩定幣已轉入Aavev2,隨后向Iron Bank部署者轉入1000ETH、向Homora部署者轉入1000ETH,向Tornado轉入220ETH、向Tornadogrant轉入100ETH,還有大約1.1萬枚ETH在攻擊者錢包地址中。[2021/2/13 19:42:00]

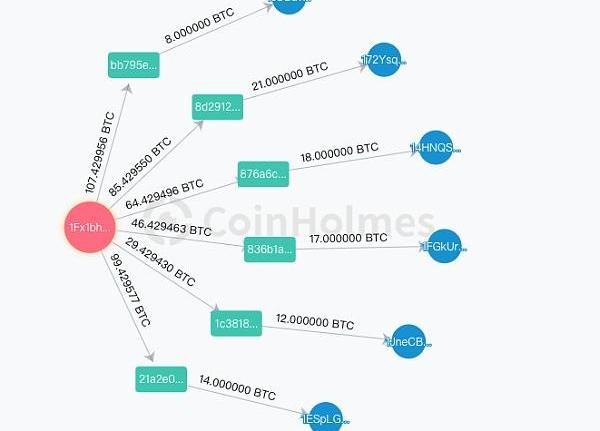

3.隱蔽階段:將歸置后的ETH或BTC轉移到TornadoCash、Typhoon、WasabiWallet等混幣工具中,混淆資產來源和最終收益者,抹除非法資產的痕跡,混淆資產源頭逃離追蹤。

白帽黑客:Pickle Finance攻擊者通過偽造jar來竊取資金:11月22日消息,就Pickle Finance因漏洞損失近2000萬美元一事,白帽黑客、DeFi Italy聯合創始人Emiliano Bonassi表示,攻擊者部署了“邪惡jar ”,這是一種智能合約,具有傳統jar的相同界面,但是卻做壞事。然后,攻擊者在他的“邪惡jar ”和真正的cDAI jar之間交換了資金,偷走了價值2000萬美元的存款。(Cointelegraph)[2020/11/22 21:38:31]

TornadoCash是基于零知識證明在以太坊上實現的隱私交易中間件。它使用zk-SNARK,能夠以不可追溯的方式將ETH以及ERC20代幣發送到任何地址。

在實際應用中,當用戶將加密貨幣存入隱私池后即可獲得一筆存款憑證,此后用戶可以通過存款憑證向任何地址中提取先前存入的加密貨幣。由于在存款憑證的生成和使用時轉賬的數據都不包含憑證本身,因此可以保證存取款兩筆轉賬完全獨立。另外,由于中繼服務的存在,取款時的以太坊地址甚至不需要擁有支付轉賬費用的ETH,即可以提款至完全空白的地址。

事實上,TornadoCash并非無法破解的隱私協議。前段時間英國破獲的DeFi協議StableMagnetFinance跑路案反映出,在安全公司、交易所、社區和的聯動下,通過CoinHolmes反洗錢態勢感知系統對攻擊者資產進行持續追蹤,在社區持續收集項目方信息,并積極與合作的情況下,可通過分析追蹤社區反饋的線索鎖定涉案相關成員,并在物證人證的幫助下,迫使涉案相關成員歸還存放在TornadoCash中的ETH。

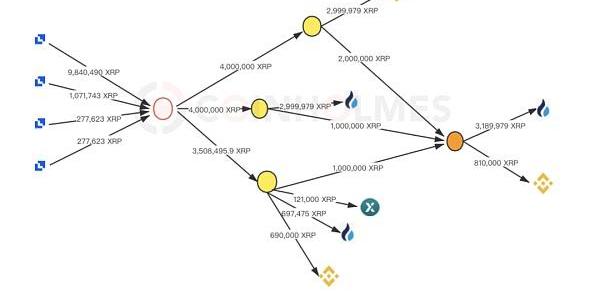

據CoinHolmes追蹤顯示,攻擊者將逾千萬枚XRP分四次轉入其地址后,分三批分別轉入Binance、Huobi、Poloniex等交易所。

Liquid通過反洗錢態勢系統追蹤到此信息后,緊急聯系這幾家中心化機構將攻擊者地址設置黑名單,旨在緊急凍結被盜的XRP資產。

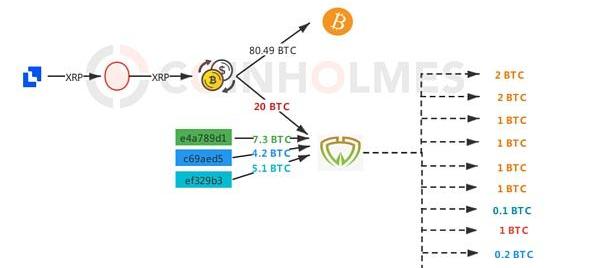

但在此之前攻擊者已經通過交易所將部分XRP轉換為BTC,據CoinHolmes反洗錢態勢系統顯示,這些XRP已經被轉換為192枚BTC,并經通過去中心化的混幣器Wasabi錢包流出。

Wasabi錢包采用「CoinJoin」的方法,將多個用戶的交易匯總成一筆大額交易,其中包含多個輸入和輸出。隨著參與用戶的增長,私密性與可靠性就越強。此外,Wasabi錢包還采用「區塊過濾器」,通過下載整個數據塊進一步打亂交易信息,來增強隱私性和抗審查性,這給相關執法機構追蹤此類資金的流轉帶來挑戰性。

隨著監管部門對中心化機構洗錢情況的嚴厲監管,中心化機構不斷提高KYC需求,使得中心化洗錢渠道遭到沉重打擊,去中心化工具越來越受到犯罪分?的青睞,越來越多的?法資?開始轉向去中心化渠道洗錢。PeckShield「派盾」建議相關執法部門引?新的監管?具和技術,為進一步有效遏制利?虛擬貨幣的洗錢做準備。

截至9月6日,CoinHolmes監控到攻擊者的BTC地址發生異動,共轉出90BTC,CoinHolmes將持續監控被盜加密資產的轉移。

對沖基金OmegaAdvisors的董事長兼首席執行官LeeCooperman承認,盡管比特幣自2017年12月初以來已經上漲了超過300%,但他仍然不了解比特幣.

1900/1/1 0:00:00Crypto在2021年出圈了。而這一次的出圈的過程出乎所有人的意料,不是因為比特幣,更不是因為DeFi,而是因為NFT.

1900/1/1 0:00:00DeFi?已經歷了逾一年的井噴式發展。從穩定幣板塊的Maker,到借貸板塊的?Compound、Aave,再到?DEX板塊里的?Uniswap,自去中心化金融的概念興起以來,龍頭項目們往往會作為.

1900/1/1 0:00:00金色財經報道,隨著比特幣價格來到5.1萬美元上方,比特幣錨定幣總鎖倉量也上漲并創下歷史新高。據最新數據顯示,比特幣錨定幣總鎖倉量已突破140億美元,本文撰寫時為142.5億美元.

1900/1/1 0:00:00雖然新冠肺炎大流行嚴重損害了旅游業和零售業等某些行業,但其他全新的行業已經出現。兩年前,“元宇宙”的概念幾乎是無人知曉.

1900/1/1 0:00:00一份新報告顯示,全球熱門的短視頻應用TikTok現在在美國和英國的平均使用時間超過了YouTube.

1900/1/1 0:00:00