BTC/HKD+0.47%

BTC/HKD+0.47% ETH/HKD-0.02%

ETH/HKD-0.02% LTC/HKD-1.83%

LTC/HKD-1.83% ADA/HKD-0.19%

ADA/HKD-0.19% SOL/HKD+0.32%

SOL/HKD+0.32% XRP/HKD+1.1%

XRP/HKD+1.1%北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef?合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:?https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f?

交易實例:?https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

LBank藍貝殼于5月3日20:00首發 CSPR(Casper),開放USDT交易:據官方公告,5月3日20:00,LBank藍貝殼上線 CSPR(Casper),開放USDT交易,同時并開放充值,資料顯示,Casper網絡是基于CasperCBC規范構建的第一個實時權益證明區塊鏈。Casper旨在加速當今企業和開發人員對區塊鏈技術的采用,同時確保隨著網絡參與者需求的發展,其在未來仍能保持高性能。[2021/5/3 21:19:51]

合約地址

Masterchef合約:?https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

攻擊流程

首發 | Bithumb將推出與Bithumb Global之間的加密資產轉賬服務:Bithumb內部人士對金色財經透露,Bithumb推出和Bithumb Global之間的加密貨幣資產免手續費快速轉賬服務,每日加密貨幣資產轉賬限額為2枚BTC。此消息將于今日晚間對外公布。據悉,目前僅支持BTC和ETH資產轉賬。[2020/2/26]

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

準備階段:

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

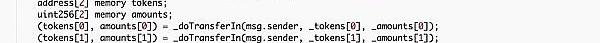

在UBT代幣合約中,有兩個惡意的函數實現:

首發 | DVP: Bitstamp交易所存在漏洞 可導致大量KYC等信息被泄露:金色財經訊,近日,DVP收到安全人員提交的全球知名交易所Bitstamp的漏洞,攻擊者可以利用該漏洞查看大量用戶ID、銀行卡等敏感信息,嚴重威脅用戶信息安全。為避免發生KYC泄露的惡性事件,DVP安全團隊在收到該漏洞后,第一時間通知該平臺進行修復,但未收到回應。DVP提醒相關用戶關注個人信息安全,以免造成損失。[2019/8/13]

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

IMEOS首發 BM表示EOS合約具有整數溢出保護:據金色財經合作媒體IMEOS報道:近日ETH出現多個ERC20智能合約的處理溢出錯誤,BM在推特上發表評論:新的ETH契約Bug可能會破壞整個Token的供應,讓持有者留下無價值Token.這就算為什么代碼不能成為法律,隨即表示EOS erc合約不容易受到這種攻擊。而EOS官方群也有人表示擔憂EOS是否具有整數溢出保護?BM回應:有很多C ++模板類可以封裝類型并檢查溢出。[2018/4/25]

攻擊階段:

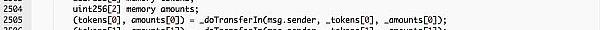

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

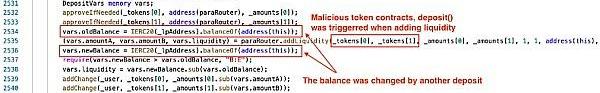

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.?第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

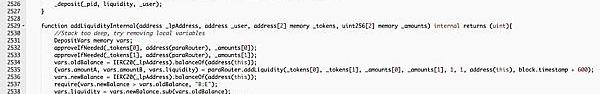

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特

除此之外,CertiK官網已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

Tags:ITHTERASTBSC秘銀幣mith前景怎么樣Decentralized Eternal Virtual TravellerBeast Mastersbsc幣什么時候能交易

1.金色觀察|值得關注的Web3社交項目web2時代,作為內容生產者的用戶無法分享其帶給平臺的價值,一直被人們詬病。而web3時代將改變這一點.

1900/1/1 0:00:00有機構預測,2022年市場規模將超過500億美金。Web3.0,正在成為VC的重點關注對象。2022年3月16日,微軟、日本軟銀和新加坡淡馬錫宣布完成對初創公司ConsenSys新一輪4.5億美.

1900/1/1 0:00:007天內超過7百萬美元。每日平均120萬美元。就在烏克蘭戰爭爆發后不到一天,俄羅斯朋克搖滾樂隊「造反貓咪」宣布了一個非正統的解決方案來幫助受影響的人:UkraineDAO.

1900/1/1 0:00:00金色財經3月20日訊?加密行業本月最重磅的一個新聞,無疑是BAYC母公司YugaLabs宣布收購LarvaLabs旗下NFT系列CryptoPunks和Meebits.

1900/1/1 0:00:001.Web3網絡:代幣激勵的局限性加密代幣給技術產品帶來了財政激勵。創業公司和web3生態系統仍在研究這方面的影響,包括它如何以及為什么會有用.

1900/1/1 0:00:00注:僅為個人隔離期間吃飽后沒事干的無聊雜談最近,無聊猿的百萬人民幣空投讓所有人大吃一驚,我只能撿起檸檬和葡萄,感嘆,好酸.

1900/1/1 0:00:00