BTC/HKD+0.64%

BTC/HKD+0.64% ETH/HKD+0.42%

ETH/HKD+0.42% LTC/HKD+1.11%

LTC/HKD+1.11% ADA/HKD-0.98%

ADA/HKD-0.98% SOL/HKD+2.42%

SOL/HKD+2.42% XRP/HKD-0.33%

XRP/HKD-0.33%使用過MetaMask版本低于10.11.3的用戶,如在導入助記詞時點擊了ShowSecretRecoveryPhrase,那么助記詞可能泄露了。

2022年6月16日,MetaMask官方公布白帽子發現的一個被稱為demonicvulnerability的安全問題,漏洞影響的版本<10.11.3,由于MM的用戶體量較大,且基于MM進行開發的錢包也比較多,所以這個漏洞的影響面挺大的,因此MM也慷慨支付了白帽子5萬刀的賞金。當團隊向我同步了這個漏洞后,我開始著手對這個漏洞進行分析和復現。

漏洞分析

慢霧:蘋果發布可導致任意代碼執行的嚴重漏洞提醒,請及時更新:7月11日消息,慢霧首席信息安全官23pds發推稱,近日蘋果發布嚴重漏洞提醒,官方稱漏洞CVE-2023-37450可以在用戶訪問惡意網頁時導致在你的設備上任意代碼執行,據信這個已經存在被利用的情況,任意代碼危害嚴重,請及時更新。[2023/7/11 10:47:05]

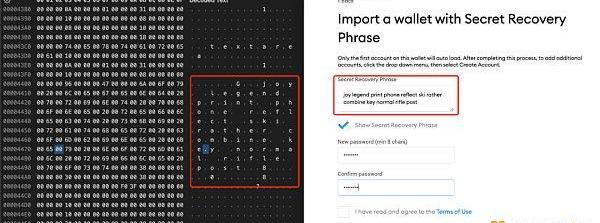

白帽子將這個漏洞命名為demonicvulnerability,具體的漏洞描述比較復雜,為了讓大家更好的理解這個問題,我盡可能用簡單的表述來說明這個問題。在使用MM瀏覽器擴展錢包導入助記詞時,如果點擊"ShowSecretRecoveryPhrase"按鈕,瀏覽器會將輸入的完整助記詞明文緩存在本地磁盤,這是利用了瀏覽器本身的機制,即瀏覽器會將Tabs的頁面中的Text文本從內存保存到本地,以便在使用瀏覽器的時候可以及時保存頁面的狀態,用于下次打開頁面的時候恢復到之前的頁面狀態。

慢霧:過去一周Web3生態系統因安全事件損失近160萬美元:6月26日消息,慢霧發推稱,過去一周Web3生態系統因安全事件損失近160萬美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

基于對這個漏洞的理解,我開始進行漏洞復現,由于MM僅對這個漏洞進行簡要的描述并不公開漏洞細節,所以在復現的時候遇到了如下的問題:

緩存被記錄到磁盤中的文件路徑未知

緩存何時被記錄到磁盤未知

慢霧:針對macOS系統惡意軟件RustBucket竊取系統信息:金色財經報道,SlowMist發布安全警報,針對macOS 運行系統的 Rust 和 Objective-C 編寫的惡意軟件RustBucket,感染鏈由一個 macOS 安裝程序組成,該安裝程序安裝了一個帶后門但功能正常的 PDF 閱讀器。然后偽造的 PDF 閱讀器需要打開一個特定的 PDF 文件,該文件作為觸發惡意活動的密鑰。[2023/5/23 15:20:27]

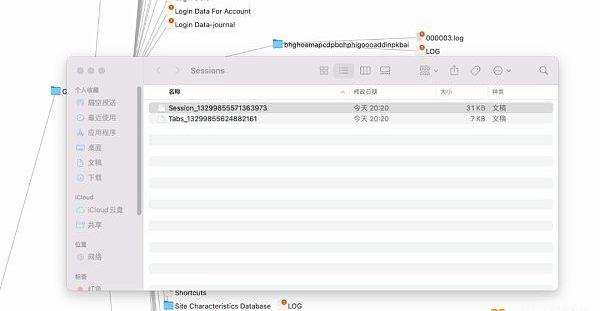

為了解決問題1,我開始對瀏覽器的緩存目錄結構進行分析和測試,發現在使用瀏覽器(chrome)的時候相關的Tabs緩存是記錄到了如下的目錄:

慢霧:Avalanche鏈上Zabu Finance被黑簡析:據慢霧區情報,9月12日,Avalanche上Zabu Finance項目遭受閃電貸攻擊,慢霧安全團隊進行分析后以簡訊的形式分享給大家參考:

1.攻擊者首先創建兩個攻擊合約,隨后通過攻擊合約1在Pangolin將WAVAX兌換成SPORE代幣,并將獲得的SPORE代幣抵押至ZABUFarm合約中,為后續獲取ZABU代幣獎勵做準備。

2.攻擊者通過攻擊合約2從Pangolin閃電貸借出SPORE代幣,隨后開始不斷的使用SPORE代幣在ZABUFarm合約中進行`抵押/提現`操作。由于SPORE代幣在轉賬過程中需要收取一定的手續費(SPORE合約收取),而ZABUFarm合約實際接收到的SPORE代幣數量是小于攻擊者傳入的抵押數量的。分析中我們注意到ZABUFarm合約在用戶抵押時會直接記錄用戶傳入的抵押數量,而不是記錄合約實際收到的代幣數量,但ZABUFarm合約在用戶提現時允許用戶全部提取用戶抵押時合約記錄的抵押數量。這就導致了攻擊者在抵押時ZABUFarm合約實際接收到的SPORE代幣數量小于攻擊者在提現時ZABUFarm合約轉出給攻擊者的代幣數量。

3.攻擊者正是利用了ZABUFarm合約與SPORE代幣兼容性問題導致的記賬缺陷,從而不斷通過`抵押/提現`操作將ZABUFarm合約中的SPORE資金消耗至一個極低的數值。而ZABUFarm合約的抵押獎勵正是通過累積的區塊獎勵除合約中抵押的SPORE代幣總量參與計算的,因此當ZABUFarm合約中的SPORE代幣總量降低到一個極低的數值時無疑會計算出一個極大的獎勵數值。

4.攻擊者通過先前已在ZABUFarm中有進行抵押的攻擊合約1獲取了大量的ZABU代幣獎勵,隨后便對ZABU代幣進行了拋售。

此次攻擊是由于ZabuFinance的抵押模型與SPORE代幣不兼容導致的,此類問題導致的攻擊已經發生的多起,慢霧安全團隊建議:項目抵押模型在對接通縮型代幣時應記錄用戶在轉賬前后合約實際的代幣變化,而不是依賴于用戶傳入的抵押代幣數量。[2021/9/12 23:19:21]

Tabs緩存路徑:

/Users/$(whoami)/Library/ApplicationSupport/Google/Chrome/Default/Sessions/

然后繼續解決問題2:Sessions目錄會記錄Tabs的緩存,為了找出緩存被記錄的時間節點,我對導入助記詞的整個流程進行了分解,然后在每一步操作之后去觀察Sessions的數據變化。發現在如下這個頁面輸入助記詞數據后,需要等待10-20s,然后關閉瀏覽器,明文的助記詞信息就會被記錄到Sessions緩存數據中。

分析結論

用戶正常在使用MM的時候是將助記詞相關的數據放入內存中進行存儲,一般認為是相對較為安全的,但是由于demonicvulnerability這個漏洞導致助記詞會被緩存到本地磁盤,因此就會有如下的新的利用場景:

明文的助記詞數據緩存在本地磁盤,可以被其他應用讀取,在PC電腦中很難保證其他應用程序不去讀取Sessions緩存文件。

明文的助記詞數據緩存在本地磁盤,如果磁盤未被加密,可以通過物理接觸恢復助記詞。比如在類似維修電腦等場景下,當他人對電腦進行物理接觸時可以從硬盤中讀取助記詞數據。

作為普通用戶,如果你使用過MetaMaskVersion<10.11.3,且在導入助記詞的時候點擊了ShowSecretRecoveryPhrase,那么你的助記詞有可能泄露了,可以參考MetaMask的文章對磁盤進行加密并更換錢包遷移數字資產。

作為擴展錢包項目方,如果采用了在Tabs頁面中以Text的方式輸入助記詞導入錢包,均受到demonicvulnerability漏洞的影響,可以參考MetaMaskVersion>=10.11.3的實現,為每個助記詞定義單獨的輸入框,并且輸入框的類型為Password。

原文標題:《MetaMask瀏覽器擴展錢包demonic漏洞分析》

撰文:Thinking@慢霧安全團隊

來源:ForesightNews

Tags:ABUOREPORSPOREABUSD價格BitcoreSamsunspor Fan Tokenspore幣最新消息

您安裝了每個人都在談論的新跑酷游戲,您的化身立即獲得了一套新技能。在教程關卡幾分鐘后,爬上墻壁并越過障礙物,您就可以迎接更大的挑戰了.

1900/1/1 0:00:00巴克萊銀行6月13日表示,美國通脹數據可能處于“令人震驚”的高位,這意味著他們目前預計美聯儲本周將加息75個基點,而不是50個基點.

1900/1/1 0:00:00編者按:「隨著持續兩年的大牛市在近期以異常慘烈的方式落下帷幕,許多在本輪周期中被創造與熱捧的概念與項目也開始逐漸冷卻.

1900/1/1 0:00:00摘?要:金融科技是技術驅動的金融創新,在提升金融業質效的同時伴隨著大量風險,引發監管憂慮。虛擬貨幣及其背后的區塊鏈技術是金融科技的創新代表.

1900/1/1 0:00:00源代碼幾乎完全相同的Uniswap和SushiSwap在各自社區的指導下不斷發展,形成了不同的治理結構。在加密領域,我們有一對重量級對決——UniswapvsSushiSwap.

1900/1/1 0:00:00我們需要一個更好的代幣經濟學設計來支持質押協議,一個特定的數據分析工具也是必要的。 內容要點 我們把PoS質押分成了三部分:節點供應商、液態質押池、金融衍生品大玩家已經主導了整個質押市場新玩家可.

1900/1/1 0:00:00