BTC/HKD-2.2%

BTC/HKD-2.2% ETH/HKD-4.35%

ETH/HKD-4.35% LTC/HKD-2.95%

LTC/HKD-2.95% ADA/HKD-5.43%

ADA/HKD-5.43% SOL/HKD-1.21%

SOL/HKD-1.21% XRP/HKD-4.8%

XRP/HKD-4.8%重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用

問:我們常提到的智能合約漏洞真的是實際中威脅最大、發生最頻繁的安全漏洞嗎?

答:完全不是那樣。例如“溢出”、“外部調用”等常提到的智能合約安全漏洞并不是最常發生,威脅最大的。

到底哪些安全威脅從發生頻率和危害性上能稱為Top10的呢?SharkTeam合約安全系列課程之和您一起討論和深入。第十課。

一、什么是重放攻擊

重放攻擊是把原鏈網絡上的交易拿到目標鏈網絡上使用,即一筆交易重復執行,我們根據類型可以分為交易重放和簽名重放。

交易重放是將原鏈上的交易一成不變放到目標鏈上,重放過后交易在目標鏈上可以正常執行并完成交易驗證。

CoinShares一季度營收940萬英鎊:5月16日消息,加密資產管理公司CoinShares宣布,第一季度營收940萬英鎊(約合1178萬美元),2022年第一季度為1800萬英鎊;收益和其他收入為590萬英鎊,2022年第一季度為1120萬英鎊。第一季度調整后EBITDA(息稅折舊攤銷前盈余)為850萬英鎊,2022年第一季度為1940萬英鎊。2023年第一季度的綜合總收入為290萬英鎊,2022年第一季度為2070萬英鎊。[2023/5/16 15:06:35]

簽名重放利用私鑰簽名的消息進行重放,重放過程中無需像交易重放那樣去重放整個交易,而是重放相應的簽名信息。

在實施EIP155后,交易簽名帶有chainid,即鏈與分叉鏈之間的標識符。由于chainid不同,交易重放無法完成,簽名重放可以間接完成。在以太坊完成分叉后,ETHW主網出現數起重放攻擊事件,讓我們回顧一下這些攻擊事件前因后果。

Shapeshift創始人:“投機性資產”和“貨幣”并不相互排斥:數字資產交易平臺Shapeshift的創始人兼首席執行官Erik Voorhees發推稱,“投機性資產”和“貨幣”并不是相互排斥的類別。我對比特幣進行投機,但我也用比特幣買了羊駝襪子、披薩、域名和機票。[2020/7/6]

二、攻擊事件分析

2.1Optimism

2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。重放攻擊過程如下:

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

6月1日,黑客地址0x8bcf部署合約0xe714。

MXC抹茶將于5月8日20:00上線Cashaa項目 開放CAS/USDT交易對:官方公告,MXC抹茶MXC抹茶將于5月8日20:00上線Cashaa(CAS),開放CAS/USDT交易對,現已開放充值,并于5月10日20:00開放提現。公開資料顯示,Cashaa成立于2016年,最初通過比特幣提供轉賬服務。2017年末,Cashaa開始為整個加密行業提供交易解決方案。CAS是Cashaa平臺通證,是Cashaa 生態的重要組成部分,且有多種用途,例如用于支付程序處理費,安裝費,交易費等。

詳情請查看官方公告。[2020/5/7]

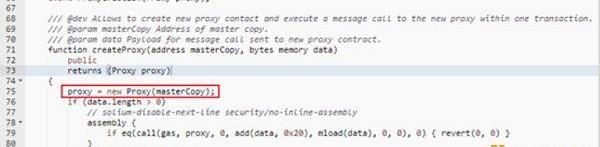

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。在Gnosis?Safe:ProxyFactory1.1.1合約中,其中創建代理合約函數createProxy如下:

聲音 | CoinShares CSO:CFTC允許比特幣期貨發展 僅是為了降低價格:據AMBCrypto報道,CoinShares首席戰略官Meltem Demirors最近接受采訪時,將當前加密貨幣的監管情況與90年代的原始加密戰爭進行了比較。他表示,監管機構選擇執行法律的方式存在很多矛盾,這不是積極的情況。她還談到了CFTC前董事長J.Christopher Giancarlo的發言,他說CFTC允許比特幣期貨在2017年發展只是因為想降低比特幣的價格。“這是監管者挑選贏家或輸家的例子。那不是監管者的角色。”[2019/11/21]

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。

動態 | SharesPost Digital Assets首席執行官離職 接班人尚未敲定:據The Block消息,SharesPost Digital Assets首席執行官John Wu在任職一年后離開了這家公司,他似乎打算專注于創辦一家新公司。據知情人士透露,該公司尚未找到合適人選接替他的職位。 SharesPost Digital Assets證實,John Wu已從首席執行官轉任公司顧問。該公司拒絕就其離職細節進一步置評。Digital Assets是SharesPost的子公司,該公司還運營著一個私人股票交易市場和一個加密另類交易系統。今年年初,該公司的加密部門在區塊鏈上完成了證券型代幣的二次交易,成為第一個提供二級交易和數字證券托管的市場。[2019/7/31]

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,其他的1800萬OP仍然在合約0x4f3a中。

本次攻擊根本原因是:交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素

2.2Omni

2022年9月18日,以太坊合并完成后,PoW鏈遭到PoS鏈上交易的重放攻擊,根本原因是網橋未正確讀取并驗證區塊鏈的chainid。攻擊者首先通過Gnosis鏈的Omni跨鏈橋轉移了200WETH,然后在PoW鏈上重放了相同的消息,獲得了額外的200ETHW。

PoS鏈交易hash:0xbddb0cc8bc9949321e1748f03503ed1a20dd618fbf0a51dc5734c975b1f8bdf5

PoW鏈交易hash:0x9c072551861ce384203516f4d705176a2d2e262d5b571d853467425f1a861fb4

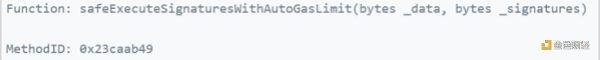

我們對比發現兩筆交易訪問的合約相同,并且inputdata完全相同,即調用了同一個合約的同一個函數并且參數相同,根據相同的方法簽名ID0x23caab49可知,黑客調用safeExecuteSignaturesWithAutoGasLimit函數。

在正常的交易中,我們通過nonce來進行排序交易,避免重復交易。在跨鏈中,我們會根據chianid進行識別鏈的類型,比如以太坊主網的chainid是1,ETHW主網的chainid是10001。

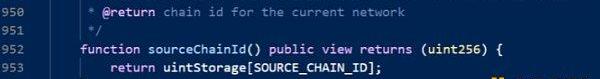

我們查看一下OmniBridge驗證chainid的邏輯,發現chainid的來源于unitStorage中存儲的值,而不是通過操作碼CHAINID直接讀取的鏈上chainid。

unitStorage是合約EternalStorage中的狀態變量,sourceChainId()函數所在的合約BasicAMB繼承了BasicBridge和VersionableAMB。其中,BasicBridge陸續繼承了合約EternalStorage。這里保存的chainid是預先存儲好的,如果發生區塊鏈的硬分叉而chainid又沒有重新設置或者chainid人為設置有誤,從合約層面上來說,由于不是通過操作碼獲取的chainid,不會正確驗證跨鏈消息的實際chainid。

本次攻擊根本原因是:主要是Omni使用的solidity版本是0.4.24,采用的是手動存儲和更新chainid的方式,并未通過EIP-1344中規定的CHAINID操作碼進行實際chainid獲取。

三、預防措施

針對重放攻擊主要有以下幾種預防的方法:

可以在簽名消息中加入chainid和nonce兩個參數值,chainid用于識別鏈ID的標識符,nonce是交易次數計數值。

記錄簽名是否使用過,比如利用mapping進行簽名中對應參數映射為bool值,這樣做可以防止簽名多次使用。

項目上線前,需聯系專業的第三方專業審計團隊進行審計。

來源:tuoniaox

Tags:CHAHAIChainAINCyrus ExchangeDogechainIceChainblockchain平臺靠譜嗎

12:00-21:00關鍵詞:香港、FTX、Serum、Crypto.com1.香港財政司司長:穩慎推進虛擬資產業在港發展;2.外媒:FTX服務條款中明確禁止使用客戶資金進行交易;3.

1900/1/1 0:00:00金色財經報道,加密貨幣交易所幣安在接受英國立法者質詢時否認對其故意擊垮FTX的指控。幣安向英國議會財政部委員會發送一份長達五頁的文件,概述導致FTX崩盤的一系列事件.

1900/1/1 0:00:00文章轉載自Substack 作者:肖小跑 原文鏈接:https://wenli.substack.

1900/1/1 0:00:00這個長文系列的第一篇休閑破冰類游戲發出后,反響比預計的要熱烈,看的出經過了10個月的鏈游熊市,玩家們看到一個項目已經不再是開頭就問:怎么賺錢最快?而是先思考和判斷值不值得深度介入.

1900/1/1 0:00:00原文:《TheDeathofDecentralizedEmail》byJamesonLopp編譯:aiddiaojp.eth,ForesightNews如果我們滿足于方便而不是安全.

1900/1/1 0:00:00撰文:SectioDivina編譯:aididiaojp.eth,ForesightNews「這個項目現在已經有1億美元市值了,所以就不可能再漲100倍了?」為了預測加密市場的歷史演變.

1900/1/1 0:00:00