BTC/HKD+0.73%

BTC/HKD+0.73% ETH/HKD+0.41%

ETH/HKD+0.41% LTC/HKD+1.01%

LTC/HKD+1.01% ADA/HKD-0.79%

ADA/HKD-0.79% SOL/HKD+1.8%

SOL/HKD+1.8% XRP/HKD-0.49%

XRP/HKD-0.49%2023年5月6日,據Beosin-Eagle?Eye態勢感知平臺消息,算法穩定幣DEI項目合約遭受黑客攻擊,黑客獲利約630萬美元。Beosin安全團隊第一時間對事件進行了分析,結果如下。

事件相關信息

攻擊交易

https://bscscan.com/tx/0xde2c8718a9efd8db0eaf9d8141089a22a89bca7d1415d04c05ba107dc1a190c3

https://arbiscan.io/tx/0xb1141785b7b94eb37c39c37f0272744c6e79ca1517529fec3f4af59d4c3c37ef

安全團隊:BNB Chain上加密項目ORT被利用,黑客獲利約7萬美元:金色財經報道,據區塊鏈安全審計公司Beosin監測顯示,BNBChain上的加密項目ORT被利用,黑客獲利約7萬美元。其中黑客首先調用INVEST函數,這個函數會調用_Check_reward函數來計算用戶的獎勵,但是黑客的duration變量為0,所以會直接返回total_percent變量作為reward參數,然后黑客調用withdraw And Claim函數提取獎勵,獲取total_percent數量的ORT代幣,重復上述步驟獲利。[2023/1/17 11:16:02]

攻擊者地址

Bsc:0x08e80ecb146dc0b835cf3d6c48da97556998f599

Wormhole通過Immunefi平臺修復一高危漏洞,黑客獲1000萬美元獎勵:5月21日,據Immunefi官方消息,白帽黑客satya0x通過該平臺為跨鏈橋Wormhole檢舉出一高危漏洞,并因此獲得1000萬美元獎勵金,創下Immunefi平臺獲獎金額最高記錄。該漏洞很快得到修復,沒有用戶資金受到影響。[2022/5/21 3:32:04]

Arbitrum:0x189cf534de3097c08b6beaf6eb2b9179dab122d1

被攻擊合約

0xde1e704dae0b4051e80dabb26ab6ad6c12262da0

攻擊流程

派盾:Deus Finance再次遭到攻擊,黑客獲利約1340萬美元:金色財經消息,派盾(PeckShield)在Twitter上表示,多鏈衍生品協議Deus Finance目前被監控到在Fantom網絡上遭黑客攻擊,黑客獲利約1340萬美元。

此前3月15日報道,派盾在社交媒體上提醒,Deus Finance目前被監控到在Fantom網絡上遭黑客攻擊,黑客共計盜走20萬枚DAI和1101.8枚ETH。[2022/4/28 2:36:36]

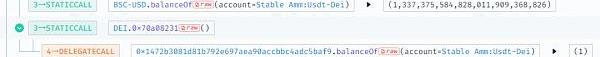

兩條鏈上漏洞原理以及攻擊手法相同,這里以Bsc鏈上交易為例進行分析:

1.攻擊者調用攻擊合約的0xf321f780函數發起攻擊。

BSC上借貸協議Ploutoz Finance遭到攻擊,黑客獲利約36.5萬美元:11月23日消息,據PeckShield消息,幣安智能鏈上借貸協議Ploutoz Finance遭到攻擊,黑客獲利約36.5萬美元,而協議的損失更大。由于$DOP的價格預言機操縱使得本次黑客攻擊成為可能。具體來說,黑客利用被操縱的$DOP作為抵押品借入其他資產,包括$CAKE、$ETH、$BTCB等。隨后黑客通過ParaSwap和PancakeSwap交易為BNB后轉入混幣協議 @TornadoCash,值得注意的是,此次攻擊的初始資金也是從混幣協議 @TornadoCash轉出來的。[2021/11/23 22:12:11]

2.攻擊合約首先調用DEI合約的approve函數給pair授權一個很大的值,隨后調用DEI合約的burnFrom函數,傳入pair地址。

3.隨后,攻擊合約直接調用DEI合約的transferFrom函數將pair的DEI代幣全部轉移給攻擊合約,只剩下一個單位的DEI代幣。

4.之后,攻擊合約調用pair的sync函數,更新儲備量,此時pair中只有1個單位的DEI和超130萬枚USDT。

5.最后,攻擊合約使用所有的DEI將USDC全部兌換出來。

漏洞分析

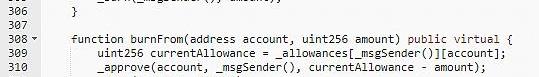

我們從上述的攻擊過程不難發現,本次事件的主要問題在于第2步與第3步,攻擊者調用了approve和burnFrom函數之后,為什么就能直接調用transFrom函數將“其他人”的代幣轉移走?

我們看一下approve與burnFrom函數的代碼,approve函數為正常授權函數,并沒有什么問題,關鍵在于burnFrom函數,burnFrom函數正常邏輯是獲取被銷毀地址給調用者地址授權數量,之后將授權數量減去銷毀數量的新值用于更新授權數量。可以看到,309行的代碼函數獲取用戶授權值,而開發者將被銷毀地址與調用者地址寫反,導致獲取的授權值是黑客可以任意設置的,在這之前,黑客調用approve函數授權了一個巨大的數,所以這里獲取的值是一個巨大的值,在310行代碼,將授權值進行更新,這里傳遞的值就是一個異常大的值,導致burnFrom函數調用結束后,pair地址給黑客地址授權了一個巨大的值,而黑客也能任意控制pair的代幣。

資金追蹤

截止發文時,被盜資金還未被攻擊者轉出。

總結

針對本次事件,Beosin安全團隊建議:

1.合約開發時,涉及權限相關的函數一定要仔細思考其運行邏輯,并做好每一步的測試,防止因為粗心大意導致不可挽回的后果。

2.項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

原文作者:Sapien,NFT市場研究員原文來源:Twitter原文編譯:Yvonne,MarsBitBlend已上線?1?周。表現如何?讓我們通過數據來深入研究一番.

1900/1/1 0:00:00來源:新智元 導讀:Gen-1能在iPhone上用了,安卓版用戶坐等上線。沒想到,「視頻版的Midjourney」已經上線APPStore了! 劃重點,能夠免費體驗.

1900/1/1 0:00:00頭條 ▌數據:USDC流通量已降至305億枚附近金色財經報道,據Circle官網數據,4月20日至4月27日期間,Circle共發行約7億枚USDC,贖回約11億枚USDC,流通量減少約5億枚.

1900/1/1 0:00:00在即將到來的坎昆升級中,以太坊將迎來重大改變,將使得以太坊Layer?2的速度提高?10?x,甚至有機會提高?100?倍且成本更低。本文將探討坎昆升級的影響以及可能受益的L2項目.

1900/1/1 0:00:00近期,Bitget進行了一項關于人口年齡層變化與不同世代周期,對于加密資產持有率發展進程的研究.

1900/1/1 0:00:00博鏈財經BroadChain獲悉,5月9日,根據BitfinexAlpha最新報告,美聯儲暗示的貨幣政策與市場預測的貨幣政策在觀點上存在明顯差異.

1900/1/1 0:00:00