BTC/HKD+1.63%

BTC/HKD+1.63% ETH/HKD+1.54%

ETH/HKD+1.54% LTC/HKD+3.57%

LTC/HKD+3.57% ADA/HKD-0.2%

ADA/HKD-0.2% SOL/HKD+3.82%

SOL/HKD+3.82% XRP/HKD-0.27%

XRP/HKD-0.27%北京時間12月28日晚,CertiK安全驗證團隊發現CoverProtocol發生代幣無限增發漏洞攻擊。本文為你分析事件詳情始末。

作為幣民如果加密資產不幸被盜,但項目方或者你個人購買了保險,那么也大可放心讓保險公司償還損失的資產。

可還有最差的一種情況:但是如果連保險公司都出了安全事故,受到攻擊了呢?

北京時間12月28日晚,CertiK安全技術團隊發現CoverProtocol發生代幣無限增發漏洞攻擊。

SBF律師:SBF的巴哈馬訴訟可能需要數月或數年:金色財經報道,FTX創始人SBF的律師在周一提交的法律文件中表示,如果增加額外費用,針對FTX創始人SBF的欺詐訴訟可能會推遲數月或數年,可能會超過原定于10月舉行的審判日期。[2023/6/13 21:33:43]

攻擊者通過反復對項目智能合約進行質押和取回操作,觸發其中包含鑄造代幣的操作,對Cover代幣進行無限增發,導致Cover代幣價格崩盤。

技術分析?

主要攻擊分為以下步驟:?1.攻擊者設置攻擊必要的假代幣。

2.攻擊者使用假代幣,為BalancerPool提供流動性:

①總計向BalancerPool提供了2,573個DAI的流動性

②攻擊者通過向BalancerPool提供流動性,獲得了約132,688個Balancer流動性證明代幣BPT

Citadel Securities指控前雇員創建Portofino時竊取商業機密:金色財經報道,做市商Citadel Securities起訴了兩名前雇員,此前兩人離職成立了一家加密貨幣做市商公司Portofino Technologies。根據周三提交的一份起訴書,該公司聲稱,Leonard Lancia和Alex Casimo還在Citadel Securities工作期間,便已開始籌集資金并建立他們的高頻交易公司Portofinos,同時還能獲得專有信息。該公司正在尋求審判,以確定經濟損失的程度和可能的賠償。去年9月消息,加密做市商Portofino Technologies完成5000萬美元融資,Valar Ventures、Global Founders Capital和Coatue參投。

據悉,該公司由Citadel Securities前高管Leonard Lancia和Alex Casimo于2021年4月創立。Portofino正在開發數字資產高頻交易技術,并已經在CEX、DEX以及場外交易中完成數十億美元交易。該公司可能會與Wintermute、B2C2和Jump Trading等其他加密貨幣做市商競爭。[2023/5/18 15:09:59]

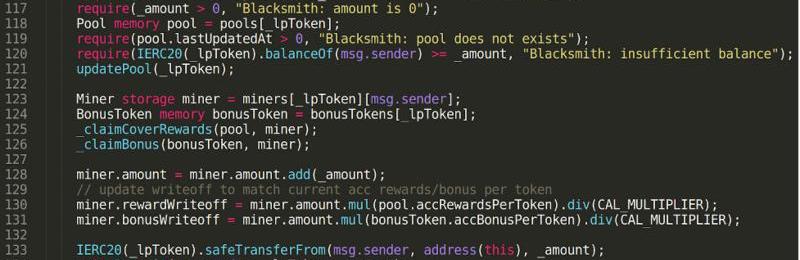

3.攻擊者向CoverProtocal中的Blacksmith.sol智能合約質押(stake)前一步中所得的所有Balancer流動性證明代幣。質押時,攻擊者調用位于0xe0b94a7bb45dd905c79bb1992c9879f40f1caed5的Blacksmith.sol智能合約中的deposit函數,如圖一所示:

以太坊網絡當前已銷毀近330萬枚ETH:金色財經報道,據Ultrasound數據顯示,截止目前,以太坊網絡總共銷毀329.277萬枚ETH。其中,OpenSea銷毀230050.64枚ETH,ETHtransfers銷毀282567.70枚ETH,UniswapV2銷毀175072.65枚。注:自以太坊倫敦升級引入EIP-1559后,以太坊網絡會根據交易需求和區塊大小動態調整每筆交易的BaseFee,而這部分的費用將直接燃燒銷毀。[2023/5/17 15:08:14]

圖一:Thedeposit()functioninblacksmith.sol

通過調用deposit函數,攻擊者將得到的BPT流動性證明質押到coverprotocol中。

Partisia Blockchain為Polygon提供基于ZK的隱私計算服務:8月25日消息,結合了多方計算的Partisia Blockchain已開始為Polygon提供基于零知識證明的隱私計算服務,Polygon的開發者可以在Partisia上運行隱私計算,部署智能合約,并通過專用跨鏈橋將其與Polygon上已有的DApp進行連接。目前隱私計算服務已支持Polygon原生的USDC,未來將擴展至其他Polygon原生代幣以及任何Polygon支持的ERC-20代幣。[2022/8/25 12:47:26]

首先通過圖一中118行將當前流動性證明代幣的pool數據讀取到memory,然后調用121行代碼對當前pool的數據進行更新。

微策略:目前為止我們還沒有出售任何比特幣:金色財經消息,微策略公司表示,目前為止我們還沒有出售任何比特幣。[2022/8/3 2:55:07]

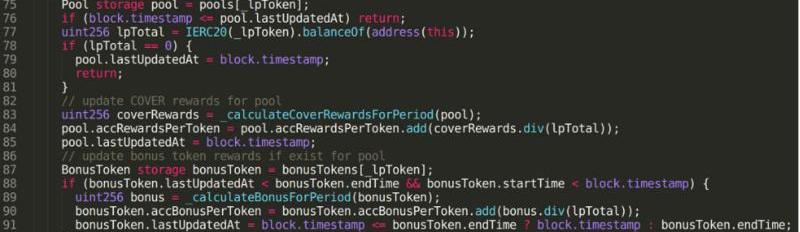

圖二:blacksmith.sol中的updatePool()函數

如圖二第75行所示,在updatePool()函數中修改的當前流動性證明代幣的pool數據是一份存儲在storage中的數據,與在deposit()中存儲在memory中當前流動性證明代幣的pool數據是兩份數據。在圖二第84行lpTotal的值代表當前合同中總共存入的流動性證明代幣數目,由于該變量數值較小,因此通過84行公式pool.accRewardsPerToken的數值將會增大,更新過的accRewardsPerToken值存儲在storage中。

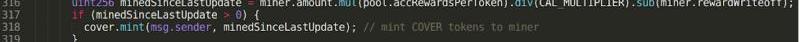

圖三:blacksmith.sol中的_claimCoverRewards()函數接下來

如圖三中318行所示,deposit()通過調用_claimCoverRewards()函數,向函數調用者(msg.sender)鑄造一定數目的cover代幣。

鑄造cover代幣的數目與pool.accRewardsPerToken,CAL_MULTIPLIER以及miner.rewardWriteoff三個變量相關。

請注意這里pool.accRewardsPerToken的數值是使用了存放在memory中的pool數據,并非使用圖二中update()函數更新之后的數值。

同時,通過圖1中deposit函數得知,miner.rewardWriteoff的數值更新是在_claimCoverRewards()函數執行完成之后發生。

因此原本設計上應使用更新過的miner.rewardWriteoff的數值計算需要鑄造cover代幣的數目,這里錯誤的使用了未更新過的miner.rewardWriteoff的數據,導致實際鑄造cover代幣數目比應鑄造代幣數目增多,最終導致了代幣增發。

質押成功之后,攻擊者通過調用blacksmith.sol智能合約中的withdraw()函數,將質押的BPT取回,同時取得額外鑄造的cover代幣,完成攻擊。

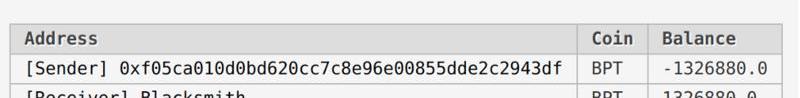

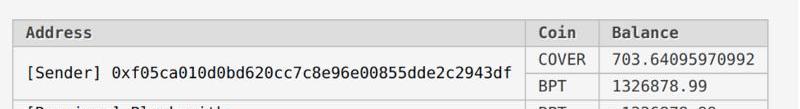

通過對比執行deposit()函數和執行withdraw()函數之后的代幣結余表,我們可以發現通過這一組deposit和withdraw函數調用之后,攻擊者可以獲得約704個COVER代幣。

deposit()之后:

withdraw()之后:

攻擊者通過反復執行deposit和withdraw函數,可以使Blacksmith函數無限鑄造代幣,并將代幣轉到自己的地址中,由此獲利。攻擊發生后,截止發稿時,cover官方已經將blacksmith遷移到安全版本:

有漏洞的blacksmith地址:

0xe0b94a7bb45dd905c79bb1992c9879f40f1caed5

臨時修復后的blacksmith地址:

0x1d5fab8a0e88020309e52b77b9c8edf63c519a26

臨時修復后的blacksmith合同臨時禁止了一切質押和取回操作,以此阻止攻擊者繼續實行攻擊。?

本次攻擊最初攻擊者共獲利440萬美金,約合人民幣2900萬人民幣。

有其他攻擊者利用該漏洞發動類似攻擊,例如Grap.finance項目官方參與了利用該漏洞的攻擊,獲利4350個ETH代幣。

在攻擊發生后幾個小時,Grap.finance項目官方通過Twitter聲稱對本次攻擊負責,并表示已將所有的獲利退回給了CoverProtocol。

安全建議

為了確保數字資產不因任何非技術原因遭受損失,項目方應及時為項目產品購買保險,增加項目方和投資者的安全保障方案,確保其因受到攻擊所造成的損失可以被及時補償。

在宣布新的比特幣投資策略后,英國投資公司RufferInvestment的董事長詳細介紹了該公司將其多策略基金2.5%分配給比特幣的原因.

1900/1/1 0:00:00由亞馬遜推出的可創建和管理區塊鏈網絡的托管服務AmazonManagedBlockchain宣布支持以太坊,已推出預覽版.

1900/1/1 0:00:00Schulze-Kraft是加密市場數據聚合商Glassnode的首席技術官。近期他在個人推特上衡量了一些指標,將這些指標在從2017年的數據與其到達最高點時的收益進行比對分析,并將比特幣的當前.

1900/1/1 0:00:00今日,EOS創始人BM發帖稱,比特幣和以太坊的先動優勢給它們帶來了遠遠超過其相對原始、低性能設計的技術缺陷的網絡效應。自我實現對資本收益和流動性的追求助長了這些網絡效應.

1900/1/1 0:00:00據Decrypt1月8日報道,此刻比特幣市值猛增至近7200億美元,成為有史以來總價值最大的加密貨幣,而且也超過絕大多數法幣總值.

1900/1/1 0:00:001月14日,北京市豐臺區委書記徐賤云、區長初軍威到央行數字貨幣研究所走訪調研,與數字貨幣研究所所長穆長春、副所長狄剛就數字貨幣系統建設工作進展情況進行座談交流.

1900/1/1 0:00:00