BTC/HKD+0.49%

BTC/HKD+0.49% ETH/HKD-0.18%

ETH/HKD-0.18% LTC/HKD-0.75%

LTC/HKD-0.75% ADA/HKD-0.09%

ADA/HKD-0.09% SOL/HKD-0.42%

SOL/HKD-0.42% XRP/HKD-0.46%

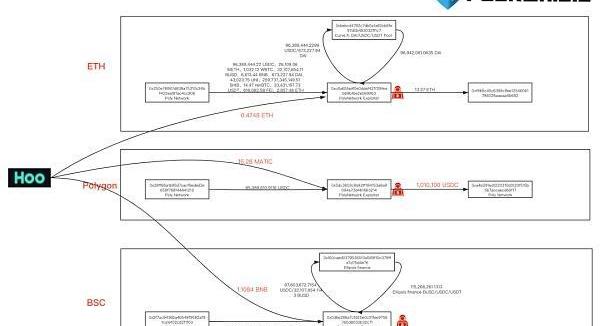

XRP/HKD-0.46%8月10日,異構跨鏈協議PolyNetwork遭到攻擊,損失達到6.1億美元,包含2,857ETH、9,630萬USDC、26,000WETH、1,000WBTC、3,340萬USDT、2,590億SHIB、14renBTC、673,000DAI和43,000UNI轉至以太坊,6,600BNB、8,760萬USDC、26,600ETH、1,000BTCb、3,210萬BUSD轉至BSC,8,500萬USDC轉至Polygon。

PeckShield「派盾」第一時間定位并分析發現,此次攻擊源于合約漏洞。

朝鮮黑客在五年內竊取了超十億美元的加密貨幣:金色財經報道,韓國國家情報局披露的數據顯示,自2017年以來,由國家資助的朝鮮黑客在全世界竊取了約12億美元的加密資產。其中僅今年一年就有約6.26億美元。

國家情報局認為,平壤竊取數字資產的能力現在被認為是世界上最強的。并稱朝鮮自2017年聯合國加強經濟制裁以來,一直在專注于網絡犯罪。(trtworld)[2022/12/23 22:02:10]

據了解,PolyNetwork是由小蟻Neo、本體Ontology、Switcheo基金會共同作為創始成員,分布科技作為技術提供方共同發起的跨鏈組織。

黑客如何狂攬6.1億美元?

PeckShield「派盾」簡述攻擊過程:

CremaFinance:找到了黑客在黑客事件中使用的可疑discord賬戶:金色財經報道,CremaFinance在社交媒體上稱,根據合作伙伴提供的線索,我們找到了黑客在黑客事件中使用的可疑discord賬戶。我們正在與有關方面接觸,以獲得更多可能有助于偵查的信息。

金色財經此前報道,CremaFinance被黑客攻擊損失約880萬美元。[2022/7/4 1:50:09]

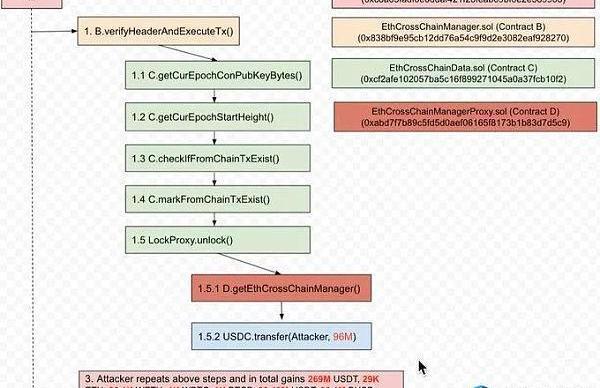

PolyNetwork中有一特權合約EthCrossChainManager,此合約主要用于觸發來自其他鏈的信息。

Peck Shield:黑客在Wolf Game上以0美元的價格購買了3 個價值約1 ETH的NFT:金色財經報道,Peck Shield Alert發推稱,我們檢測到黑客在區塊鏈游戲Wolf Game上以 0 美元的價格購買3個價值約1 ETH的NFT。[2022/3/4 13:37:22]

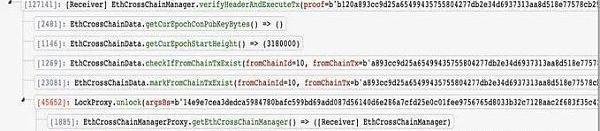

在跨鏈交易中,任何人都可調用verifyHeaderAndExecuteTx來執行跨鏈交易,這個函數主要有三個作用:一是通過檢驗簽名來驗證區塊頭是否正確,二是利用默克爾樹來驗證交易是否包含在該區塊中,三是調用函數_executeCrossChainTx,即目標合約。

此次攻擊事件源于PolyNetwork允許調用目標合約,但在此過程中沒有限制用戶調用EthCrossChainData合約,該合約可追蹤來自其他鏈上數據的公鑰列表,即便在沒有盜取公鑰的情況下,如果你已經獲取了修改公鑰列表的權限,那么只需要設置公鑰來匹配自己的私鑰,基本上就可以暢通無阻了。

黑客在暗網售賣25萬個MySQL數據庫,單個價格為0.03枚BTC:PeckShield發微博稱,目前,暗網上有逾25萬個MySQL數據庫正在出售,每個數據庫的價格為0.03枚BTC。自今年10月初起,黑客竊取MySQL數據庫的頻率驟增,他們下載表格,刪除原始文檔,并留下贖金記錄,告訴服務器所有者與其聯系以取回他們的數據。據派盾CoinHolmes追蹤顯示,自11月起,黑客的錢包共入賬0.075枚BTC。[2020/12/11 14:56:10]

由于用戶可通過發送跨鏈請求欺騙EthCrossChainManager合約調用EthCrossChainData合約,來蒙混onlyOwner的檢驗,此時,用戶只需要杜撰一個正確的數據就能觸發修改公鑰的函數。

動態 | 白帽黑客在過去7周通過修復加密貨幣項目漏洞賺取超32150美元:據thenextweb報道,在過去的七周里,白帽黑客通過修復加密貨幣項目和區塊鏈平臺(如TRON、Brave、EOS和Coinbase)的安全漏洞,至少賺取了32150美元。根據Hard Fork的數據,在3月28日至5月16日期間,共15家區塊鏈相關公司向安全研究人員支付了獎金,其中包括共30份公開發布的漏洞報告。[2019/5/20]

接下來,攻擊者離得手只有一步之遙,PolyNetwork的合約允許調用任意合約,但是,它只調用與簽名哈希對應的合約函數,如上圖合約C所示。

黑客在線演繹花式DeFi出金

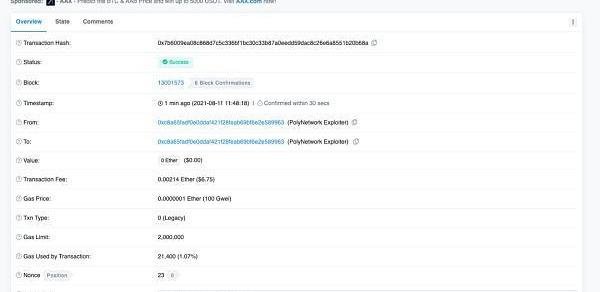

8月10日晚20:38PM,PolyNetwork官方在推特上公布攻擊事件,并表示,為追回被盜資產,PolyNetwork將采取法律行動,敦促黑客盡快還款,希望相關鏈上的礦工及各大交易所伸手援助,共同阻止黑客地址所發起的交易。

中心化機構、安全機構多方聯動,試圖阻止黑客洗錢。其中,穩定幣USDT的發行方Tether響應極為快速,直接凍結攻擊黑客以太坊地址中3,300萬USDT。

雖然已有多方積極參與對黑客的圍堵,但黑客仍通過各種花式DeFi玩法快速混幣,從這一點也可以看出,攻擊者是個DeFi高階玩家。

據PeckShield追蹤顯示,他先是在以太坊上利用Curve添加9,600萬USDC/673,000DAI流動性,又在BSC上利用Curve分叉項目EllipsisFinance添加8,700萬USDC/3,200萬BUSD流動性;很快,攻擊者移除在Curve的流動性,全部兌換為DAI,以防被凍。

年度大戲:吃瓜群眾頻支招黑客欲還所盜資產

一方面,PolyNetwork在積極與黑客喊話,試圖挽回所盜資產;另一方面,“看熱鬧不嫌事大”的吃瓜群眾給黑客支起了招:“不要動用你的USDT,你已經被列入黑名單了。”并收到了黑客饋贈的13.5ETH;眼看著有利可圖,吃瓜群眾越發積極為黑客出謀劃策,更有甚者,留言黑客一些可行的混幣措施,試圖換取看起來極為可觀的回報。

就在各關聯方進退無門之時,黑客在區塊高度13001578和區塊高度13001573中留言表示,準備歸還部分資產。在PolyNetwork提供多簽錢包幾個小時后,PeckShield追蹤到黑客開始在Polygon上歸還部分USDC,PeckShield將持續關注和追蹤相關資產流轉情況。

據PeckShield統計,截至目前,2021年第三季度發生的跨鏈橋安全事件,已造成損失合計逾6.4億美元,占總損失44.5%。

為何跨鏈橋頻遭攻擊?

PeckShield觀察發現,跨鏈協議這個新興領域,打破了鏈與鏈之間的信息孤島的壁壘,仍需要經受時間的考驗。隨著近期跨鏈橋的生態愈發多樣化、豐富化,在它上面進行的交易、資金量大幅增長,例如,遭到攻擊的PolyNetwork,跨鏈資產轉移的規模已經超過100億美元,超過22萬地址使用該跨鏈服務,這也就吸引了黑客對于跨鏈協議的關注,再加上跨鏈橋本身是黑客資金出逃的重要環節,因此,也會成為黑客攻擊的目標。

PeckShield建議設計一定的風控熔斷機制,引入第三方安全公司的威脅感知情報和數據態勢情報服務,在DeFi安全事件發生時,能夠做到第一時間響應安全風險,及時排查封堵安全攻擊,避免造成更多的損失;并且應聯動行業各方力量,搭建一套完善的資產追蹤機制,實時監控相關虛擬貨幣的流轉情況;還要提升運維安全的重視度。

Starknet主網總tvl:2776萬美元 10個協議 最大協議的鎖倉量:890萬美元整體協議tvl偏小.

1900/1/1 0:00:00日本在線交易服務供應商GMOClick集團(TYO:7177)旗下GMOClick證券剛剛發布了11月份的運營數據.

1900/1/1 0:00:00比特幣(BTC)在8月27日徘徊在47,000美元附近,因為交易員在美聯儲杰克遜霍爾峰會當天沒有把握機會。 BTC/USD1小時蠟燭圖.

1900/1/1 0:00:00自月度交易開始以來,瑞波幣價格一直非常看漲。同時,空頭非常努力地試圖將價格拉低,但多頭似乎準備在稍后保持顯著上漲.

1900/1/1 0:00:00最近,人們將大量注意力集中在比特幣和標準普爾500指數之間的相關性上,這意味著加密貨幣交易者需要跟蹤股票市場的基本面.

1900/1/1 0:00:00Market.space解決了專業云存儲危機近幾年來,關于專業數據存儲市場的情況一直是個大矛盾。一方面,快節奏的現代生活要求我們不斷地前進。,但同時迅速和有效地解決他們所帶來的問題.

1900/1/1 0:00:00