BTC/HKD-0.4%

BTC/HKD-0.4% ETH/HKD-2.83%

ETH/HKD-2.83% LTC/HKD-1.87%

LTC/HKD-1.87% ADA/HKD-2.33%

ADA/HKD-2.33% SOL/HKD-0.13%

SOL/HKD-0.13% XRP/HKD-0.6%

XRP/HKD-0.6%當地時間周二美國司法部發布公告稱,它已經查獲了價值36億美元的比特幣,這些比特幣與2016年加密貨幣交易所Bitfinex的黑客事件有關。34歲的IlyaLichtenstein和其31歲的妻子HeatherMorgan在紐約被捕,兩人被指控共謀洗錢和詐騙罪。

美國司法部公告稱,這是司法部有史以來最大規模的金融扣押,此次調查由IRS-CI華盛頓特區辦事處的網絡犯罪部門、聯邦調查局的芝加哥辦事處和國土安全調查局紐約辦事處領導,德國安斯巴赫警察局在此次調查期間提供了協助。

事件背景

根據慢霧AML掌握的情報數據分析顯示,Bitfinex在2016年8月遭受網絡攻擊,有2072筆比特幣交易在Bitfinex未授權的情況下轉出,然后資金分散存儲在2072個錢包地址中,統計顯示Bitfinex共計損失119,754.8121BTC。事發當時價值約6000萬美元,按今天的價格計算,被盜總額約為45億美元。

慢霧:過去一周Web3生態系統因安全事件損失近160萬美元:6月26日消息,慢霧發推稱,過去一周Web3生態系統因安全事件損失近160萬美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

慢霧AML曾于2月1日監測到Bitfinex被盜資金出現大額異動,后被證實該異動資金正是被司法部扣押了的94,643.2984BTC,約占被盜總額的79%,目前這些資金保管在美國政府的錢包地址

bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt中。

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

事件梳理

慢霧:GenomesDAO被黑簡析:據慢霧區hacktivist消息,MATIC上@GenomesDAO項目遭受黑客攻擊,導致其LPSTAKING合約中資金被非預期的取出。慢霧安全團隊進行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合約的initialized函數公開可調用且無權限與不可能重復初始化限制,攻擊者利用initialized函數將合約的stakingToken設置為攻擊者創建的虛假LP代幣。

2.隨后攻擊者通過stake函數進行虛假LP代幣的抵押操作,以獲得大量的LPSTAKING抵押憑證。

3.獲得憑證后再次通過initialized函數將合約的stakingToken設置為原先真是的LP代幣,隨后通過withdraw函數銷毀LPSTAKING憑證獲取合約中真實的LP抵押物。

4.最后將LP發送至DEX中移除流動性獲利。

本次事件是因為GenomesDAO的LPSTAKING合約可被任意重復初始化設置關鍵參數而導致合約中的抵押物被惡意耗盡。[2022/8/7 12:07:06]

慢霧AML根據美國司法部公布的statement_of_facts.pdf文件進行梳理,將此案的關鍵要點和細節分享如下:

慢霧:Harmony Horizon bridge遭攻擊簡析:據慢霧安全團隊消息,Harmony Horizon bridge 遭到黑客攻擊。經慢霧 MistTrack 分析,攻擊者(0x0d0...D00)獲利超 1 億美元,包括 11 種 ERC20 代幣、13,100 ETH、5,000 BNB 以及 640,000 BUSD,在以太坊鏈攻擊者將大部分代幣轉移到兩個新錢包地址,并將代幣兌換為 ETH,接著將 ETH 均轉回初始地址(0x0d0...D00),目前地址(0x0d0...D00)約 85,837 ETH 暫無轉移,同時,攻擊者在 BNB 鏈暫無資金轉移操作。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/6/24 1:28:30]

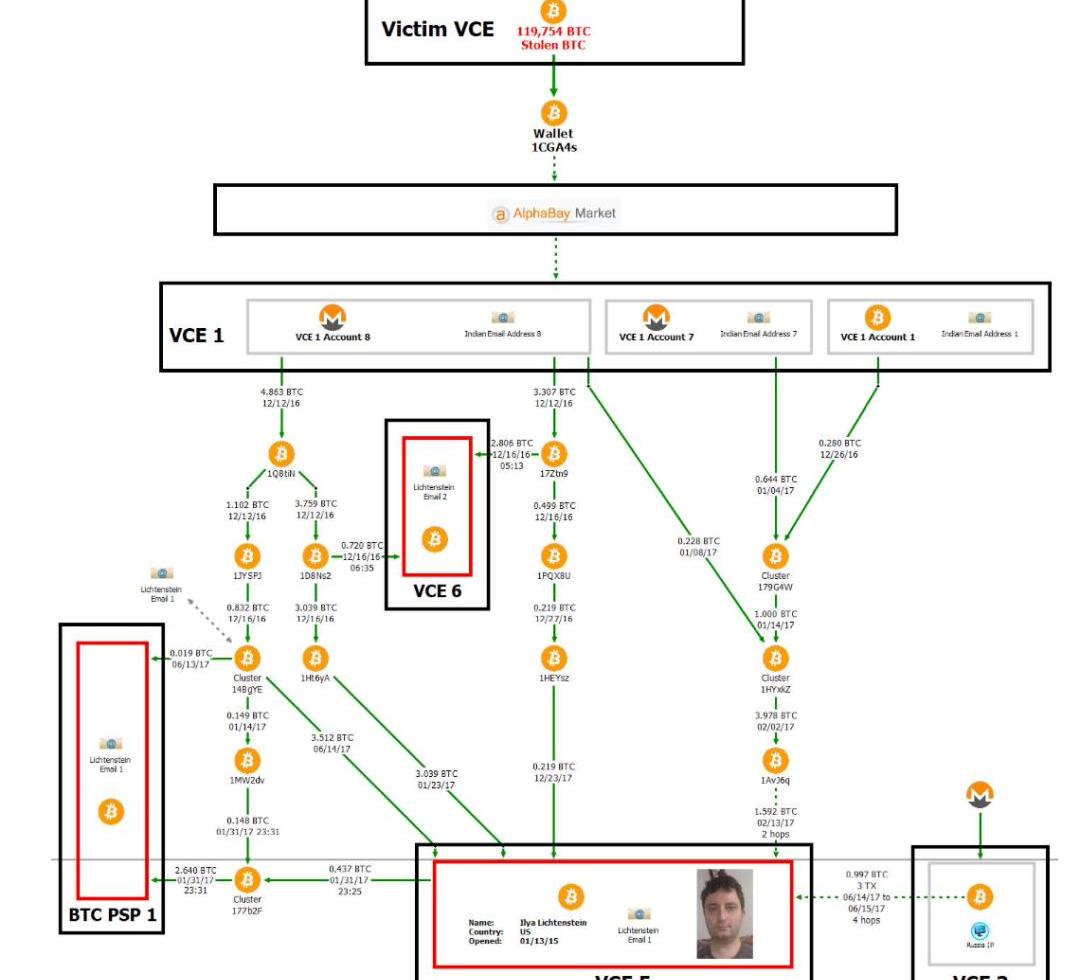

1、美國執法部門通過控制Lichtenstein的云盤賬號,獲取到了一份寫著2000多個錢包地址和對應私鑰的文件。該文件中的地址應該就是上文提到的2072個盜幣黑客錢包地址,然后美國司法部才有能力扣押并將比特幣集中轉移到

慢霧:BTFinance被黑,策略池需防范相關風險:據慢霧區情報,智能DeFi收益聚合器BT.Finance遭受閃電貸攻擊。受影響的策略包括ETH、USDC和USDT。經慢霧安全團隊分析,本次攻擊手法與yearnfinance的DAI策略池被黑的手法基本一致。具體分析可參考慢霧關于yearnfinace被黑的技術分析。慢霧安全團隊提醒,近期對接CurveFinance做相關策略的機槍池頻繁遭受攻擊。相關已對接CurveFinance收益聚合器產品應注意排查使用的策略是否存在類似問題,必要時可以聯系慢霧安全團隊協助處理。[2021/2/9 19:19:41]

bc1qazcm763858nkj2dj986etajv6wquslv8uxwczt中。

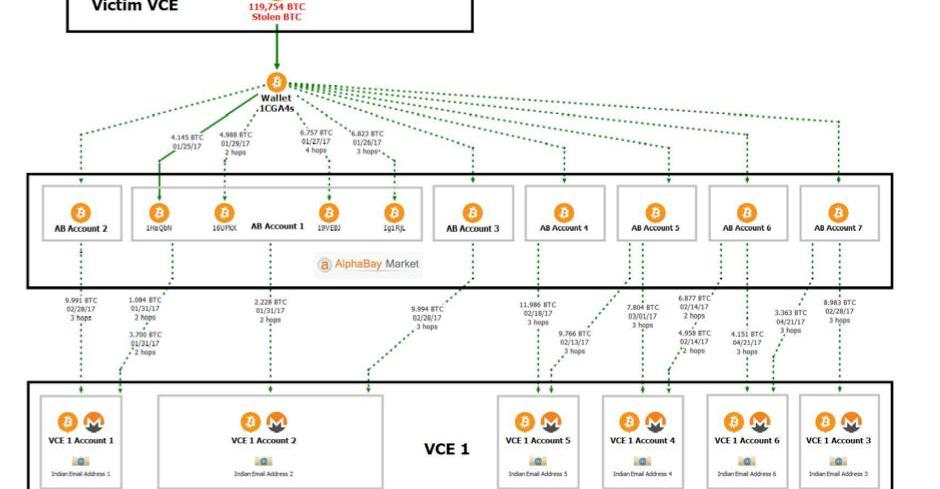

2、從2017年1月開始,被盜資金才開始轉移,其通過剝離鏈技術,將被盜資金不斷拆分、打散,然后進入了7個獨立的AlphaBay平臺賬號進行混幣,使BTC無法被輕易追蹤。從結果看,使用AlphaBay進行混幣的比特幣約為25000BTC。

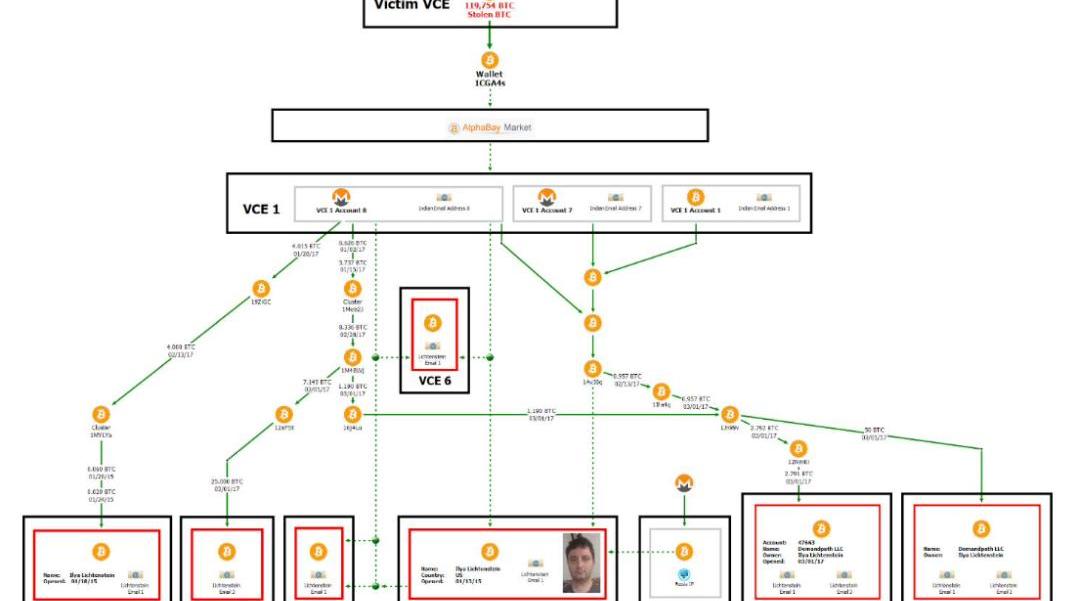

3、混幣后,大部分資金被轉入到8個在交易所-1注冊的賬號,這些賬號的郵箱都是用的同一家印度的郵箱服務提供商。除此之外,這8個賬號使用過相同的登錄IP,并且都是在2016年8月左右注冊的。更為致命的是,在Lichtenstein的云盤里有一份Excel表格,記錄著這8個賬號的各種信息,而且其中6個賬號還被他標記為FROZEN。美國司法部統計發現,交易所-1里的8個賬號共凍結著價值18.6萬美元的資產。

4、混幣后還有部分資金被轉入到交易所-2和一家美國的交易所,在這兩家交易所上注冊的賬號,有些也是使用的上文提到的那一家印度的郵箱服務提供商。這些信息也是在上文提到的Lichtenstein的云盤中的Excel表格里發現的。通過VCE2和VCE4,Lichtenstein夫婦成功把Bitfinex被盜的BTC換成了法幣,收入囊中。不過,他們在VCE4上有2個用俄羅斯郵箱注冊的賬號,因為頻繁充值XMR而且無法說明資金來源,導致賬號被平臺封禁。美國司法部統計發現,上面凍結了價值約15.5萬美元的資產。

5、在賬號被凍結前,從交易所-1提幣的資金,大部分到了另一家美國的交易所。在Bitfinex被盜前的2015年1月13日,Lichtenstein在VCE5交易所上用自己真實的身份和私人郵箱注冊了賬號并進行了KYC認證。在VCE5交易所上,Lichtenstein用BTC與平臺上的商戶購買了黃金,并快遞到了自己真實的家庭住址。

6、除了前面提到的VCE1、VCE2、VCE4、VCE5這幾家交易所被他們用來洗錢,Lichtenstein夫婦還注冊了VCE7、VCE8、VCE9、VCE10等交易所用來洗錢。資金主要都是通過從VCE1提幣來的,不過在VCE7-10這些交易所上注冊的賬號,都是用Lichtenstein夫婦的真實身份和他的公司來做KYC認證的。美國司法部統計發現,從2017年3月到2021年10月,Lichtenstein夫婦在VCE7上的3個賬號共計收到了約290萬美元等值的比特幣資金。在這些交易所上,Lichtenstein進一步通過買賣altcoins、NFT等方式來洗錢,并通過比特幣ATM機器進行變現。

洗錢鏈路

事件疑點

從2016年8月Bitfinex被盜,到現在過去了約6年的時間,在這期間美國執法部門是如何進行的深入調查,我們不得而知。通過公布的statement_of_facts.pdf文件內容我們可以發現,Lichtenstein的云盤中存儲著大量洗錢的賬號和細節,相當于一本完美的“賬本”,給執法部門認定犯罪事實提供了有力的支撐。

但是回過頭全局來看,執法部門是怎么鎖定Lichtenstein是嫌疑人的呢?

還有個細節是,美國司法部并沒有控訴Lichtenstein夫婦涉嫌非法攻擊Bitfinex并盜取資金。

最后一個疑問是,從2016年8月Bitfinex被盜,到2017年1月被盜資金開始轉移,這其中的5個月時間發生了什么?真正攻擊Bitfinex的盜幣黑客又是誰?

參考資料:

https://www.justice.gov/opa/press-release/file/1470186/download

22-mj-22-StatementofFacts.pdf?

▼1月1日鑄造的PhantaBear在一周內席卷了NFT世界一時間,周杰倫潮牌PHANTACixEzek聯名出品的NFT藝術品PhantaBear,成了全球熱門話題.

1900/1/1 0:00:00據CoinDesk2月10日消息,根據區塊鏈研究公司Chainalysis的一份新報告,2021年,勒索軟件支付的平均規模創下歷史新高.

1900/1/1 0:00:00原標題:《關于Web3游戲、公會和GameFi的一些思考》今天,來自IndiGG的SiddharthJain和Sumanth和我一起做了一次思想實驗.

1900/1/1 0:00:00中央央行穩妥推進數字人民幣冬奧場景試點據澎湃新聞2月1日報道,人民銀行營管部在人民銀行牽頭成立的北京—張家口冬奧會支付環境建設領導小組指導下,強化協作、主動作為.

1900/1/1 0:00:00據Cointelegraph2月9日消息,熱門視頻游戲連鎖店GameStop的股價在一天內上漲了約13%,因為網上流傳著關于其與微軟合作開發NFT游戲的傳言.

1900/1/1 0:00:00本文來自?Cryptobriefing,原文作者:MikeDaltonOdaily星球日報譯者|余順遂原標題:《Aave團隊推出Web3社交媒體協議Lens》 摘要: Aave?背后的團隊推出基.

1900/1/1 0:00:00