BTC/HKD-2.53%

BTC/HKD-2.53% ETH/HKD-3.67%

ETH/HKD-3.67% LTC/HKD-3.13%

LTC/HKD-3.13% ADA/HKD-5.57%

ADA/HKD-5.57% SOL/HKD-1.68%

SOL/HKD-1.68% XRP/HKD-5.59%

XRP/HKD-5.59%//前言

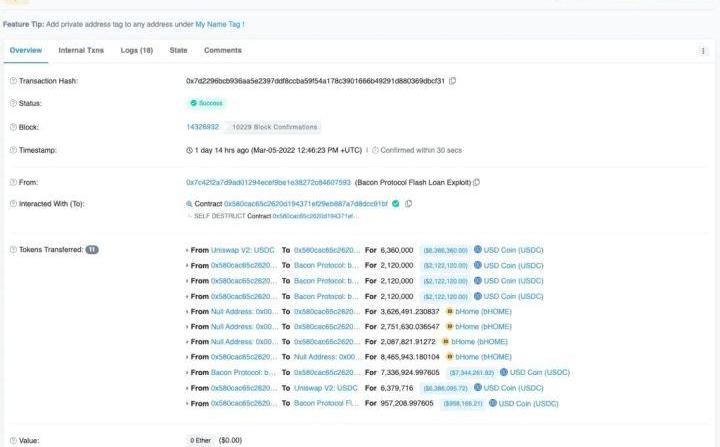

北京時間3月5日,知道創宇區塊鏈安全實驗室監測到BaconProtocol遭受黑客攻擊損失約958,166美元,本次攻擊利用重入漏洞,并憑借閃電貸擴大收益額。目前攻擊者地址還沒有被加入USDC的黑名單中。

//分析

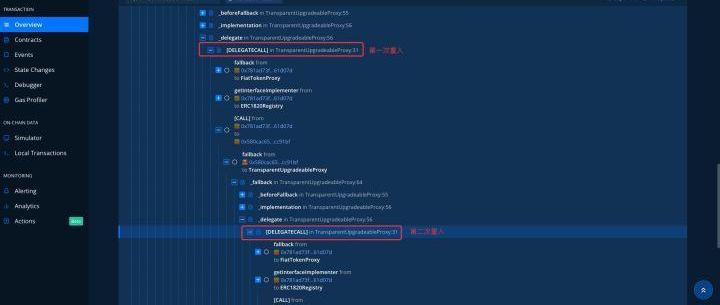

攻擊事件如下圖所示,該次攻擊事件的問題點在于lend()函數,攻擊者利用該函數進行重入攻擊。

2.1基礎信息

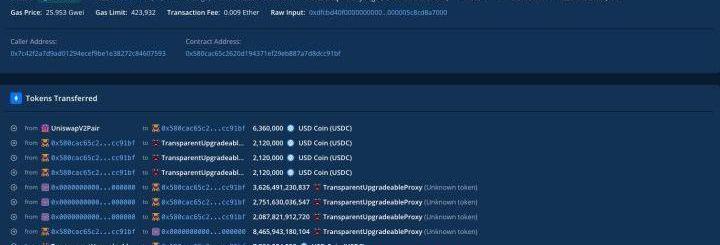

攻擊合約:0x580cac65c2620d194371ef29eb887a7d8dcc91bf

攻擊者地址:0x7c42f2a7d9ad01294ecef9be1e38272c84607593

攻擊tx:0x7d2296bcb936aa5e2397ddf8ccba59f54a178c3901666b49291d880369dbcf31

區塊鏈解決方案提供商TRST01推出碳抵消NFT Bhu:4月25日消息,區塊鏈解決方案提供商TrayamBhu Tech Solutions Pvt. Limited(TRST01)推出碳抵消NFT代幣Bhu,以紀念地球日。TRST01在OpenSea市場發布基于Polygon區塊鏈的Bhu NFT,這是印度第一個真實世界的碳抵消NFT。(Livemint)[2022/4/25 14:47:02]

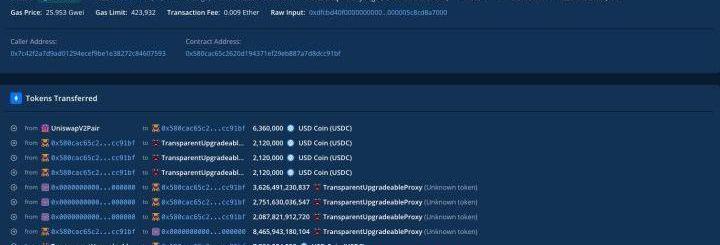

漏洞合約:0x781ad73f140815763d9A4D4752DAf9203361D07D

2.2流程

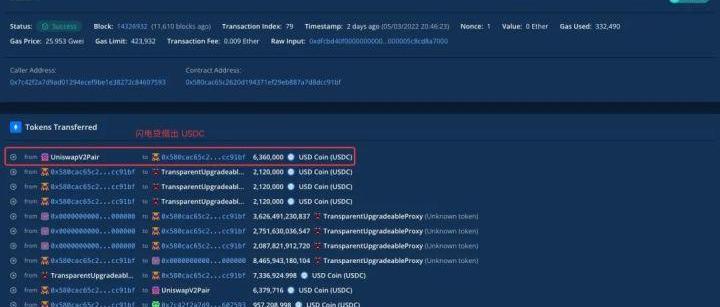

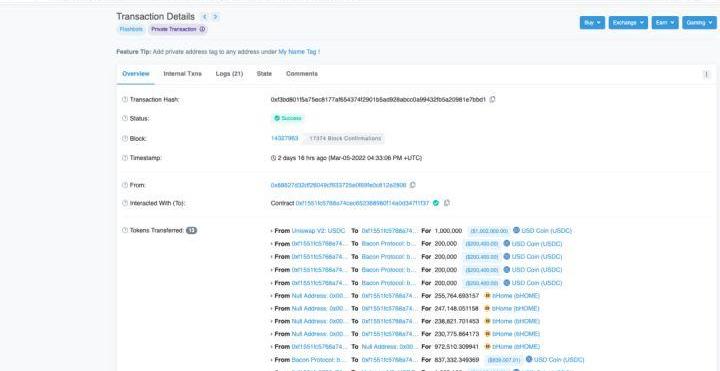

1.攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

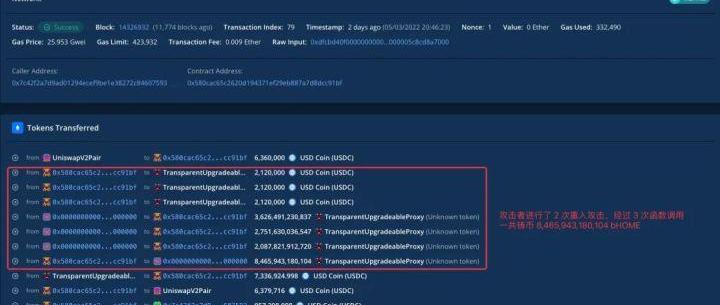

2.用閃電貸借出的6,360,000USDC分成3份,去bHOME中進行2次重入攻擊調用了3次lend()函數鑄造共8,465,943.180104bHOME。

美國在線食品配送平臺Grubhub與比特幣獎勵公司Lolli達成合作:12月3日消息,美國在線食品配送平臺Grubhub與比特幣獎勵公司Lolli達成合作,允許其用戶在每筆訂單中賺取比特幣 (BTC)。在周三的公告中,Lolli表示Grubhub客戶的第一筆訂單將獲得5美元的BTC,后續訂單獎勵為1美元BTC。用戶必須在Grubhub下訂單之前在網絡或移動設備上激活Lolli。(News BTC)[2021/12/3 12:47:58]

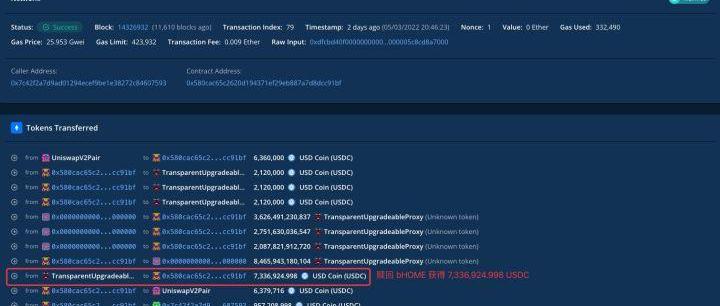

3.將剛才重入獲得的bHOME拿去銷毀贖回獲得7,336,924.998USDC。

4、歸還閃電貸借出的6,360,000USDC,并支付19,716的手續費,最后將剩余的957,208.998USDC轉入自己的賬戶。

CoinDCX任命寶萊塢演員Amitabh Bachchan為品牌大使:10月4日消息,印度加密交易所CoinDCX聘請寶萊塢演員Amitabh Bachchan為其首位品牌大使。通過這一合作,CoinDCX將尋求提高人們對加密貨幣的認識,并將其作為一種新興資產類別進行推廣。根據CoinDCX的說法,印度人最近喜歡投資加密貨幣,然而有必要提高人們對安全投資加密貨幣的認識。(Livemint)[2021/10/4 17:23:33]

2.3細節

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

BHEX完成BHT第九次銷毀 累計銷毀已超5億枚:據BHEX交易所公告,BHEX于新加坡時間4月8日19:00完成平臺幣BHT 2020年第一季度回購銷毀。此次銷毀包括回購銷毀和解鎖后銷毀,共計銷毀74,712,338枚BHT。截至現在,BHT累計銷毀536,318,608枚。BHEX交易所是技術驅動的加密資產交易平臺,由火幣、OKEx等56家資本共同領銜投資。BHT是BHEX平臺幣,總量21億枚,未來會減少到10.5億枚,BHT承載了BHEX生態系統的核心價值。[2020/4/9]

1、攻擊者通過UniswapV2閃電貸借出6,360,000USDC。

2.3細節

該次攻擊事件重點在于lend()函數,由于合約https://etherscan.io/address/0x781ad73f140815763d9a4d4752daf9203361d07d#code并未驗證開源,所以我們只能從交易的Debugger中尋找線索。

公告 | BHEX Chain測試網即將上線:據官方消息,BHEX宣布完成BHEX Chain公鏈的內部開發測試,即將上線開放公測,本次上線的核心功能是通過去中心化托管賦能各類成熟公鏈,實現公鏈之間的資產跨鏈互操作性,公鏈基于獲得了全球專利的MPC私鑰分片技術和分布式賬本技術構建,從密碼學應用的方向實現了創新技術突破,主網上線后,可以通過該公鏈賦能所有公鏈,使所有接入托管的公鏈,都具備和BTC和ETH等主流資產的跨鏈互操作性,比如可以輕松實現在ETH網絡上發行1比1抵押的ERC20 BTC代幣,對去中心化抵押借貸、DEX等應用的生態完善和用戶體驗提升將帶來巨大的幫助。[2020/2/26]

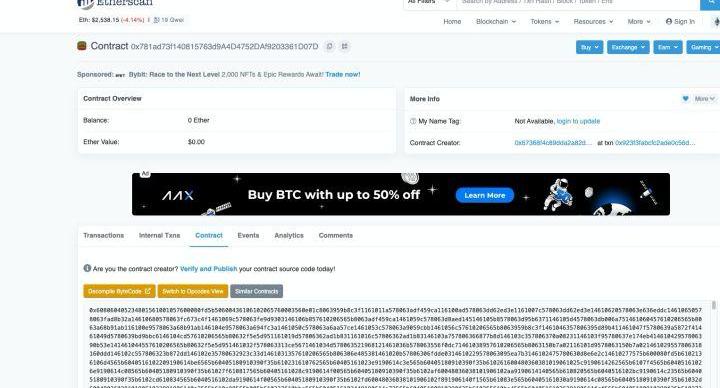

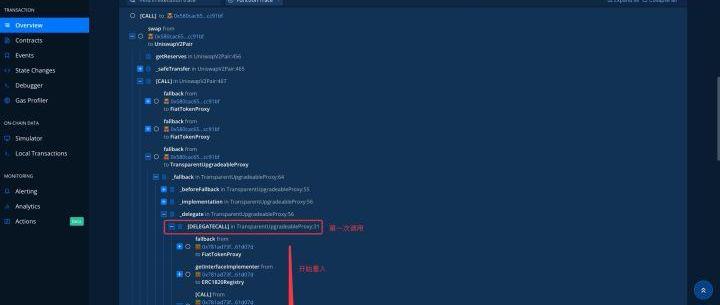

分析Debugger可以看到下圖是第一次調用函數,接著進行了2次重入。

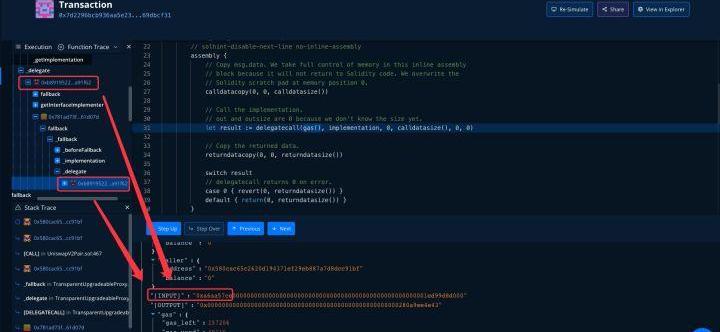

從重入攻擊中可以找到INPUT中調用函數的字節碼為0xa6aa57ce。

通過字節簽名可以知道重入攻擊調用的是lend()函數。

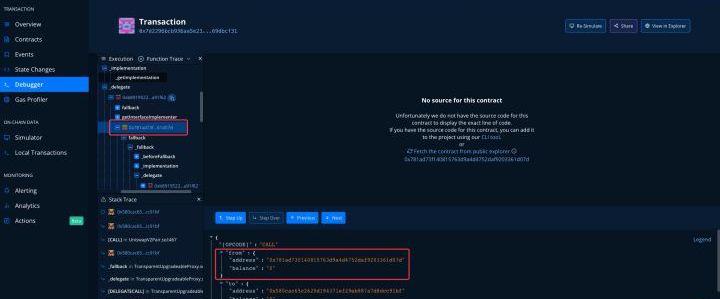

從Debugger中我們可以發現攻擊合約的地址0x781ad73f140815763d9a4d4752daf9203361d07d。

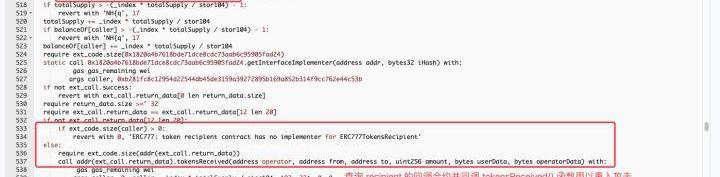

通過反編譯合約0x781ad73f140815763d9a4d4752daf9203361d07d得到合約偽代碼內容,可以找到lend()函數。

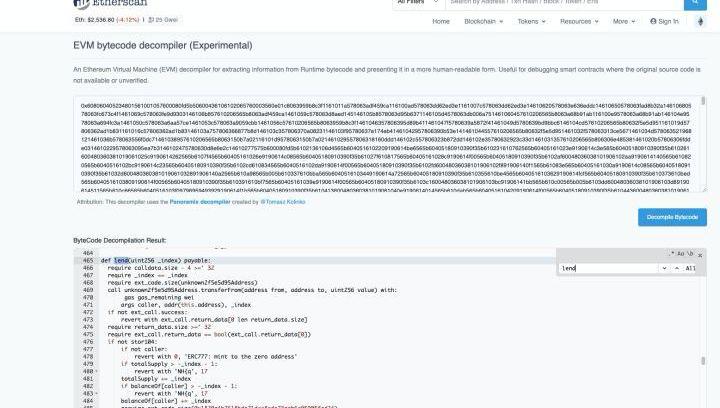

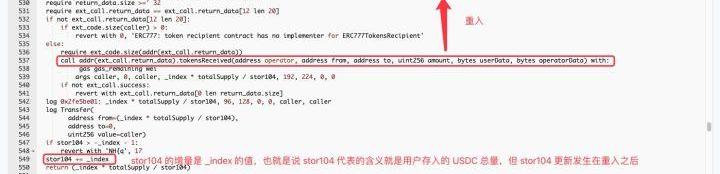

我們在反編譯的代碼中可以看到該合約使用的ERC777協議,會查詢recipient的回調合約并回調tokensReceived()函數用以重入攻擊。

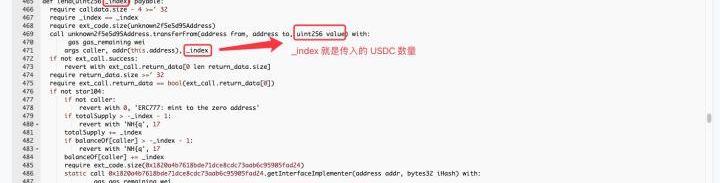

通過分析可以發現_index就是傳入的USDC數量。

totalSupply和balanceOf的增量都和_index是正比關系,和stor104是反比關系,并且這兩個變量的更新發生在重入攻擊之前,每次都會更新。

stor104記錄的是用戶存入的USDC總量,該變量的更新發生在重入之后,那么在重入的過程中stor104的值是不變的,而上面的totalSupply是在變大,所以最后return的值也會相應的增大,從而使得攻擊者通過重入攻擊鑄造得到比正常邏輯更多的bHOME代幣。

除了該次攻擊事件,BlockSecTeam還阻斷了后面發生的攻擊并將金額返還給了項目方。交易hash:0xf3bd801f5a75ec8177af654374f2901b5ad928abcc0a99432fb5a20981e7bbd1

3.總結

此次攻擊事件是由于項目方使用了ERC777協議但沒有對回調合約的安全性進行考慮從而導致了重入攻擊的發生,當項目合約有涉及資產的轉移時,建議使用「檢查-生效-交互」模式來保證邏輯代碼的安全,當然我們也可以使用OpenZeppelin官方提供的ReentrancyGuard修飾器來防止重入攻擊的發生。

3月23日,開銷管理平臺Jeeves在中國投資者騰訊牽頭的一輪融資中籌集了1.8億美元C輪融資,用于實施穩定幣轉賬.

1900/1/1 0:00:00本文來源:濟南時報 新黃河記者:石曉丹 校對:劉恬 編輯:邢志彬 在元宇宙概念爆火的當下,數字藏品進行得火熱又瘋狂。阿里、騰訊、京東、百度、視覺中國、芒果TV等各路資本紛紛涌入.

1900/1/1 0:00:00據外媒3月31日報道,LayerZeroLabs在一輪融資中以10億美元的估值籌集了1.35億美元的資金。紅杉資本、AndreessenHorowitz和FTXVentures領投.

1900/1/1 0:00:00研究種類:DeSci,ScientificPublishing原文作者:?PhilippKoellinger,ChristianRoessler.

1900/1/1 0:00:00摘要:被字節收購后,Pico走到聚光燈下,大量的曝光為Pico帶來了銷量的激增。2021年Pico銷量達50萬臺,官方披露2022年的目標為100萬臺.

1900/1/1 0:00:00注:原文來自bankless,作者是WilliamM.Peaster。也許你是一位獨立藝術家,你希望為自己的加密藝術建立一個定制的中心,或者你正在掌管一家Web3唱片公司,然后想要一個眾多藝術家.

1900/1/1 0:00:00