BTC/HKD+2.24%

BTC/HKD+2.24% ETH/HKD+4.63%

ETH/HKD+4.63% LTC/HKD+1.51%

LTC/HKD+1.51% ADA/HKD+5.15%

ADA/HKD+5.15% SOL/HKD+7.05%

SOL/HKD+7.05% XRP/HKD+7.29%

XRP/HKD+7.29%2022年3月13日,成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,Paraluni合約遭受攻擊,損失約170萬美元,成都鏈安技術團隊對此事件進行了相關分析。

#1總述

我們以第一筆攻擊交易0xd0b4a1d4964cec578516bd3a2fcb6d46cadefe1fea5a2f18eec4c0a496e696f9為例:

地址列表

攻擊地址:

0x94bC1d555E63eEA23fE7FDbf937ef3f9aC5fcF8F

攻擊合約:

0x4770b5cb9d51EcB7AD5B14f0d4F2cEe8e5563645

ParaProxy:

ArbDoge創始人身份疑似已被披露,項目方尚未對此作出回應:7月31日消息,推特KOL王大有公開表示,其本人系此前火爆一時的meme項目ArbDoge.AI創始人。他聲稱,“(該項目的)經濟學、運營、每一篇medium故事,每一篇推文都出自我手。我會陪這個項目到最后,完成AIFI產品。”

但目前ArbDoge官方推特尚未對此事作出回應,王大有這一聲明無法被證實或證偽。[2023/7/31 16:07:45]

0x633Fa755a83B015cCcDc451F82C57EA0Bd32b4B4

ParaImpl:

0xA386F30853A7EB7E6A25eC8389337a5C6973421D(MasterChef)

UGT:

安全團隊:Reaper Farm項目遭到攻擊事件解析,項目方損失約170萬美元:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Reaper Farm項目遭到黑客攻擊,成都鏈安安全團隊發現由于_withdraw中owner地址可控且未作任何訪問控制,導致調用withdraw或redeem函數可提取任意用戶資產。攻擊者(0x5636e55e4a72299a0f194c001841e2ce75bb527a)利用攻擊合約(0x8162a5e187128565ace634e76fdd083cb04d0145)通過漏洞合約(0xcda5dea176f2df95082f4dadb96255bdb2bc7c7d)提取用戶資金,累計獲利62ETH,160萬 DAI,約價值170萬美元,目前攻擊者(0x2c177d20B1b1d68Cc85D3215904A7BB6629Ca954)已通過跨鏈將所有獲利資金轉入Tornado.Cash,成都鏈安鏈必追平臺將對被盜資金進行實時監控和追蹤。[2022/8/2 2:54:19]

0xbc5db89CE5AB8035A71c6Cd1cd0F0721aD28B508

BlockSecAlert:Revest Finance 遭受重入攻擊,項目方現已將RVST token合約暫停:3月27日消息,BlockSec告警系統于3月27日上午10:04分點檢測到Revest Finance項目遭受重入攻擊經過分析原因如下:

1)Next NFT id (FNFTHandler.getNextId)在mint之后更新,因此reentrancy (in ERC1155 mint)能夠在當前id上創建NFT

2)mapFNFToToken會在不檢查的情況下覆蓋token id的狀態。

目前項目方已將token合約暫停。詳情見原文鏈接。[2022/3/27 14:20:20]

UBT

0xcA2ca459Ec6E4F58AD88AEb7285D2e41747b9134

聲音 | 易理華:很多項目方找交易所退上幣費:昨日了得資本創始人易理華在朋友圈表示:據說有很多項目方找交易所退上幣費了[2018/9/10]

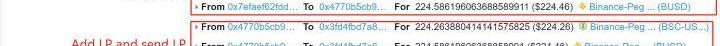

1.向CakeSwap(0x7EFaEf62)中通過閃電貸借貸224BSC-USD,224BUSD

2.把第1步借到的代幣向Para-LP(0x3fD4FbD7)中添加流動性,并將獲得的222枚流動性代幣的接收地址指定為UBT(0xcA2ca459)地址,這一步是為了后續的重入做準備。

圖1初始準備

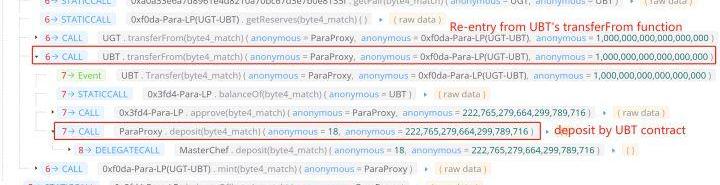

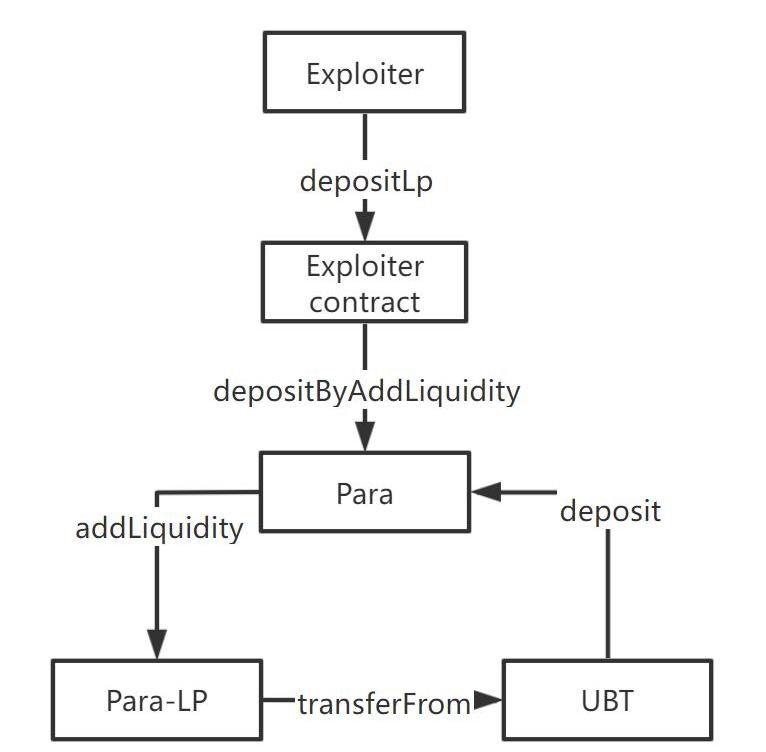

3.攻擊合約(0x4770b5cb)調用ParaProxy合約的depositByAddLiquidity函數,添加流動性代幣抵押挖礦,此處傳入的pid為18,對應的Para-LP(BSC-USD/BUSD)0x3fD4FbD7a83062942b6589A2E9e2436dd8e134D4,但是token0,token1傳入的地址為UGT、UBT的地址,數量為1e18。

圖2重入攻擊

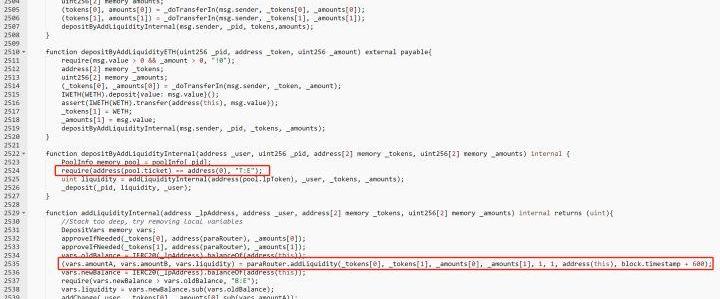

4.此處原本正常的邏輯為:添加流動性,并將流動性代幣存入pid為18的流動性抵押池,但是本函數在代碼中并未檢查添加的流動性token0、token1得到的流動性代幣是否與pid對應的流動性代幣地址一致,導致了攻擊的發生。注意,并不是所有的流動性池抵押都有該風險,由于第2524行代碼,pool的ticket需要為零地址才能夠通過該檢查。

但是攻擊者通過控制執行邏輯,實際執行的邏輯為:第2505,2506行將攻擊者指定的1枚UGT、1枚UBT代幣轉入ParaProxy合約。然后在第2535行代碼用于添加流動性,并在第2537行檢查添加的流動性代幣數量。

此時,vars.oldBalance為初始流動性代幣數量。攻擊者為了通過第2537行的檢查,在添加流動性的過程中,進行了重入攻擊。由于在添加流動性時調用了攻擊者構造的惡意代幣的transferFrom函數,攻擊者在transferFrom函數中才將流動性通過deposit函數存入ParaProxy合約。這也是第2步時攻擊合約將流動性代幣接收地址指定為UBT合約的原因所在。

在重入過程中,UBT合約存入了真正的LP代幣222枚,并計入ParaProxy的賬本中。在重入完成后,ParaProxy合約地址新增了222枚LP代幣,ParaProxy合約將其視為攻擊合約添加的LP,并計入賬本中。至此,UBT合約和攻擊合約都新增了222枚LP的存取記錄。

圖3ParaImpl合約相關代碼

重入相關過程如下圖所示:

圖4攻擊流程示意圖

5.UBT合約和攻擊合約分別調用withdraw函數,從ParaProxy合約提取221枚LP,并歸集到攻擊合約,由攻擊合約將LP移除流動性并獲取對應的BSC-USD以及BUSD

6.歸還閃電貸225枚BSC-USD,225枚BUSD,并將獲利的221枚BSC-USD、225枚BUSD發送到攻擊者地址。整個攻擊交易執行完成。

#2總結建議

攻擊者一共執行了約40次攻擊,共獲利約170萬美元。截止發稿時,攻擊者通過跨鏈協議將其轉到以太坊網絡中,并將其中的660枚ETH轉入Tornado.Cash,另外5枚ETH轉入了0xDd52CE617cAF1b7C8cEaCC111DE2f1c54E20C1b0地址。

本次攻擊主要由合約代碼中存在邏輯缺陷以及存在資金操作的關鍵函數未進行防重入導致。建議合約開發者在開發過程中進行完整的測試以及第三方審計,并養成使用Openzeppelin庫的ReentrancyGuard合約來進行重入攻擊的防范。

Tags:ARAPARPARAUSDPARADOX幣PaparazziParallel Universe MetaFDUSD

據Finbold消息,根據美國律師事務所Hogan&Hogan合伙人JeremyHogan披露的文件.

1900/1/1 0:00:00據TradersMagazine3月16日消息,法國巴黎銀行證券服務公司分銷產品和解決方案主管PaulDaly和基金分銷高級全球產品經理CaroleMichel探討了DLT和代幣化將如何重塑基金.

1900/1/1 0:00:00出品|虎嗅金融組 作者|周舟 原標題:《互聯網巨頭“海外會戰”Web3》阿里、騰訊、字節三大互聯網巨頭不約而同地投了一顆探路石子,讓死氣沉沉的互聯網泛起了一陣漣漪.

1900/1/1 0:00:00隨著NFT和元宇宙的日益普及,虛擬房地產已成為數字空間中許多人的利潤豐厚的市場。以RepublicRealm為例——2021年11月,元宇宙房地產公司在TheSandbox購買了價值43億美元的.

1900/1/1 0:00:00FT原發于金融領域,在加密貨幣早期,FT的金融屬性帶來來圈內最早一波的非原教旨群體。然而很長一段時間,其他領域的從業者都只是一只腳跨進來的姿勢,猶豫不決.

1900/1/1 0:00:00來源:量子位 作者:白交 Meta小冰英偉達,元宇宙最具代表性的三所公司。剛剛官宣,要一起搞事情——在日本成立亞洲首個元宇宙全生態聯合體。換言之,取三家之所長,搭建元宇宙的基礎設施.

1900/1/1 0:00:00