BTC/HKD+0.66%

BTC/HKD+0.66% ETH/HKD+1.05%

ETH/HKD+1.05% LTC/HKD+0.22%

LTC/HKD+0.22% ADA/HKD+0.79%

ADA/HKD+0.79% SOL/HKD+1.58%

SOL/HKD+1.58% XRP/HKD+0.82%

XRP/HKD+0.82%8月12日,根據DAO Maker電報群用戶反饋,該項目疑似遭到黑客攻擊,價值700萬美元的USDC被黑客提取至未知地址。團隊經過分析后,發現該事件的起因是私鑰泄露或者內部人士所為。

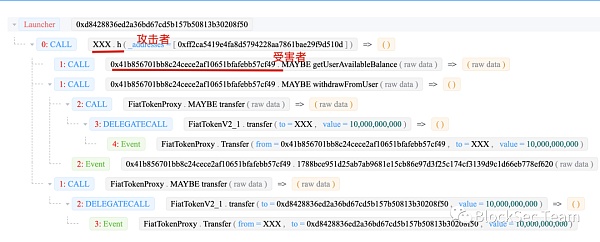

通過我們的交易分析系統(https://tx.blocksecteam.com)我們發現,攻擊的過程非常簡單。攻擊交易的hash是:

0x26aa86261c834e837f6be93b2d589724ed5ae644bc8f4b8af2207e6bd70828f9

涉及到的地址:

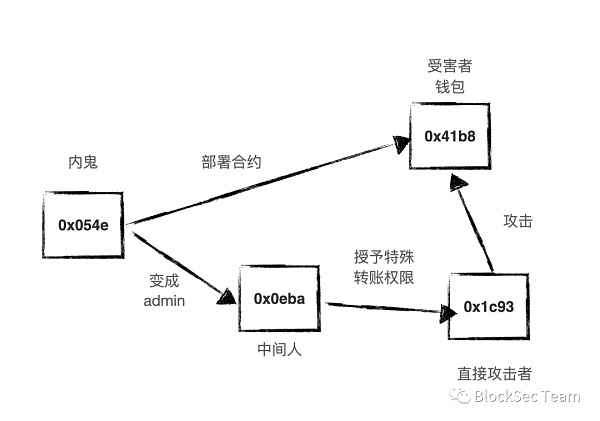

0x41b856701bb8c24cece2af10651bfafebb57cf49: 受害者錢包

Beosin:TempleDAO項目遭受黑客攻擊,涉及金額約236萬美元:據Beosin EagleEye Web3安全預警與監控平臺監測顯示,TempleDAO項目遭受黑客攻擊。因為在StaxLPStaking合約的migrateStake函數缺少權限校驗,導致任意人都可以通過該函數提取合約中的StaxLP。

Beosin安全團隊分析發現攻擊者已把全部獲得的StaxLP代幣全部兌換為ETH,目前被盜資金已全部轉移到0x2B63d4A3b2DB8AcBb2671ea7B16993077F1DB5A0地址,Beosin安全團隊將持續跟蹤。Beosin Trace將對被盜資金進行持續追蹤。[2022/10/12 10:31:30]

0x1c93290202424902a5e708b95f4ba23a3f2f3cee: XXX,攻擊者合約

國際帆船大獎賽SailGP與NEAR達成合作探索DAO治理:金色財經報道,據國際帆船大獎賽 SailGP 官方網站消息,他們已與NEAR達成合作,SailGP 將探索將在 NEAR協議上啟動 DAO,允許社區成員參與運動員選擇、團隊管理、商業化選項、運營和團隊戰略等決策。據悉,在遵守所有適用的法律和法規前提下,DAO 團隊最早可以在 2023 年第 4 賽季加入 SailGP。此外,NEAR 還將為 SailGP 提供票務、NFT、應用程序集成和游戲等服務,推動粉絲參與、數據交付和管理。[2022/9/19 7:06:47]

0x0eba461d9829c4e464a68d4857350476cfb6f559:中間人

鏈游生態系統Web3Games完成400萬美元融資,DAO Maker等領投:3月2日,鏈游生態系統Web3Games完成400萬美元融資。本輪融資由 DAO Maker、LD Capital、NEAR Foundation、CoinUnited.io 領投,3Commas、Assembly Partners、Blockspaper、MetaXVentures 等參投。新資金將用于加快開發周期并推動 Token 發布。[2022/3/2 13:32:56]

0x054e71d5f096a0761dba7dbe5cec5e2bf898971c:受害合約創建者(也是攻擊者)

BancorDAO已將QUICK列入白名單:去中心化交易協議Bancor?(BNT)發推稱,Quickswap( QUICK ) 已被BancorDAO列入白名單。[2021/6/7 23:16:47]

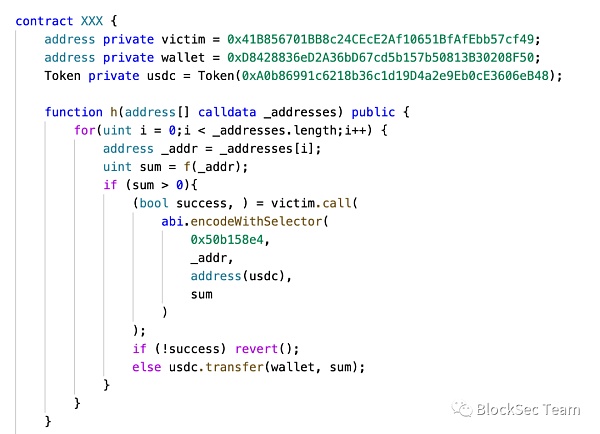

攻擊者XXX (0x1c93290202424902a5e708b95f4ba23a3f2f3cee)調用受害者錢包合約(0x41b856701bb8c24cece2af10651bfafebb57cf49)的函數查詢用戶余額,然后調用withdrawFromUser將錢轉到自己的賬戶。攻擊完成。由于轉賬的操作是一個特權操作,因此通常需要對調用者的身份做校驗。我們通過分析發現,攻擊者確實具有相應的權限來將受害者錢包中的余額轉出。

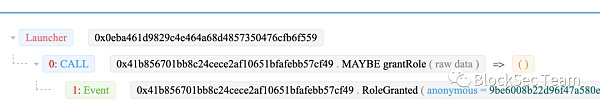

這里的問題就變成為什么攻擊者能具有相應的權限?通過進一步分析我們發現另外一筆交易。這一筆交易將攻擊者賦予具有轉賬的權限。交易trace如下:

0x2fba930502d27f9c9a2f2b9337a0149534dda7527029645752b2a6507ca6b0d6

0x0eba461d9829c4e464a68d4857350476cfb6f559調用受害者合約的grantRole函數將攻擊者0x1c93賦予具有轉賬的權限。但是能調用grantRole賦予其他賬戶權限,那么0x0eba4必須具有admin的權限。那么他的admin權限是誰授予的呢?

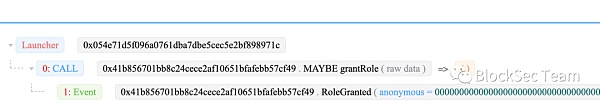

繼續追蹤,我們發現它的admin權限是由另外一筆交易完成的。

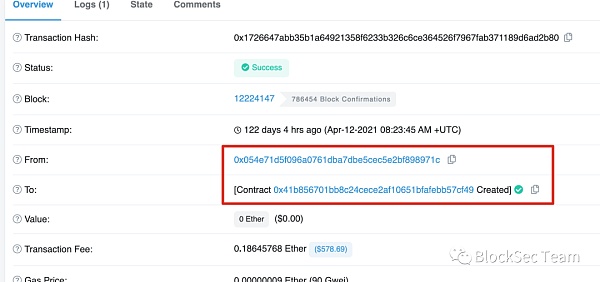

0x054e71d5f096a0761dba7dbe5cec5e2bf898971c賬戶將0x0eba461d9829c4e464a68d4857350476cfb6f559賬戶設置成受害合約的admin。

然而我們發現,受害合約是由0x054e71d5f096a0761dba7dbe5cec5e2bf898971c創建的。

總結一下,整個的流程是:

那問題就來了,為什么部署受害者合約的0x054e最后間接賦予了攻擊者能轉賬的特殊權限呢?這里有兩個可能性。第一個0x054e是內鬼,第二個就是私鑰泄露。

另外一個有趣的點就是攻擊者的合約是開源的,代碼簡單易懂,可以作為學習合約開發的啟蒙教程。

但是受害者的合約代碼是不開源的。這有點匪夷所思。不開源的錢包也有人敢用?

Tags:DAO0X0SAISTARock Dao0x0.ai: AI Smart ContractSAIKO幣STARINU

使用美元的主權國家薩爾瓦多,將基于 Algorand 技術開發區塊鏈基礎設施。 2021年8月31日,拉丁美洲區塊鏈資產代幣化和金融基礎設施公司 Koibanx 發布公告稱,Koibanx 已與.

1900/1/1 0:00:00Coinhub錢包下載:https://www.coinhub.org/downloadCoinhub錢包使用指南:https://www.yuque.

1900/1/1 0:00:00Axis巨大的賺錢效應,開啟了GameFi游戲的火爆。也正是看到Axis的成功,許多在2018年就在開發的鏈游加速了其開發進程.

1900/1/1 0:00:00在 Web3.0 世界中,開發者是毫無疑問的稀缺資源,各生態應該共享資源而非讓開發者選擇開發社區。這也是 NEAR 選擇兼容 EVM 的原因.

1900/1/1 0:00:00原文標題:《頭等倉【公開盡調】深度報告:Mina》Mina是一個輕量級的區塊鏈,區塊鏈大小可維持在22 KB左右,這允許節點以低門檻的硬件條件參與,哪怕是運算能力相對較弱的移動端.

1900/1/1 0:00:00注,原文來自Gamma Strategies,以下為全文編譯。無常損失(IL)是流動性提供者(LP)最關心的問題,因為它的影響會引起回報的波動,特別是對于那些價格趨于偏離的資產.

1900/1/1 0:00:00