BTC/HKD+1.06%

BTC/HKD+1.06% ETH/HKD+0.84%

ETH/HKD+0.84% LTC/HKD-0.22%

LTC/HKD-0.22% ADA/HKD+0.07%

ADA/HKD+0.07% SOL/HKD+1.91%

SOL/HKD+1.91% XRP/HKD+0.51%

XRP/HKD+0.51%點擊閱讀:Web3安全連載(1)當硬核黑客開始研究“釣魚”,你的NFT還安全嗎?

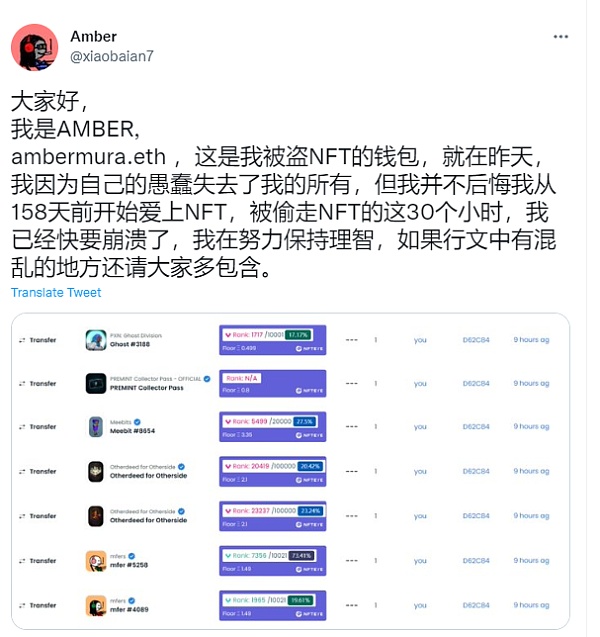

歡迎來到Web3安全連載系列,上周,我們剛推送《Web3安全連載(1)當硬核黑客開始研究“釣魚”,你的NFT還安全嗎?》后,就有一位NFT收藏者被盜。

在上篇文章里,我們就說過Web3世界黑客依然猖狂,因此個人的安全防范非常重要,大家可以再次閱讀下面這篇文章:

干貨 | 釣魚網站“入侵”Web3,這些防騙技巧必須學會!

此外,NFT智能合約層面上的漏洞同樣值得我們警惕!隨著今年一系列NFT智能合約相關安全事件的發生,如:APE Coin空投事件、TreasureDAO安全事件等,讓我們必須再次關注NFT領域的智能合約安全。

典型的NFT合約漏洞主要包含兩大類,一類是NFT自身的漏洞;一類是NFT平臺業務相關漏洞問題。閑話少說,本文我們將對NFT中的這兩類合約安全問題進行詳細介紹,歡迎來圍觀。

??PART 01

「NFT自身漏洞問題」

NFT的生命周期通常分為發行、流轉、銷毀等階段,其中在發行階段存在的安全問題最多。NFT的購買通常分為預售、正式發售兩種情況。而預售階段項目方一般會設置能夠參與的用戶白名單。但是即使進行了設置,但仍然存在各類白名單繞過漏洞的問題。

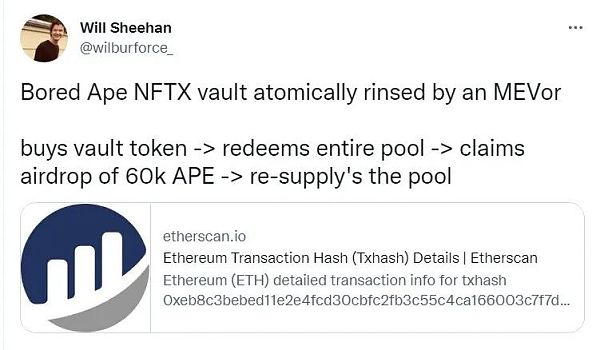

案例一:APE Coin空投事件?

2022年3月17日,推特用戶Will Sheehan發布推文稱套利機器人通過閃電貸薅羊毛拿到了超過6萬的APE Coin空投。

關于本次攻擊事件中,相關信息如下:

攻擊交易:

0xeb8c3bebed11e2e4fcd30cbfc2fb3c55c4ca166003c7f7d319e78eaab9747098

Arbitrum向Camelot撥款1200萬枚ARB提案未通過:7月22日消息,根據snapshot投票結果顯示,Arbitrum向Camelot撥款1200萬枚ARB提案未獲通過,其中38%參與者反對,30%支持,32%棄權。

據此前報道,Arbitrum DAO發起了未來6個月內每月向Camelot DAO授予200萬枚ARB(共計1200枚ARB)的提案,以資助Camelot上以Arbitrum為中心項目的流動性激勵,包括引入進入其生態系統的新多鏈協議。[2023/7/22 15:52:06]

獲利者地址:

0x6703741e913a30D6604481472b6d81F3da45e6E8

漏洞合約地址:

0x025C6da5BD0e6A5dd1350fda9e3B6a614B205a1F

攻擊者獲得相關APE空投的交易具體如下圖所示:

攻擊者套利的主要步驟為:

1.首先從Opensea購買了ID為1060的BAYC NFT;

2.通過NFTX以閃電貸借出5個BAYC NFT;

3.利用空投合約(AirdropGrapesToken)漏洞,領取6個BAYC對應數量的APE Coin;

4.歸還閃電貸,并轉移獲利的APE Coin;

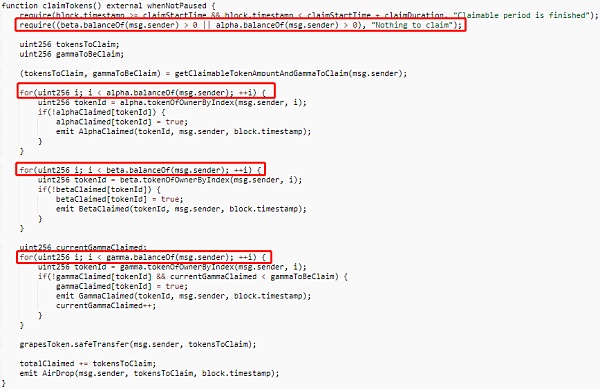

其中涉及到的漏洞合約AirdropGrapesToken代碼如下圖所示:

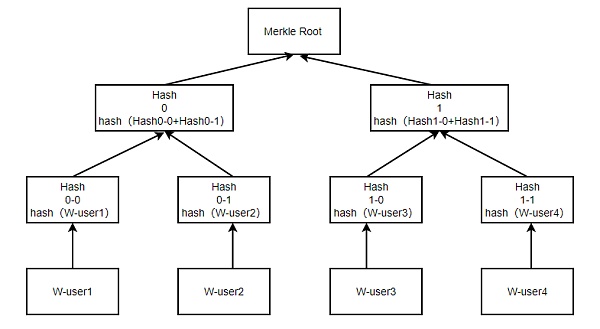

如上圖所示,該函數使用 alpha.balanceOf()和beta.balanceOf()判定調用者對BAYC/MAYC NFT的所有權。但是這種方式僅能獲取到用戶對該NFT所有權的瞬時狀態,該瞬時狀態可以通過閃電貸借入進行操控,更安全的方式是采用基于默克爾樹的(Merkle tree)鏈下快照方式。該方式將白名單存儲在鏈下項目方的中心服務器上,當用戶在前端官網點擊mint之后,服務器會根據錢包地址生成Merkle proof,用戶再向智能合約發送一筆攜帶Merkle proof的交易,并在鏈上的智能合約中進行驗證。

穩定幣聚合協議mStable預計將收到至少4個收購要約:金色財經報道,穩定幣聚合協議 mStable 匿名戰略負責人 0xloth 表示,因產品收入下降和主要貢獻者(包括聯合創始人)退出,該平臺正在尋求收購或者合并,預計至少有四個 DeFi 項目將在周五結束前提交對 mStable 的收購提案。截至發稿時,鏈上資產管理服務 dHEDGE 已在 mStable 論壇上提交了第一筆報價。mStable 的治理代幣 MTA 的持有者最終將投票決定接受哪個提案。買家將獲得 mStable 的加密資產、團隊和技術,包括其基于智能合約的保險庫,用于為存款人的穩定幣產生收益。

MStable 是一種用于在以太坊和 Polygon 區塊鏈上交換和借出穩定幣的協議。根據DeFiLlama 的數據,截至發稿時,其收益生成服務持有超過 1100 萬美元的加密貨幣。[2023/3/11 12:55:33]

該方式一般包含以下三部分:

- 后臺根據白名單地址生成Merkle tree;

- 將Merkle Root上傳到區塊鏈;

- 驗證時前端根據當前用戶生成Merkle Proof,并將其傳入NFT合約校驗;

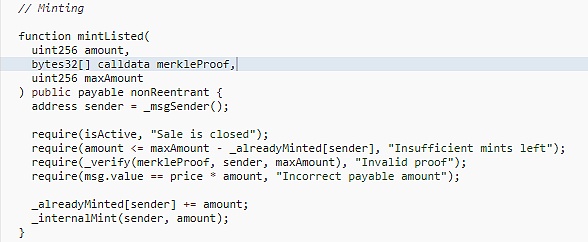

具體可以參考NFT項目Invisible Friends (INVSBLE),合約地址:0x59468516a8259058baD1cA5F8f4BFF190d30E066。以下是INVSBLE項目中采取的白名單鑄幣方法mintListed():

- amount:鑄造NFT的數量;

- maxAmount:該地址能鑄造的NFT最大數量;

- merkleProof:判斷某特定白名單地址節點是否屬于Merkle tree上所需的數據,包含葉子節點、路徑、根;

繼去年11月裁員13%之后 Meta將進行新一輪裁員:3月7日消息,據知情人士透露,Meta正計劃新一輪裁員,最早將于本周裁員數千人。在上一輪比例高達13%的裁員中,Meta削減了1.1萬名員工,這是該公司的首次大規模裁員。消息人士還表示,即將到來的一輪裁員是由其財務目標驅動的,Meta已經看到廣告收入放緩,并將重點轉移到一個名為“元宇宙”的虛擬現實平臺上。該公司一直在要求董事和副總裁列出可以解雇的員工名單。

Meta發言人周一拒絕就該計劃置評。知情人士稱,該計劃的制定者希望在CEO扎克伯格為他的第三個孩子休產假之前準備就緒。[2023/3/7 12:46:33]

該函數首先校驗預售是否開啟、調用者是否還有額度鑄造,接著進行白名單校驗,并驗證調用者出價是否正確,最后鑄造NFT。以下為進行白名單驗證的代碼實現:

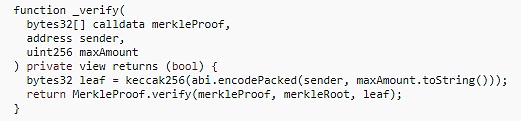

keccak256(abi.encodePacked(sender,maxAmount.toString()))用于計算默克爾樹的葉子節點,此處用白名單用戶地址和每個用戶能夠鑄造的最大NFT數量作為葉子節點屬性。同時還隱藏了一個校驗,即msg.sender必須是白名單地址本身。

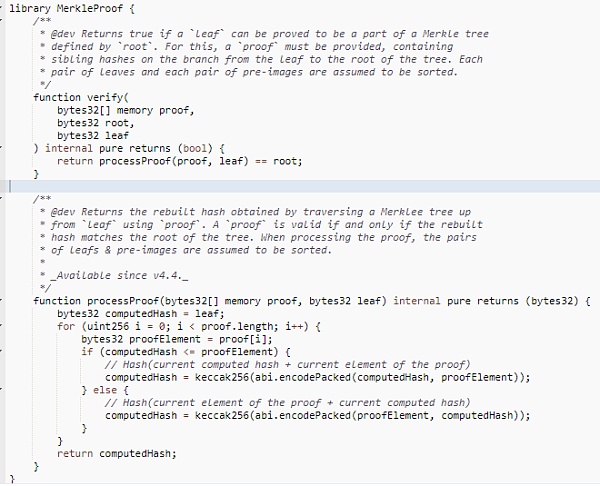

Merkle Proof驗證計算使用library MerkleProof,計算過程可以參考SPV驗證,具體源碼如下:

使用該方式,NFT發行合約中不需要存儲整個白名單列表,只需要存儲Merkle root。當交易發送方是非白名單用戶時,因為其無法提供合法的Merkle Proof,則無法通過校驗。

鏈下數據快照驗證白名單還有另一種使用簽名的方式,此時如果合約開發者未設置足夠的安全檢查,也容易造成安全問題,如:NBA薅羊毛事件。

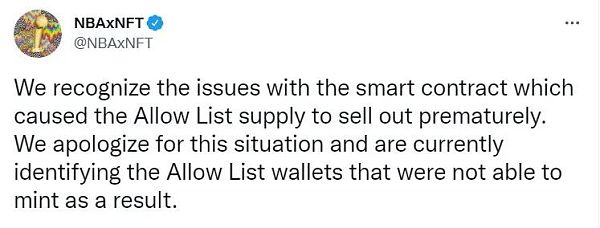

案例二:NBA薅羊毛事件?

2022年4月21日,NBAxNFT項目方遭遇黑客攻擊。根據官方回復,由于其白名單校驗出現問題導致預售提前售罄。

Solana上借貸協議Solend發布Solend V2白皮書,引入風險管理并改善去中心化:金色財經報道,Solana上借貸協議Solend現已發布Solend V2白皮書,引入風險管理并改善去中心化。根據白皮書可知,Solend V2將包括:受保護的抵押品、TWAP預言機、借款比重、流出率限制、抵押限額、隔離層資產、動態清算獎金、三線性利率模型、風險權威、鏈上元數據、棄用資產處理、鏈上無需許可的流動性挖礦、賬戶委托、LossSocializing等。Solend V2將在未來幾個月內發布。[2023/3/6 12:44:45]

本次攻擊事件中,漏洞合約地址:

0xdd5a649fc076886dfd4b9ad6acfc9b5eb882e83c

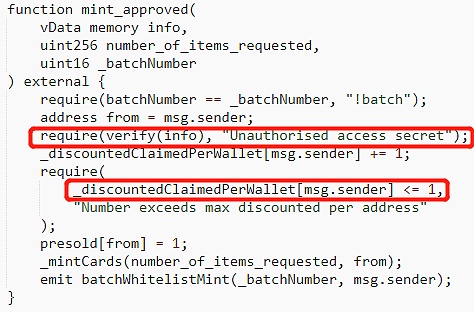

上述代碼存在兩個安全問題:簽名冒用和簽名復用。簽名復用指的是,同一個簽名只能使用一次,一般項目方會在合約中設置一個mapping結構存儲該簽名是否已經被使用,具體源碼如下:

?mapping(bytes => bool) private usedClaimSignatures

其中bytes代表Hash簽名數據,bool值代表該簽名是否曾經被使用,但是mint_approved()函數中并未存儲該值,所以存在簽名復用問題。

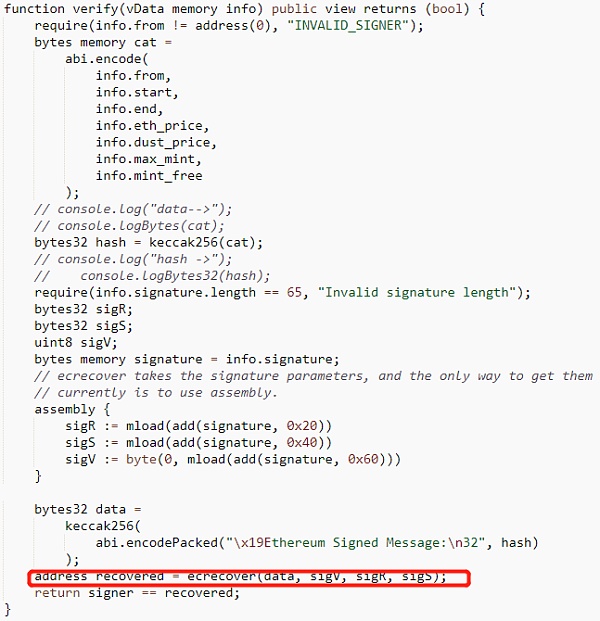

本文主要研究白名單校驗中的簽名冒用問題,即由于vData memory參數info在傳參時未進行msg.sender校驗導致簽名可冒用。具體白名單校驗函數verify()如下:

上述代碼采用簽名校驗的方式驗證白名單,白名單存儲在中心化服務器上,用戶從前端NFT官網點擊mint時,服務器會首先校驗是否是白名單用戶。如果是,則由服務器使用項目方私鑰進行簽名,再將簽名數據返回。最后用戶攜帶該簽名的交易發送到鏈上進行驗證。因此此處ecrecover()驗證的僅僅是項目方的地址,僅能證明該簽名數據是由項目方進行簽發的,但是由于未對簽名數據中的調用者,即info.from進行驗證,所以導致簽名可冒用。

美聯儲理事沃勒:不認為在美國引入央行數字貨幣有什么實際價值:金色財經報道,美聯儲理事沃勒表示,不認為在美國引入央行數字貨幣(CBDC)有什么實際價值,不清楚央行數字貨幣能化解什么類型的”市場失靈“,任何關于美聯儲數字貨幣的決定都應該由國會做出。[2023/2/11 12:00:15]

PART 02

「NFT平臺漏洞問題」

NFT平臺主要有兩類,一類是NFT交易平臺,如:Opensea、TreasureDAO等;另一類是結合了DeFi業務的平臺,如:Revest Finance等。根據平臺類型不同,對應的業務類型也不同,造成的安全漏洞也不同。

NFT+DeFi?類型

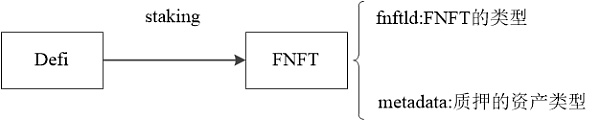

目前NFT + DeFi主要分為三種類型:一種是將NFT當作流動性代幣,如:Uniswap-V3等;一種是將NFT碎片化,即FNFT(Fractional Non-Fungible Token),如:Revest Finance等;另一種是將NFT作為借貸的抵押品,如:Position Exchange等。其中Revest Finance項目包含以上三種業務類型,因此本文從業務邏輯的角度研究了Revest Finance安全事件。

Revest Finance是針對DeFi領域的staking解決方案,用戶通過該項目參與任何Defi的staking,都可以直接生成一個F-NFT,其代表了staking倉位當前和未來的價值,具體的業務模型如下:

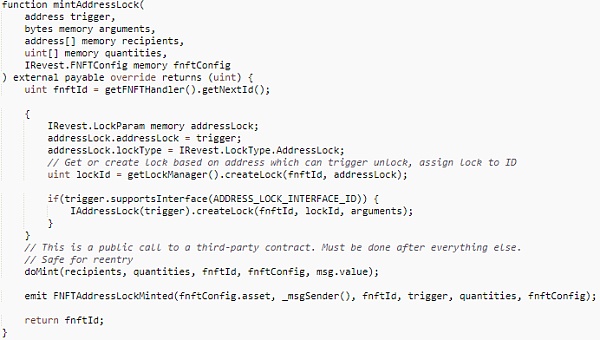

該項目中用戶可以通過mintAddressLock()鑄造對應抵押資產的FNFT,具體代碼如下所示:

其中涉及到的重要參數為:

- trigger:只有該address可以解鎖質押的資產;

- recipients:鑄造的FNFT對應的接收者;

- quantities:各個接收者接收的FNFT數量;

- IRevest.FNFTConfig:描述FNFT對應的質押資產,包括:asset(抵押的資產類型,如WETH等)、depositAmount(每個FNFT代表的抵押資產數量,包含精度)等。

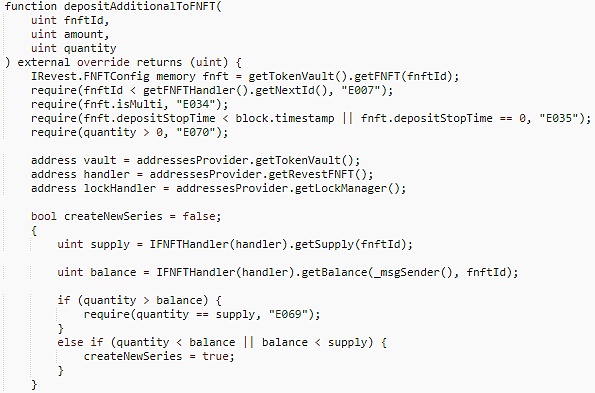

用戶也可以通過depositAdditionalToFNFT()追加FNFT的抵押資產,具體代碼如下:

其中涉及到的重要的參數為:

- fnftId:需要追加資產的FNFT;

- amount:每個FNFT需要追加的抵押資產數量,包含精度;

- quantity:為多少個FNFT追加抵押;

用戶追加質押資產時,根據quantity的不同存在三種情況,第一種情況是為所有FNFT追加抵押,第二種情況是為其中一部分FNFT追加抵押,第三種情況是追加抵押的FNFT數量大于FNFT總量,此時報錯返回。該漏洞為第二種情況下造成的重入,具體邏輯如下:

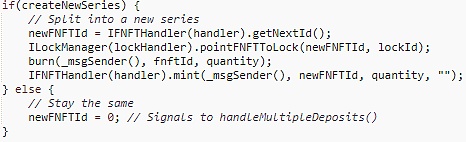

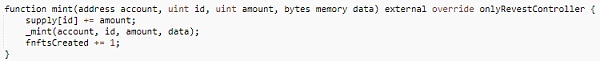

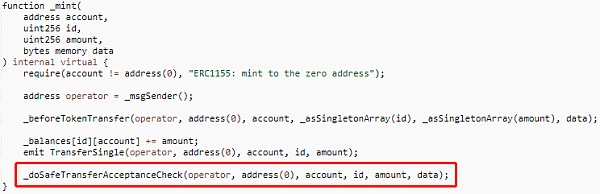

由上述代碼可知,追加抵押時需要先把之前的FNFT銷毀,之后再鑄造新的FNFT。但是在鑄造時,由于min()函數中未判斷需鑄造的FNFT是否已經存在,并且狀態變量fnftId自增在_mint()函數后。而_min()中存在ERC-1155中的隱藏外部調用_doSafeTransferAcceptanceCheck(),造成了重入漏洞。具體代碼如下:

此處的mint()函數中_mint()包含一個隱藏的外部調用,具體如下:

攻擊主要包括以下三個步驟:

1.調用mintAddressLock()鑄造了2個fnftId為1027的FNFT,但是它們對應的資產為0;

2.調用mintAddressLock()鑄造了360000個fnftId為1028的FNFT,它們對應的抵押資產仍然為0;

3.在步驟2中,利用ERC-1155中_mint()函數中的_doSafeTransferAcceptanceCheck()重入了depositAdditionalToFNFT(),將1個fnftId為1027的FNFT對應的抵押更新為1 WETH。

由于此時fnftId還未自增,仍然為1027,所以該函數會生成一個fnftid為1028且價值為1 WETH的FNFT,導致將id為1028的FNFT價值從0更新為了1 WETH。

綜上,由于FNFT是一種證券化后的NFT,其價值會根據業務邏輯的不同產生波動,如該例中的staking倉位價值。所以FNFT存在價值變更的情況,一般會通過重寫burn()和mint()等函數實現價值變更,如:本例中的FNFTHandler合約。如果實現時沒有考慮檢查-交互-生效機制,就可能存在嚴重安全問題。

NFT交易平臺?

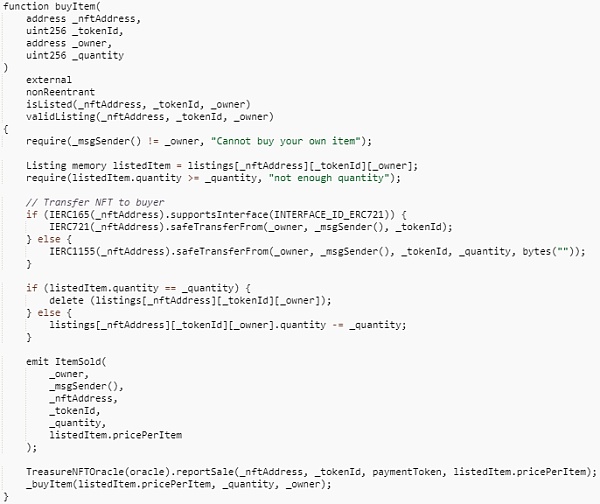

該類平臺一般會實現簡單的市場功能,包括:掛單、取消掛單、購買、出價、取消出價、接受出價、提現等。其中涉及到的NFT資產包括ERC721、ERC1155兩種,開發過程中如果沒有考慮到二者的區別,就可能造成安全問題,如TreasureDAO事件。

2022年3月3日,TreasureDAO生態的TreasureMarketplace交易平臺遭到黑客攻擊,造成NFT token被盜。傳送門——《怪事?盜了又歸還?TreasureDAO安全事件分析》

在本次事件攻擊事件中,攻擊者信息如下:

交易發起地址:

Arbitrum:0x9b1acd4336ebf7656f49224d14a892566fd48e68

漏洞合約:

Arbitrum:0x812cda2181ed7c45a35a691e0c85e231d218e273

Arbitrum:0x57dc8e6a28efa28ac4a3ef50105b73f45d56615d4a6c142463b6372741db2a2b

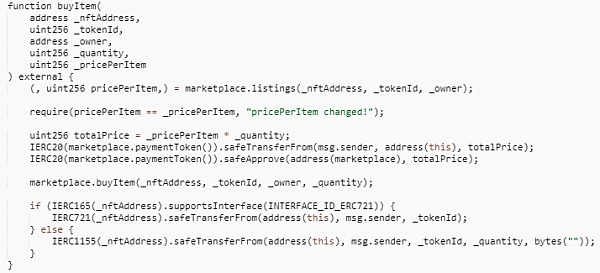

TreasureMarketplaceBuyer合約的buyItem函數在傳入_quantity參數后,并沒有做代幣類型判斷,直接將_quantity與_pricePerItem相乘計算出了totalPrice,因此safeTransferFrom函數可以在ERC-20代幣支付數額只有0的情況下,調用TreasureMarketplace合約的buyItem函數來進行代幣購買。

但是在調用TreasureMarketplace合約的buyItem函數時,函數只對購買代幣類型進行了判斷,并沒有對代幣數量進行非0判斷,導致ERC-721類型的代幣可以在無視_quantity數值的情況下直接購買,從而實現了漏洞攻擊。

本次安全事件主要原因是ERC-1155代幣和ERC-721代幣混用導致的邏輯混亂,ERC-721代幣并沒有數量的概念,但是合約卻使用了數量來計算代幣購買價格,且最后在代幣轉賬的實現中也未進行邏輯分離。

此外,在與NFT交易平臺相關的漏洞中,除了上述由于NFT本身造成的漏洞外,還有由于平臺本身存在安全問題而危害NFT交易的情況。如:近期發現的Opensea Wyvern 2.2合約漏洞,攻擊者可以利用該漏洞竊取Opensea市場中具有活躍報價的用戶WETH。所幸Opensea團隊預先發現了該問題,并進行了及時的修復,尚無相關攻擊產生。

1.透過30+鏈上巨鯨數據 翻看以太坊“歷史”本文以加密資產以太坊為例,對當前以太坊鏈上Top100的巨鯨地址進行整理,篩選出其中30+持倉均在15萬ETH的巨鯨們,試圖通過分析它們的關系.

1900/1/1 0:00:00可行的見解: 如果你只有幾分鐘的時間,下面是投資者、經營者和創始人應該了解的Union Square Ventures(USV)的情況。一致性大師。USV可能是過去20年中最穩定的風險投資公司.

1900/1/1 0:00:00轉自:老雅痞 買賣NFT最具挑戰性的因素之一是找到合適的購買對象。為你的收藏選擇完美的NFT可以像瀏覽市場一樣簡單,尋找你喜歡的藝術(很像在亞馬遜上瀏覽物品).

1900/1/1 0:00:00點擊閱讀:Web3安全連載(1)當硬核黑客開始研究“釣魚” 你的NFT還安全嗎?點擊閱讀:Web3安全連載(2)一文看懂典型的NFT合約漏洞有哪些?我們推出連載系列的最后一篇——NFT釣魚流程及.

1900/1/1 0:00:00新一輪的加密熊市正在進行時。CoinGecko數據顯示,市值排名前100的代幣中有多達72個代幣從歷史高點下跌了90%以上。在市值排名前十的加密貨幣中,有九種在當前市場低迷期間下跌了不到90%.

1900/1/1 0:00:00聰明的投資者知道什么時候該堅持,什么時候該向前,而什么時候又該悄摸地從后門離開。要想從這個市場中獲得最大收益,你必須生存下來,才能發展壯大。而生存并不總是關于誰擁有最華麗的技術或最高的 TVL.

1900/1/1 0:00:00