BTC/HKD+1.23%

BTC/HKD+1.23% ETH/HKD+1.96%

ETH/HKD+1.96% LTC/HKD-0.45%

LTC/HKD-0.45% ADA/HKD+2.61%

ADA/HKD+2.61% SOL/HKD+4.13%

SOL/HKD+4.13% XRP/HKD+3.24%

XRP/HKD+3.24%據慢霧區情報,發現 NFT 項目 verb 釣魚網站如下:

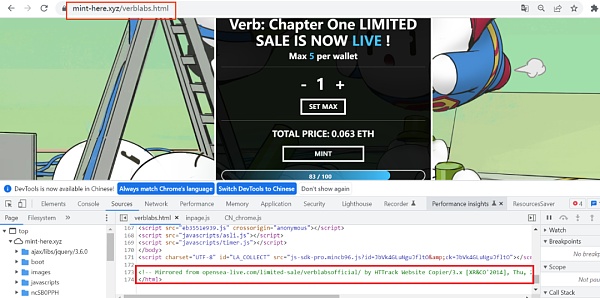

釣魚網站 1:https://mint-here.xyz/verblabs.html

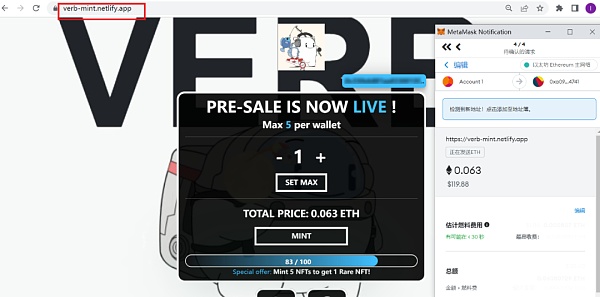

釣魚網站 2:https://verb-mint.netlify.app

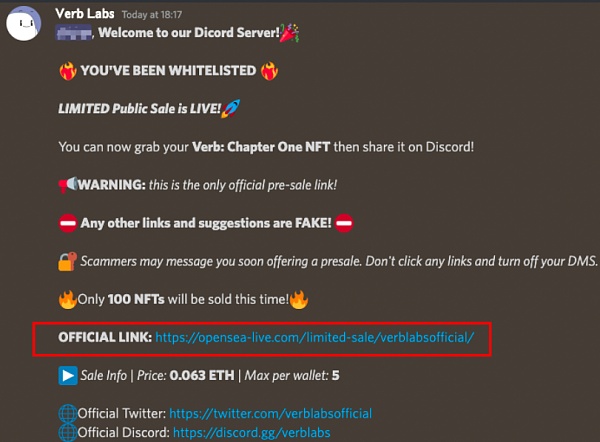

我們先來分析釣魚網站 1:

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆

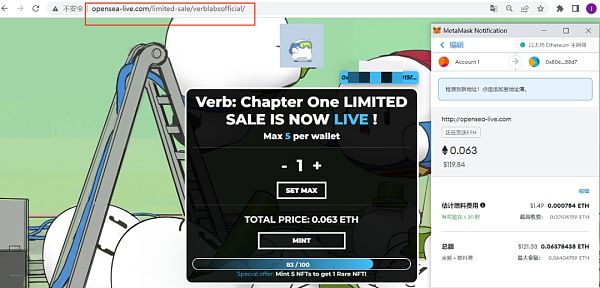

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站 3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:6月24日至28日Web3生態因安全問題損失近1.5億美元:7月3日消息,慢霧發推稱,自6月24日至6月28日,Web3生態因安全問題遭遇攻擊損失149,658,500美元,包括Shido、Ichioka Ventures、Blockchain for dog nose wrinkles、Chibi Finance、Biswap、Themis等。[2023/7/3 22:14:33]

再來看下釣魚網站 2:

這三個站點仿佛都是一個模版生成出來的。

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

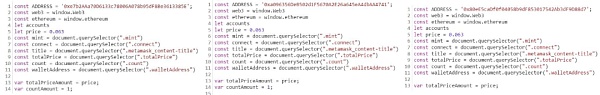

對照三個釣魚網站分別揪出釣魚地址:

慢霧:已凍結部分BitKeep黑客轉移資金:12月26日消息,慢霧安全團隊在社交媒體上發文表示,正在對 BitKeep 錢包進行深入調查,并已凍結部分黑客轉移資金。[2022/12/26 22:08:58]

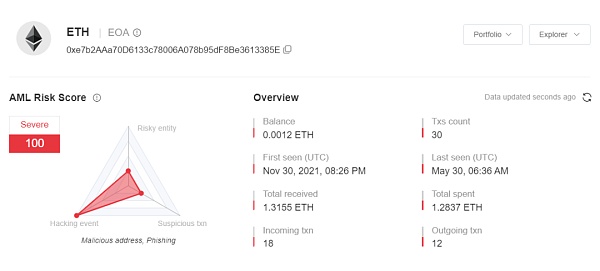

釣魚地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

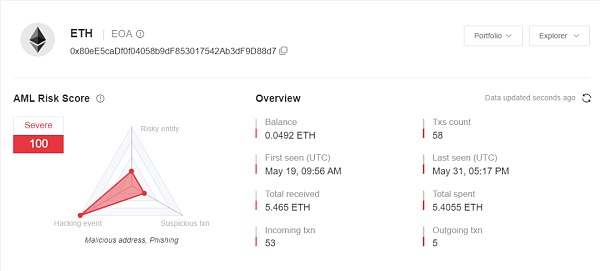

釣魚地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

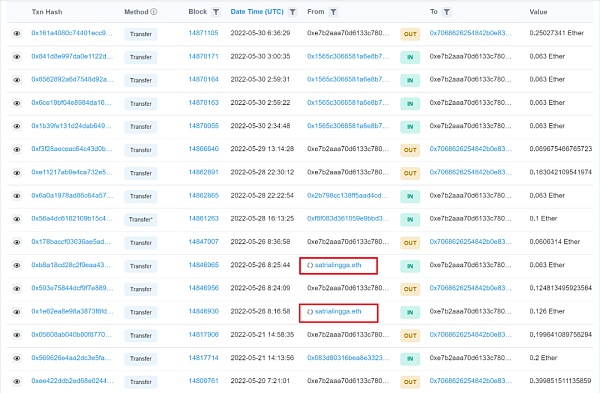

先分析釣魚地址 1 (0xe7b…85E):

慢霧:警惕ETH新型假充值,已發現在野ETH假充值攻擊:經慢霧安全團隊監測,已發現存在ETH假充值對交易所攻擊的在野利用,慢霧安全團隊決定公開修復方案,請交易所或錢包及時排查ETH入賬邏輯,必要時聯系慢霧安全團隊進行檢測,防止資金丟失。建議如沒有把握成功修復可先臨時暫停來自合約地址的充值請求。再進行如下修復操作:1、針對合約ETH充值時,需要判斷內聯交易中是否有revert的交易,如果存在revert的交易,則拒絕入賬。2、采用人工入賬的方式處理合約入賬,確認充值地址到賬后才進行人工入賬。同時需要注意,類以太坊的公鏈幣種也可能存在類似的風險。[2020/5/23]

發現地址 satrialingga.eth?轉入過兩筆 ETH,分別是 0.063 和 0.126。

動態 | 慢霧: 警惕利用EOS及EOS上Token的提幣功能惡意挖礦:近期由于EIDOS空投導致EOS主網CPU資源十分緊張,有攻擊者開始利用交易所/DApp提幣功能惡意挖礦,請交易所/DApp在處理EOS及EOS上Token的提幣時,注意檢查用戶提幣地址是否是合約賬號,建議暫時先禁止提幣到合約賬號,避免被攻擊導致平臺提幣錢包的CPU資源被惡意消耗。同時,需要注意部分交易所的EOS充值錢包地址也是合約賬號,需要設置白名單避免影響正常用戶的提幣操作。[2019/11/6]

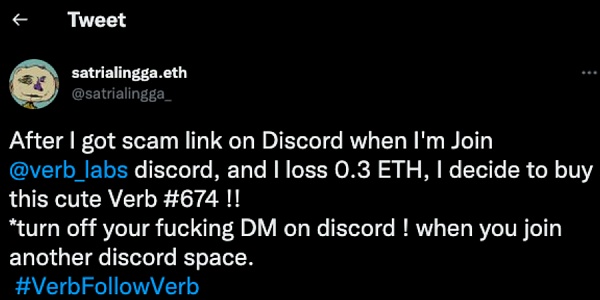

隨后在 Twitter 上找到了用戶 @satrialingga_,發現該用戶在 5 月 26 日 6:48 PM 發文稱自己被騙了 0.3 枚 ETH,并提醒大家在加入 Discord 時要關閉私信。顯然是遭遇了私信釣魚。

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根據用戶 @satrialingga_ 的信息,我們加入 @verb_labs 的 Discord,剛加入就有 2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的 NFT 圖片,生怕別人認不出來這是釣魚網站么?

接著,我們使用 MistTrack 分析釣魚地址 1:

發現盜來的錢基本被立馬轉走。

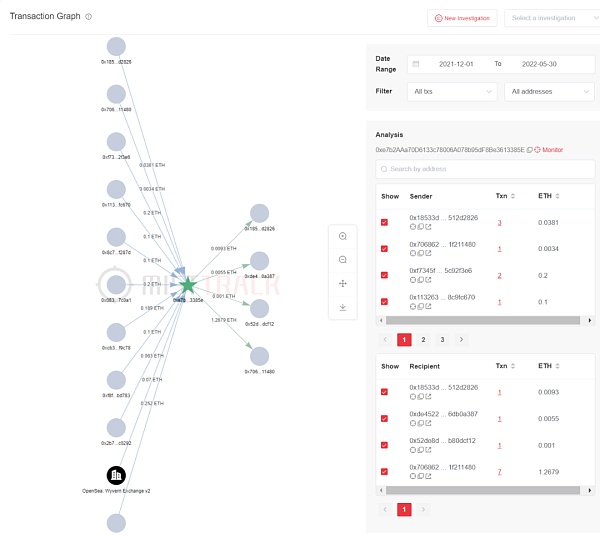

查看交易數較大的這個地址:

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自 TornadoCash 轉入的兩筆 1 ETH,總共收到約 37 ETH,并通過 189 筆轉出洗幣,有從 Binance 提幣和入金的交易記錄。

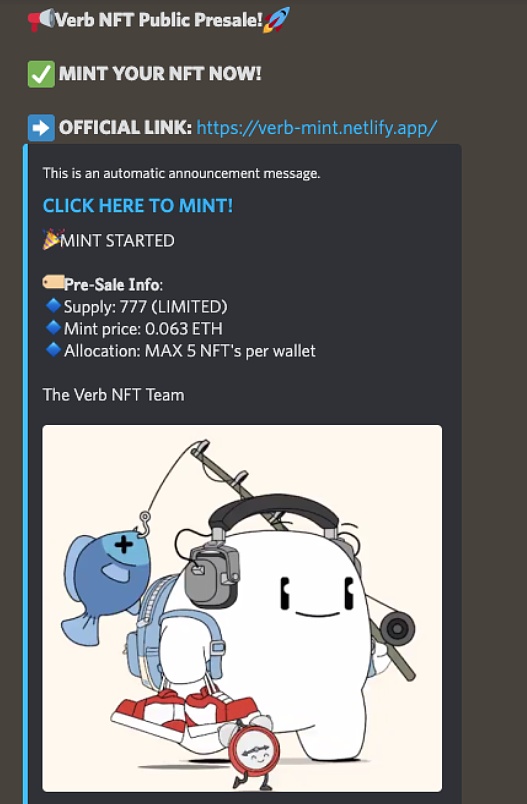

接著,我們來分析釣魚網站 2。

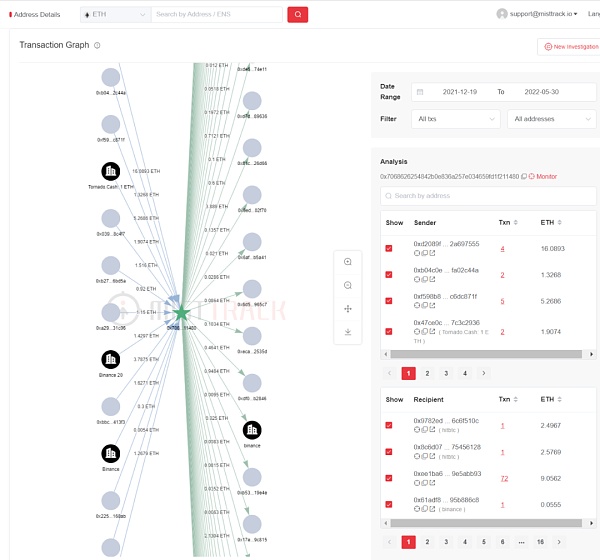

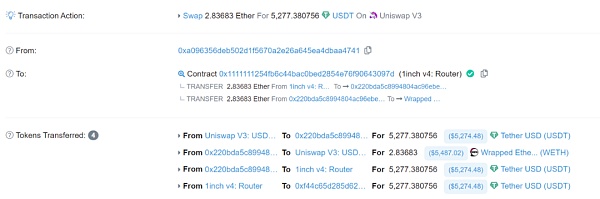

發現地址 2(0xa09…741)將盜來的大部分 ETH 都被換成 USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

經 MistTrack 分析,地址 3 (0x80e…8d7) 共收到約 5.5 ETH,入金交易有 53 筆,看來被騙的人挺多。

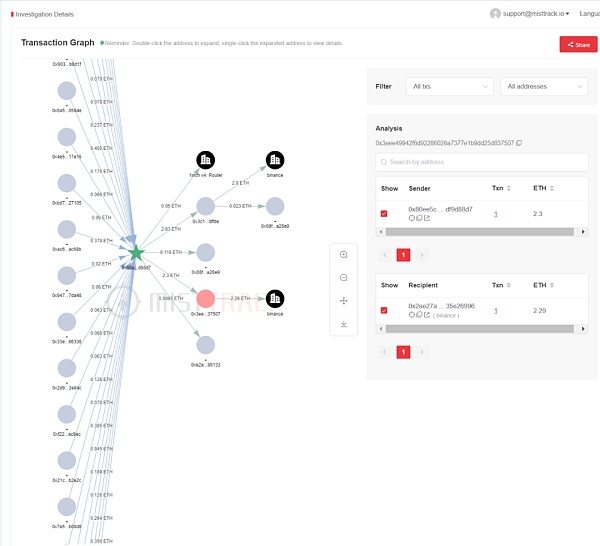

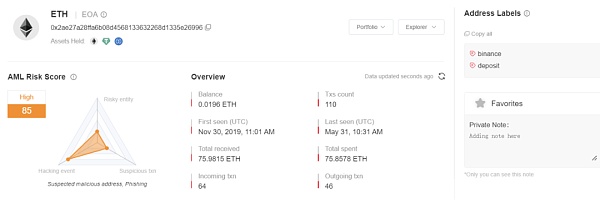

繼續追蹤,發現大部分 ETH 轉入 Binance 地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的風險等級為高風險,共收到約 76 ETH。

以上就是本次關于 Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT 釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去 copy 比較出名的 NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入 Discord 等,這也能避免一些釣魚。

By:耀&Lisa

2021年,各大品牌對元宇宙將信將疑,2022年已大勢所趨。從國際品牌可口可樂、蘇富比、雅詩蘭黛、古馳,到中國品牌海信、海爾、元氣森林,元宇宙營銷確然是擺在桌面上的首要命題.

1900/1/1 0:00:00誠然,當下經濟上行壓力巨大,能夠從市場中生長出一種新興商業模式,實屬不易。NFT數字藏品行業,對于文化數字化是有貢獻的,必將被證明.

1900/1/1 0:00:00事情是這樣的:朱嘯虎買了一雙鞋,跑了一次步,發了一條朋友圈;照常理來說,買鞋不新鮮,發朋友圈沒什么,跑步也不稀奇。但稀奇的是,他瞄準的是當下最火的Web3.0游戲StepN.

1900/1/1 0:00:002022年6月10日,以太坊2.0質押協議Geode Finance宣布完成了數額為300萬美元種子輪融資,本輪融資由Multicoin Capital領投.

1900/1/1 0:00:00自詡高性能的Solana又斷了。根據Solana Status的推文,Solana主網今晨0點30分左右再度宕機并停止新的區塊生產,原因是該區塊鏈的持久隨機數功能存在錯誤,導致部分網絡認為該區塊.

1900/1/1 0:00:00Tether在Tether Treasury鑄造12.5億枚USDT:金色財經報道,據Whale Alert數據顯示.

1900/1/1 0:00:00