BTC/HKD+0.99%

BTC/HKD+0.99% ETH/HKD+1.62%

ETH/HKD+1.62% LTC/HKD+0.54%

LTC/HKD+0.54% ADA/HKD+0.32%

ADA/HKD+0.32% SOL/HKD+2.39%

SOL/HKD+2.39% XRP/HKD+1.06%

XRP/HKD+1.06%北京時間2022年5月16日凌晨4:22:49,CertiK安全技術團隊監測到FEG在以太坊和BNB鏈上遭受大規模閃電貸攻擊,導致了價值約130萬美元的資產損失。

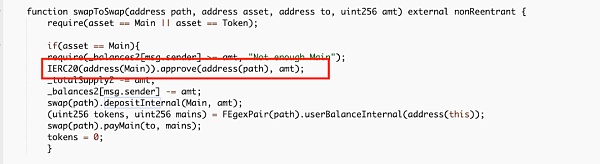

此攻擊是由“swapToSwap()”函數中的一個漏洞造成的,該函數在未對傳入參數進行篩查驗證的情況下,直接將用戶輸入的 "path "作為受信任方,允許未經驗證的 "path "參數(地址)來使用當前合約的資產。

因此,通過反復調用 "depositInternal() "和 "swapToSwap()",攻擊者可獲得無限制使用當前合約資產的許可,從而盜取合約內的所有資產。

受影響的合約地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

CertiK:EFVault的代理合約ENF ETHLEV經歷了一次閃電貸攻擊:金色財經報道,據CertiK官方推特發布消息稱,EFVault的代理合約ENF_ETHLEV經歷了一次閃電貸攻擊。據悉,攻擊者進行了多筆利用攻擊,獲利528,000美元。[2023/8/9 21:34:23]

漏洞交易

漏洞地址: https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

漏洞交易樣本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

被盜資金追蹤:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

Larry Cermak:Terra擺脫困境的唯一辦法是暫時放棄UST,轉向USDT/USDC并發展L1:5月12日消息,The Block研究副總裁Larry Cermak在推特上表示,LUNA低于0.05美元,實際上只是為UST持有者提供退出流動性——壞賬數量無窮無盡。即便如此,它也“只”賣0.05美元。流動性將很快以這樣的速度開始枯竭,Terra實際上無論如何都必須逆轉這一決定。

Cermak稱:“我認為擺脫這一困境的唯一辦法是暫時放棄UST,轉向USDT/USDC,并全力發展L1生態系統。然后,隨著L1的增長,承諾為抵押品提供資金或償還UST壞賬。如果這種情況沒有發生,雙方都可能歸零。[2022/5/12 3:10:34]

相關地址

攻擊者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

Certik Foundation宣布推出HARD、KAVA和CAKE的Shield池:Certik Foundation宣布推出HARD、KAVA和CAKE的Shield池。Certik Shield池已上線,并為KAVA和PancakeSwap社區提供保護。使用CTK購買shield并未被盜或丟失資產提供保護。[2020/11/26 22:11:25]

攻擊者合約:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

FEG代幣地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

FEG Wrapped BNB(fBNB): https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

Hanbitco參加EOS的Blockchain Producer競選:韓國虛擬貨幣交易所Hanbitco稱參加EOS的Blockchain Producer競選。此為韓國虛擬貨幣交易所首次參加EOS的 Blockchain Producer競選。[2018/5/24]

攻擊步驟

以下攻擊流程基于該漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

① 攻擊者借貸915 WBNB,并將其中116 BNB存入fBNB。

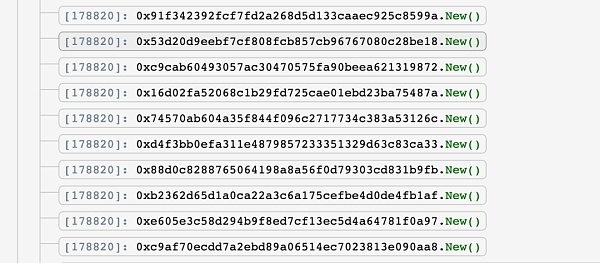

② 攻擊者創建了10個地址,以便在后續攻擊中使用。

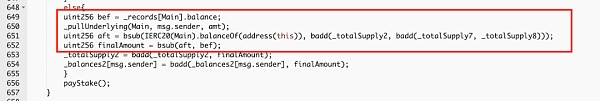

③攻擊者通過調用 "depositInternal() "將fBNB存入合約FEGexPRO。

根據當前地址的余額,"_balances2[msg.sender]"被增加。

④ 攻擊者調用了 "swapToSwap()",路徑參數是之前創建的合約地址。

該函數允許 "path "獲取FEGexPRO合約的114 fBNB。

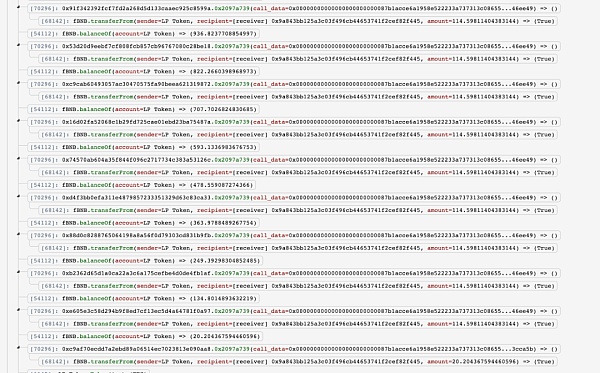

⑤ 攻擊者反復調用 "depositInternal() "和 "swapToSwap()"(步驟③和④),允許多個地址(在步驟②中創建)獲取fBNB代幣,原因如下:

每次 "depositInternal() "被調用,_balance2[msg.sender]將增加約114 fBNB。

每次"swapToSwap()"被調用,攻擊者所創建合約能獲取該114 fBNB的使用權限。

⑥?由于攻擊者控制了10個地址,每個地址均可從當前地址花費114個fBNB,因此攻擊者能夠盜取被攻擊合約內的所有fBNB。

⑦ 攻擊者重復步驟④⑤⑥,在合約內耗盡FEG代幣。

⑧ 最后攻擊者出售了所有耗盡的資產,并償還閃電貸款,最終獲取了其余利潤。

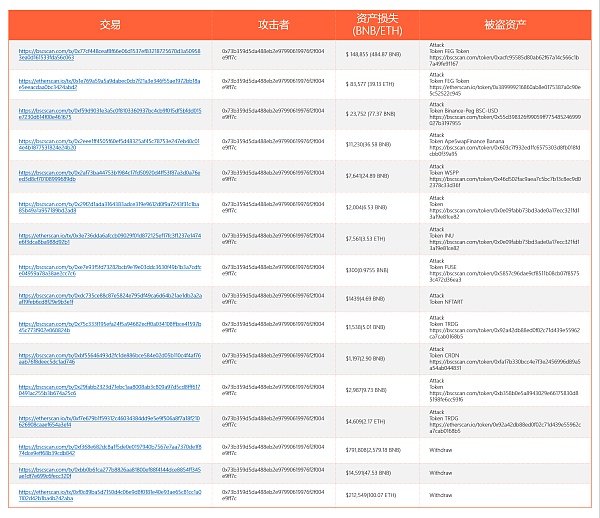

資產去向

截至2022年5月16日6:43,被盜資金仍存儲在以太坊和BSC鏈上的攻擊者錢包(0x73b359d5da488eb2e97990619976f2f004e9ff7c)中。

原始資金來自以太坊和BSC的Tornado cash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

攻擊者攻擊了13個FEGexPRO合約,以下為概覽:

這些年來,我一直躬耕于空投領域,早在 2021 年 10 月,我就發布了有關 $HOP、$ENS、$PSP 和 $COW 的空投交互推文。現在,我準備匯集目前我已知的所有空投,供大家參考.

1900/1/1 0:00:00NFT的熱鬧景象正不斷刺激著越來越多玩家的神經,知名投資人朱嘯虎、蔡文勝及體育品牌中國李寧和房地產商綠地等名人名企都相繼加入這股潮流中.

1900/1/1 0:00:00轉自:老雅痞 上周,當加密市場崩盤時,我的Kindle書庫里出現了一份的禮物。幾個月前我預購了卡洛·羅維利即將出版的新書《There Are Places In The World Where.

1900/1/1 0:00:00根據CoinMarketCap的數據,TerraUSD作為第四大穩定幣,也是市值第10大的加密貨幣,在上周末經歷了一場巨大的拋售,其價格周一跌至69美分.

1900/1/1 0:00:00各國中央銀行已經開始了自己的工作計劃,以評估發布中央銀行數字貨幣(CBDC)進行零售交易的前景.

1900/1/1 0:00:00DeFi這兩年飛速發展,但受限于L1性能、gas費等,用戶體驗已成為DeFi進一步發展的障礙。而基于Arweave的存儲共識范式SCP為無限性能、近乎0 gas費、0滑點、無MEV的DeFi帶來.

1900/1/1 0:00:00