BTC/HKD-0.24%

BTC/HKD-0.24% ETH/HKD-0.67%

ETH/HKD-0.67% LTC/HKD-0.15%

LTC/HKD-0.15% ADA/HKD-0.22%

ADA/HKD-0.22% SOL/HKD+0.27%

SOL/HKD+0.27% XRP/HKD-0.59%

XRP/HKD-0.59%前言

前段時間,PolyNetwork被盜事件的一個小插曲,一地址向黑客地址轉賬在inputdata中告知其USDT已被凍結,不要使用USDT,黑客知曉后向該地址轉賬13.37ETH。

事后很多人便通過inputData在區塊鏈上“聊天”向黑客“索要”虛擬貨幣,那么我們經常在區塊鏈瀏覽器中看到的inputData到底是什么?知道創宇區塊鏈安全實驗室為您解答。

Inputdata

在以太坊協議中,當交易為合約創建時,inputdata是賬戶初始化程序的EVM代碼;

而當交易為消息調用時,inputdata是合約函數調用數據。

正常情況下簡單的消息調用如調用轉賬函數時需要填寫你要轉賬的地址_to和你要轉賬的數量_amount,這些基本信息都包含在inputdata里面。

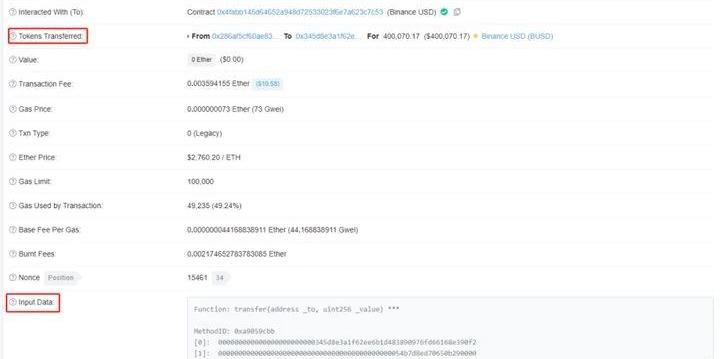

我們通過一個調用合約的轉賬交易具體分析,來理解消息調用時inputdata的結構。

解析形式:

原始形式:

加密平臺Revix:受Haru暫停服務影響客戶只能提取資產的76%:金色財經報道,南非加密平臺Revix于6月28日表示,客戶現在只能提取其加密資產的四分之三以上(76%)。Revix表示,阻止客戶提取另外24%加密資產的舉動是在其主要服務提供商之一Haru Invest暫停存款和取款之后做出的。

據韓國媒體報道,Haru Invest暫停服務的決定也影響了另一家數字交易平臺Delio。此外,韓國當局還對B&S控股、Delio、Haru Invest的部分高管采取了禁止出境措施。[2023/6/30 22:11:06]

我們將原始的inputdata分為三個部分進行分析:

0xa9059cbb:函數標識符

000000000000000000000000345d8e3a1f62ee6b1d483890976fd66168e390f2:第一個參數為address即你要轉賬的地址,并補位到32字節即64個16進制字符

0000000000000000000000000000000000000000000054b7d8ed70650b290000:第二個參數為value即你要轉賬的數量,并補位到32字節即64個16進制字符

通過對比分析我們可以發現inputdata的基本結構為函數標識符+參數。

函數標識符

這里的函數標識符即為函數選擇器,根據官方文檔可知函數選擇器是某個函數簽名的Keccak哈希的前4字節。

數據:Maverick Protocol近24小時交易量達8643萬美元,在所有DEX中位居第五:6月11日消息,據 DeFillama 數據顯示,去中心化流動性協議 Maverick Protocol 近 24 小時交易量達 8643 萬美元,超過 Trader Joe、Balancer 等交易所,位居所有 DeFi 協議鏈上總交易量前五,協議資本效率高達290%+。[2023/6/11 21:30:10]

我們可以通過代碼bytess4(keccake256("transfer(adddress,uint256)"))或者在線工具獲取這種函數簽名。

下圖可以看出加密結果的前四個字節(a9059cbb)跟inputdata中函數標識符一致。

這里之所以要將函數簽名截斷到四個字節是考慮到Gas成本問題。

在一筆交易中0字節需要支付4gas,而非0字節需要68gas也就是0字節的17倍。

在SHA-3加密中生成的32字節隨機字符串更傾向于多的非0字節,所以大概成本是32x68=2176gas,而截斷成本大概為4x68=272gas,可見截斷到四個字節能夠節省約8倍的gas費。

而函數標識符的作用是指定調用哪一個函數,在同一個合約中兩個不同函數的SHA-3簽名的前4字節相同的概率是十分小的,所以截斷到四個字節實際不會影響函數調用。

幣安:已重新開放FTT充值:11月14日消息,幣安在官方推特上表示:“我們注意到,根據FTT解鎖時間表,自2022年5月1日以來100%的FTT已經完全解鎖。此前出現的FTT大規模移動,很可能是由于FTX的內部資產整合。我們正在聯系目前的FTX團隊進一步澄清。幣安已經重新開放了FTT的充值。”

此前昨日消息,趙長鵬曾表示,FTT合約部署者轉移所有剩余價值4億美元的FTT供應量,這些FTT本應分批解鎖。以避免出現GALA類似的情況,幣安已停止FTT充值。[2022/11/14 13:02:04]

參數

在evm執行字節碼的約定中,靜態類型左補齊零至64長度,而動態類型則是右補齊零至64長度。

歸納下常見的靜態類型:uint,bool,Address,bytes,動態數組類型:bytes,string,address,bytes32.....

我們通過pyethereum的ABI編碼函數來研究不同數據類型的編碼方式。

靜態類型

先導入encode_abi函數

importrlpfromethereum.abiimportencode_abi

我們以函數transfer(address,uint256)為例

>encode_abi(,

).hex()

000000000000000000000000345d8e3a1f62ee6b1d483890976fd66168e390f2

ZEC突破70美元:ZEC突破70美元,現報70.01美元,日內漲幅達到3.78%,行情波動較大,請做好風險控制。[2022/8/1 2:50:21]

0000000000000000000000000000000000000000000000000000000000000001

對于小于32字節的定長數組會被自動填充到32字節:

>encode_abi("],).hex()

//自動填充0

0000000000000000000000000000000000000000000000000000000000000001

0000000000000000000000000000000000000000000000000000000000000002

0000000000000000000000000000000000000000000000000000000000000003

動態類型

動態類型編碼要稍微復雜一些,需要先計算偏移量進行占位處理,我們通過一個簡單的例子來具體說明。

>encode_abi(","uint256","uint256"],

,,]

).hex()

//參數1的偏移量:32*3=96十六進制0x600000000000000000000000000000000000000000000000000000000000000060

Coincoinx將在委內瑞拉推出加密到法幣支付應用程序:金色財經報道,委內瑞拉的加密貨幣交易所 Coincoinx 宣布推出一項服務,將加密貨幣和法定貨幣結合起來進行傳統支付。這項名為 Coinpago 的服務旨在讓交易所的客戶繞過他們的加密貨幣交易來進行基于法幣的支付,這樣他們就可以隨時隨地進行支付。Coinpago 將讓用戶跳過交換階段,讓他們有可能使用 Pagomovil 服務,允許人們在任何接受這種基于銀行的支付方式的地方進行支付。(news.bitcoin)[2022/7/2 1:46:35]

//參數2的偏移量=參數1偏移量+參數1數據部分長度=96+32*4=224十六進制0xE000000000000000000000000000000000000000000000000000000000000000e0

//參數3的偏移量=參數2偏移量+參數2數據部分長度=224+32*4=352十六進制0x1600000000000000000000000000000000000000000000000000000000000000160

//偏移量0x60位置開始傳入參數1的數據

0000000000000000000000000000000000000000000000000000000000000003//元素個

00000000000000000000000000000000000000000000000000000000000000a1//第一個數組元素

00000000000000000000000000000000000000000000000000000000000000a2//第二個數組元素

00000000000000000000000000000000000000000000000000000000000000a3//第三個數組元素

//0xe0位置。參數2的數據

0000000000000000000000000000000000000000000000000000000000000003

00000000000000000000000000000000000000000000000000000000000000b1

00000000000000000000000000000000000000000000000000000000000000b2

00000000000000000000000000000000000000000000000000000000000000b3

//0x160位置。參數3的數據

0000000000000000000000000000000000000000000000000000000000000003

00000000000000000000000000000000000000000000000000000000000000c1

00000000000000000000000000000000000000000000000000000000000000c2

00000000000000000000000000000000000000000000000000000000000000c3

短地址攻擊

經過前面的分析當靜態類型如address長度不足32字節時EVM會根據規則將長度補齊到32字節,如果當轉賬的地址以00結尾,如0x641988625108585185752230bde001b3ebd0fc00,轉賬時將地址后面的兩個零去掉,EVM依然會認為address_to是32位的,所以它會從_value的高位取0來補充,amount的位數會多兩位也就是會乘以256。

攻擊過程如下:

將惡意轉賬地址最后一個字節的0去掉

函數標識符:a9059cbb

轉賬地址:

000000000000000000000000641988625108585185752230bde001b3ebd0fc

轉賬金額:

00000000000000000000000000000000000000000000000000000000000000001

由于EVM的補位規則,解析結果為:0xa9059cbb000000000000000000000000641988625108585185752230bde001b3ebd0fc0000000000000000000000000000000000000000000000000000000000000000100

我們分解后發現,轉賬金額已經多了兩位也就是多了一個字節,即為原來轉賬的256倍

函數標識符:a9059cbb

轉賬地址:

000000000000000000000000641988625108585185752230bde001b3ebd0fc00

轉賬金額:

00000000000000000000000000000000000000000000000000000000000000100

如何在inputdata附著信息

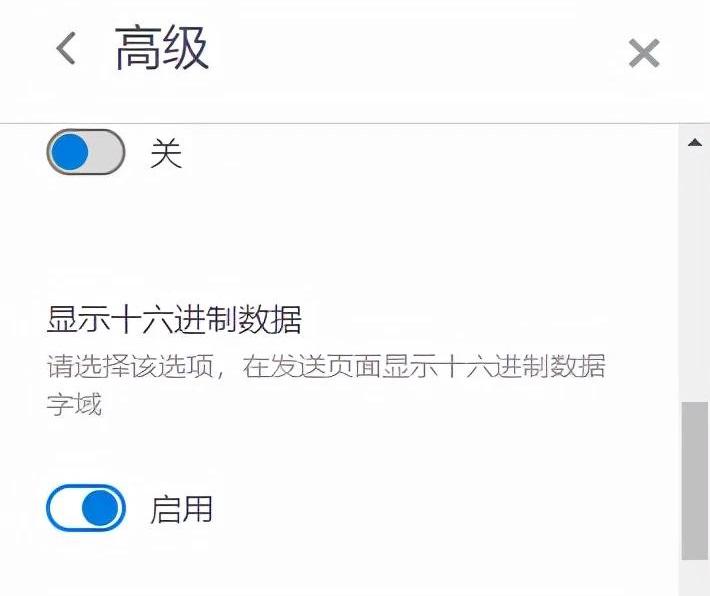

在以太坊中直接進行轉賬交易的inputdata字段默認是沒有內容的,但是我們可以通過設置錢包實現文章開頭的“聊天功能”。

我們以MetaMask錢包為例展示如何通過轉賬在inputdata字段附著一些額外的信息。

1、首先我們需要打開錢包高級選項的顯示十六進制數據開關

2、在轉賬時將你要附著的信息通過十六進制編碼后填入下方十六進制數據中,記得在開頭加上0x然后進行轉賬

3、轉賬成功后在etherscan中就能夠看到附著信息

總結

我們能夠通過交易中的inputdata將一些信息永久存儲在區塊鏈中,可以通過此項技術在食品藥品監管部門的產品防偽溯源、財稅部門的電子票據打假驗真、學術成果存證等方面實現應用落地。

Tags:PUTUTDDATDATAInternet Computer(Dfinity)utd幣價格Data Delivery NetworkData Vital

原地址:https://medium.com/@behindthehandle/behind-the-handle-5-niran-babalola-375864c20c33作者:BehindT.

1900/1/1 0:00:002016年10月5日,比特幣測試網上的第一筆閃電交易由區塊鏈技術公司BlockStream的工程師團隊完成。戴克爾博士在接受采訪時表示:“這對閃電網絡來說是一個重要的里程碑.

1900/1/1 0:00:00吳說作者|ColinWu本期編輯|ColinWu25日,突然海外媒體與大V群起傳播:中國要解禁比特幣挖礦,甚至惹得一些國內行業人士也是一頭霧水,將信將疑.

1900/1/1 0:00:00最近的一項調查發現,美國96%的受訪者在Crypto相關領域的知識儲備是不合格的。因此根據研究,由于知識的差距,Crypto可能“未能實現其普惠金融的使命”.

1900/1/1 0:00:00Nova基金團隊十分榮幸地宣布其團隊在項目過渡期間將由DFG提供資金支持。這將使得團隊可以更加專注于為波卡生態和Kusama生態開發高質量的應用產品;同時得益于DFG的資金捐贈,團隊也有了充足的.

1900/1/1 0:00:00密碼安全是電子安全的一種特殊情況,不構成中央登記安全。與加密貨幣和證券代幣等數字資產相比,其保管需要獲得加密貨幣保管業務的許可.

1900/1/1 0:00:00