BTC/HKD+1.65%

BTC/HKD+1.65% ETH/HKD+1.16%

ETH/HKD+1.16% LTC/HKD+3.45%

LTC/HKD+3.45% ADA/HKD-0.82%

ADA/HKD-0.82% SOL/HKD+3.31%

SOL/HKD+3.31% XRP/HKD-0.57%

XRP/HKD-0.57%前言

北京時間2022年3月22日,知道創宇區塊鏈安全實驗室監測到Fantom生態穩定幣收益優化器OneRingFinance遭到閃電貸攻擊,黑客竊取逾145萬美元。

分析

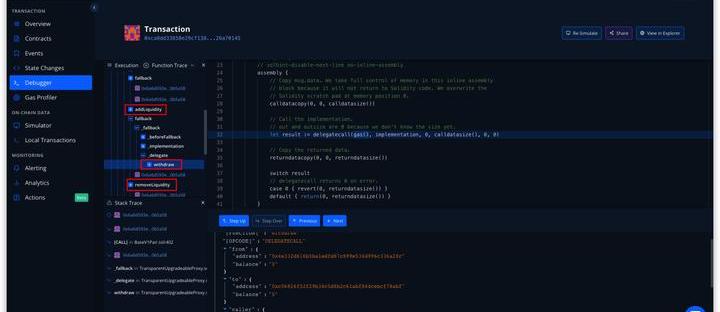

攻擊事件如下圖所示,該次攻擊事件的問題點在于OneRingFinance直接使用交易對中的reserves來實時進行OShare的價格計算,攻擊者通過Swap操作提高reserves的量,最終拉升OShare的價格,獲取更多的資金。

基礎信息

攻擊合約:0x6A6d593ED7458B8213fa71F1adc4A9E5fD0B5A58

攻擊者地址:0x12EfeD3512EA7b76F79BcdE4a387216C7bcE905e

攻擊tx:0xca8dd33850e29cf138c8382e17a19e77d7331b57c7a8451648788bbb26a70145

漏洞合約:0xc06826f52f29b34c5d8b2c61abf844cebcf78abf

流程

攻擊者的核心攻擊流程如下:

數字協議安全公司OneSpan收購區塊鏈技術服務商ProvenDB:金色財經報道,數字協議安全公司OneSpan宣布已完成對區塊鏈技術服務商ProvenDB的收購,但具體收購金額暫未公開披露。本次收購交易完成后,ProvenDB將會輔助OneSpan將交易云平臺功能擴展到公共和私有區塊鏈,并為Web3業務流程提供先進的技術支持。此外,本次收購該將推動OneSpan在數字身份、協議方面的專業知識和ProvenDB區塊鏈存儲解決方案進一步結合,加速推動數字協議的信任度和完整性范式轉變。(prnewswire)[2023/1/27 11:32:19]

攻擊者從USDC/MIM交易對中閃電貸借出8000W的USDC到攻擊合約中。

2.攻擊者使用swap把1USDC兌換成1.001miMATIC。

3.使用depositSafe存入79999997的USDC。

加密交易所Coinone聘請HelloNature創始人樸炳烈擔任新COO:1月3日消息,韓國加密交易所Coinone已聘請HelloNature創始人樸炳烈擔任新首席運營官(COO),將負責經營管理、服務運營、組織文化等企業運營業務。樸炳烈曾于2012年創立了在線新鮮食品商城Hello Nature,擁有20多萬用戶、1000多個合作生產網絡。(News1)[2023/1/3 22:22:09]

4.合約mint給攻擊者41965509OShare,此時攻擊者還有2USDC和1.001miMATIC。

5.攻擊者將2USDC和0.326miMATIC添加流動性,獲得7.82x10<sup>-7</sup>spLP。

6.將41965509的OSharewithdraw兌換成81534750的USDC。

加州豪宅“The One”的開發商有意將該房產代幣化以償還巨額債務:1月10日消息,開發商Nile Niami花了10年時間在洛杉磯貝萊爾建造了占地10.5萬平方英尺的城市豪宅“The One”。Niami在近期的一段視頻中宣布,他打算通過代幣拍賣來拯救這座豪宅。據悉,這家開發商因這一耗資巨大的項目而負債累累。該項目被認為是美國最大、最貴的城市住宅。

但由于業主拖欠了超過1.65億美元的貸款和債務,這個奢華的項目遭受了損失,被迫進入破產管理程序。

Niami在視頻中說:“一旦代幣被創建和交易,它將把房子的價值轉移到代幣上,這將是有史以來第一個由獨一無二的房地產資產支持的代幣。”

Niami的想法是將房子進行代幣化,出售代幣,然后將房子出租用于盛大的活動,并將利潤返還給代幣持有者(值得一提的是,根據過去的指導意見,美國SEC可能認為與房屋租賃收入掛鉤的代幣看起來像證券)。Niami稱,“數十億美元將被用來償還債務,并使房子免于拍賣。”(Decrypt)[2022/1/10 8:37:59]

7.移除流動性獲取0.790USDC和0.862miMATIC。

動態 | 歐洲一家機場50%的計算機系統感染Monero挖礦惡意軟件:歐洲一家國際機場的計算機系統中有超過50%被發現感染了Monero加密挖礦軟件。該加密劫持攻擊由Cyberbit團隊發現。他們表示,盡管所有工作站都配備了行業標準的防病軟件,但在安裝Cyberbit EDR前,該惡意軟件可能已經使用了數月。幸運的是,除了影響受感染系統的整體性能并導致功耗增加之外,并沒有影響機場的運營。(bleepingcomputer)[2019/10/18]

8.把1.501miMATIC兌換成1.433USDC。

9.歸還8000WUSDC和80080USDC的手續費,最凈獲得1534750-80080=1454670USDC

細節

攻擊者在攻擊之前通過CelerNetwork的cBridge跨鏈獲得了發起攻擊所需的gas。

Monex的首席運營官Toshihiko Katsuya將出任Coincheck的總裁:據日經新聞最新消息,日本在線券商Monnex將收購數字貨幣交易所Coincheck。收購完成后,Monex的首席運營官Toshihiko Katsuya將出任Coincheck的總裁;Coincheck原總裁和原首席運營官將立即卸任。收購將在本周五左右結束,估值934萬美元。[2018/4/5]

通過流程第二步我們可以看出當時USDC和miMATIC的兌換率為約1:1.001,而通過流程第三步和第四步的swap后可以在第五步中看到USDC和miMATIC的兌換率變成了約1:0.163,所以我們需要重點分析deposit函數和withdraw中計算價格的問題。

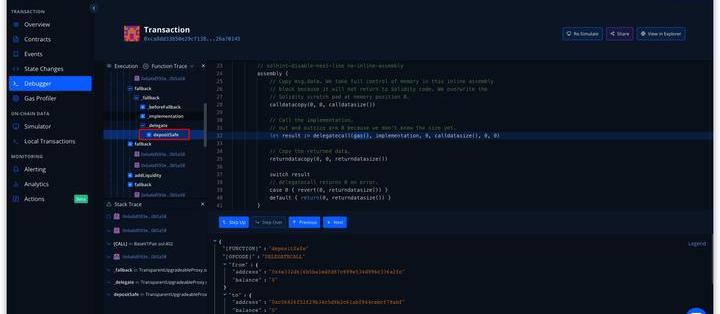

分析交易的Debugger,可以看到調用的是depositSafe函數。

查看depositSafe函數,其內部會調用_deposit函數,繼續跟進,發現在_deposit函數中又調用了_doHardWorkAll函數,最后mintOShare給攻擊者。

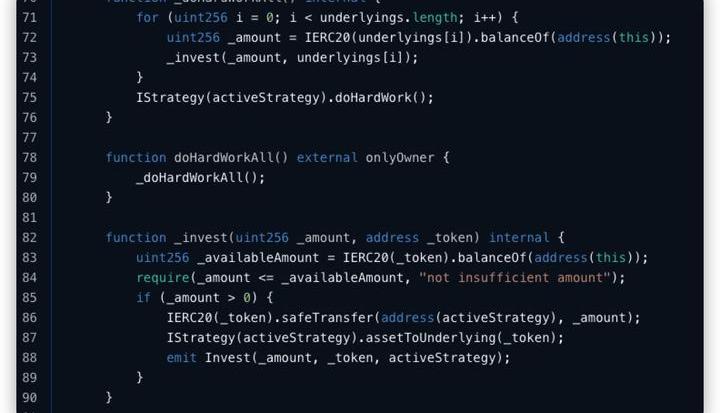

而在_doHardWorkAll函數中使用了for循環將部分存入的USDC全部兌換成其他的代幣。

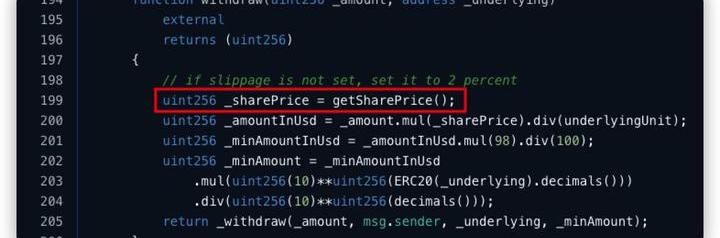

執行此次depositSafe函數時getSharePrice計算的OShare價格為1062758591235248117。

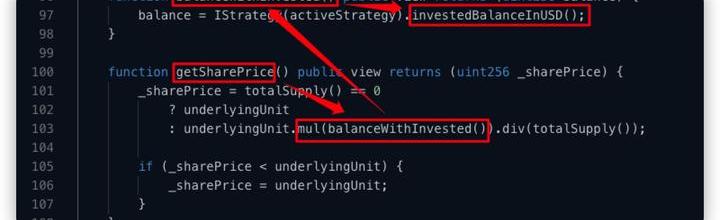

接下來我們看下getSharePrice函數的代碼,在getSharePrice函數中調用了balanceWithInvested函數,而在balanceWithInvested函數中又調用了investedBalanceInUSD函數。

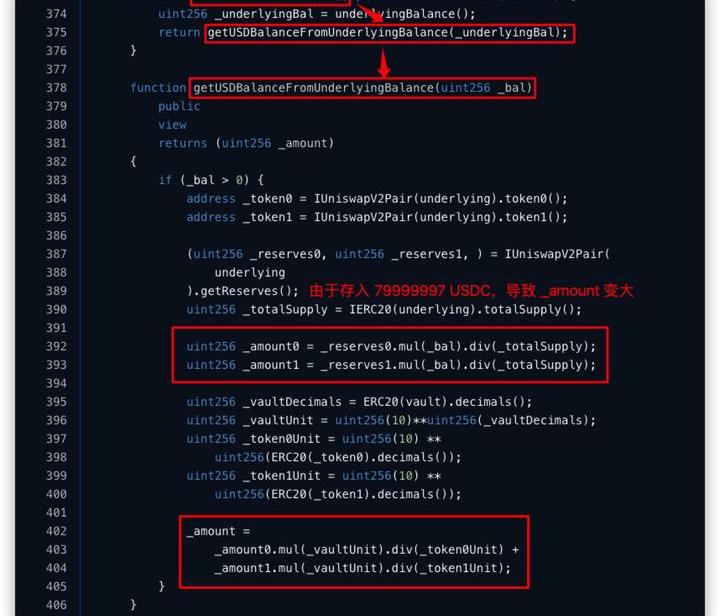

繼續跟進,investedBalanceInUSD函數是在合約MasterChefBaseStrategy中,其合約地址為:https://ftmscan.com/address/0xdbc07e219ba0cb5fddcd0fa0c5cc1eddfb77e082#code

investedBalanceInUSD函數返回的是getUSDBalanceFromUnderlyingBalance函數,在getUSDBalanceFromUnderlyingBalance函數中可以發現合約使用兩個代幣的數量進行計算,而前面攻擊者由于閃電貸存入了大量的USDC,從而使得最終的_amount的值也變大了。再次回到getSharePrice函數中就可以發現,_sharePrice也會相應變大。

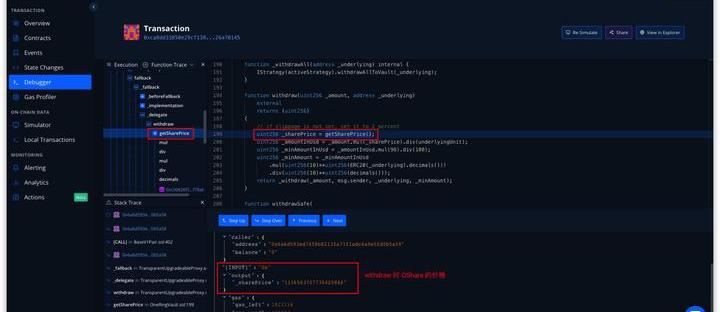

流程第六步使用了withdraw函數。

在withdraw函數中我們發現同樣調用了getSharePrice計算OShare價格,在該階段為1136563707735425848,OShare的價格的確變大了,而最終的取款數量是通過內部調用_withdraw函數計算得到的。

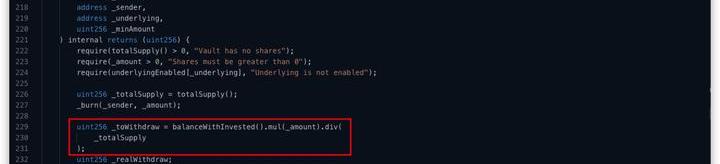

_withdraw函數中最終取款的值為_realWithdraw,而_realWithdraw=_toWithdraw.mul(uint256(10)**uint256(ERC20(_underlying).decimals())).div(uint256(10)**uint256(decimals()));,所以我們再看到_toWithdraw,發現其值同樣是由balanceWithInvested計算得到的,所以這就會導致最終將OShare兌換成USDC變多。

總結一下:

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_sharePrice↑

USDC↑->_amount↑->getUSDBalanceFromUnderlyingBalance(_underlyingBal)↑->investedBalanceInUSD()↑->balanceWithInvested()↑->_toWithdraw()↑->_realWithdraw()↑

后續處理

針對此次攻擊,OneRingFinance團隊采取了四種補救措施,包括暫停保險庫,分析、調試、修復漏洞,通過財政庫還款,以及提供漏洞賞金。

保險庫狀態:保險庫已暫停,OneRingFinance團隊正在努力重新設置。

分析、調試、修復:OneRingFinance團隊已工作了很多小時,來修復允許黑客執行這次攻擊的問題,團隊已與許多合格開發者、協議合作,以查漏協議中所有的代碼,協議有漏洞是完全出乎意料的,甚至對一些高級開發人員來說也是如此,因為他們以前審查過OneRingFinance的代碼。

通過協議財政部還款:該團隊正在制定一項計劃,為受影響的人提供具體的中長期還款計劃。

賞金:團隊將提供被盜資金的15%以及100萬RING代幣,作為黑客返還資金的賞金。

總結

該次攻擊事件是由于項目使用實時儲備量來計算價格導致攻擊者通過閃電貸借出大量USDC并存入使得儲備量增大拉升OShare價格造成差值從而獲利。

Tags:USDANCNCESDCusdt幣怎么兌換人民幣在國內Cells FinanceRikkei Financeusdc幣是什么意思

ConsenSys的首席執行官JoeLubin在最近的Ethereal演講中提到了NFT技術的潛在影響,并稱NFT技術是可以重塑行業的“深刻發明”.

1900/1/1 0:00:00藝術NFT興起主要由一個數字藝術家的小型社區推動。隨著這個場景獲得更多的關注度和影響力,其他藝術家也慢慢加入進來.

1900/1/1 0:00:00“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:003月14日,頂峰AscendEX重磅上線Convex-MIMDeFi挖礦,并覆蓋PC端和App端.

1900/1/1 0:00:00前言 CF代幣合約被發現存在漏洞,它允許任何人轉移他人的CF余額。到目前為止,損失約為190萬美元,而pancakeswap上CF/USDT交易對已經受到影響.

1900/1/1 0:00:00拓展閱讀: 詳解Arweave系列一:什么是Arweave?詳解Arweave系列二:Arweave初學者的關鍵術語詳解Arweave系列三:Arweave初學者必不可少的工具我們經常看到Arw.

1900/1/1 0:00:00