BTC/HKD+0.74%

BTC/HKD+0.74% ETH/HKD+0.67%

ETH/HKD+0.67% LTC/HKD-1.11%

LTC/HKD-1.11% ADA/HKD+0.53%

ADA/HKD+0.53% SOL/HKD+1.31%

SOL/HKD+1.31% XRP/HKD+1.77%

XRP/HKD+1.77%前言

北京時間2022年4月15日,知道創宇區塊鏈安全實驗室監測到DeFi協議RikkeiFinance遭到黑客攻擊,被盜資金中已有2600枚BNB被轉入TornadoCash。

分析

攻擊事件如下圖所示:

基礎信息

攻擊合約:

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

0x9ae92cb9a3ca241d76641d73b57c78f1bcf0b209

加密支付應用Strike在菲律賓擴張以發展跨境支付和匯款市場:金色財經報道,基于比特幣閃電網絡建立的加密支付應用Strike正在菲律賓擴張以發展跨境支付和匯款市場。Strike首席執行官Mallers表示,Strike支持用戶以每筆交易不到1美分的成本將美元兌換成菲律賓比索等當地法定貨幣。此外,Strike可能會在2月份在非洲添加對20個新國家的支持。[2023/2/1 11:39:28]

攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

惡意預言機地址:

0xa36f6f78b2170a29359c74cefcb8751e452116f9

0x99423d4dfce26c7228238aa17982fd7719fb6d7f

Strike CEO:Bitcoin的開放網絡優于SWIFT網絡:金色財經報道,Strike CEO表示,“SWIFT網絡的參與者有限,而Bitcoin對所有人開放,開放網絡取勝。”[2022/12/7 21:28:44]

攻擊tx:

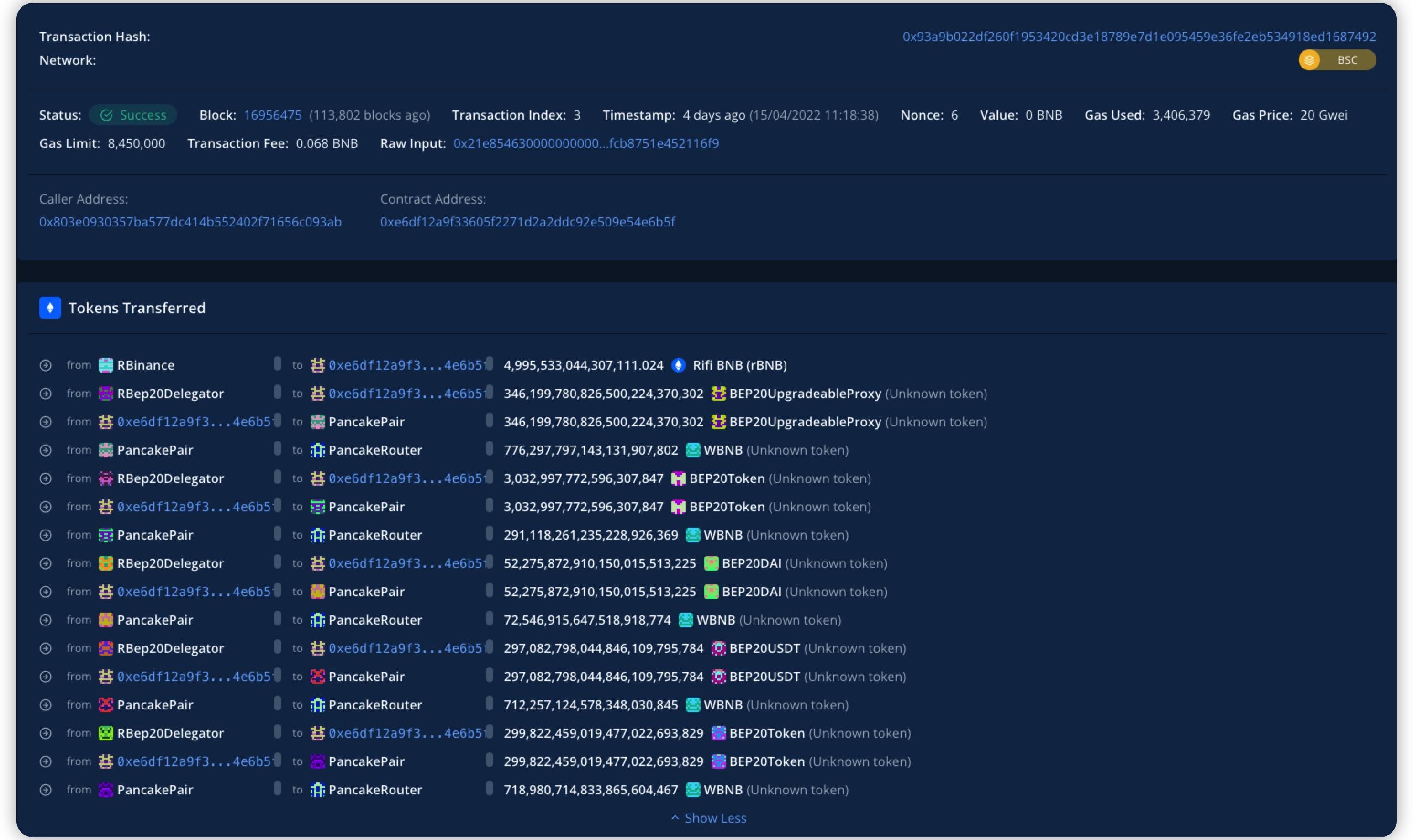

0x93a9b022df260f1953420cd3e18789e7d1e095459e36fe2eb534918ed1687492

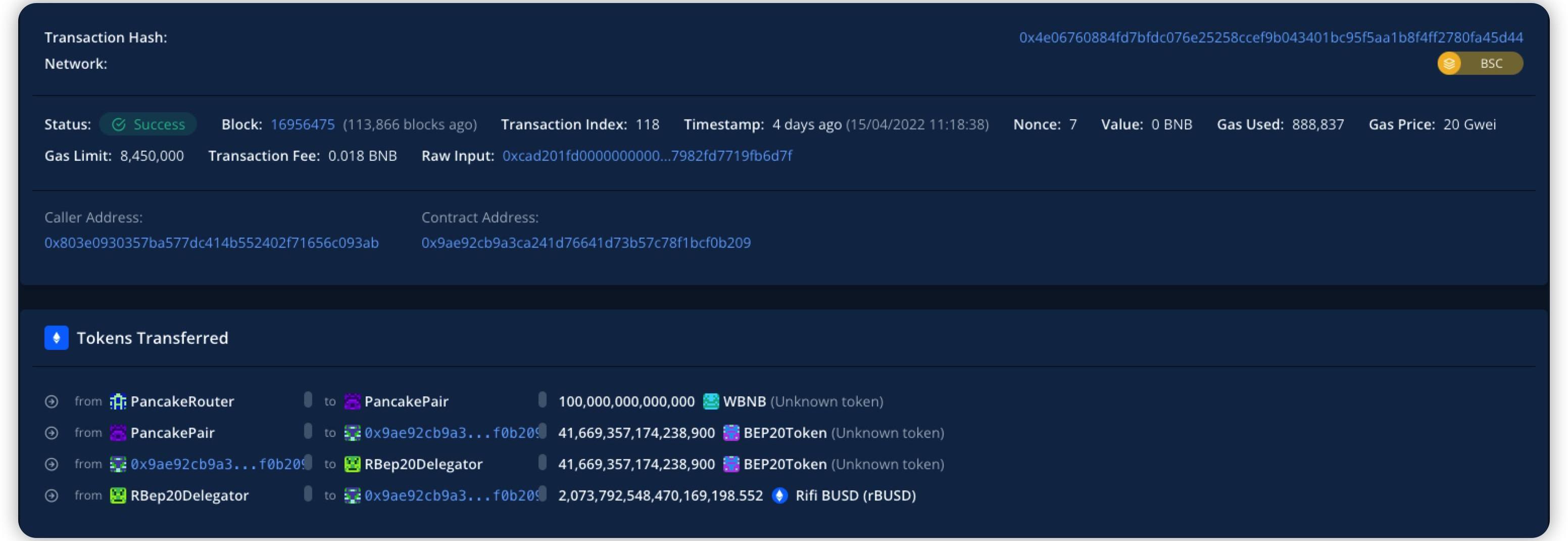

0x4e06760884fd7bfdc076e25258ccef9b043401bc95f5aa1b8f4ff2780fa45d44

被攻擊預言機地址:

0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5

流程

攻擊者的攻擊流程如下:

新加坡區塊鏈協會與戴姆勒東南亞合作推出Acentrik:金色財經報道,新加坡區塊鏈協會 (BAS) 和戴姆勒東南亞宣布通過簽署諒解備忘錄 (MOU) 建立戰略合作伙伴關系,以啟動戴姆勒東南亞的戰略計劃 Acentrik,以解鎖數據在企業中的潛力,并在B2B環境中實現基于代幣的貨幣化。

通過這一戰略合作伙伴關系,Acentrik和BAS將在相關的區塊鏈計劃上進行合作,以與BAS社區內的現有和潛在企業合作。雙方還將努力推動企業在跨行業層面采用基于區塊鏈的數據市場,為企業和行業的增長和轉型做出貢獻。戴姆勒東南亞新興技術總經理Srikanth Kaja稱,我們很高興能成為BAS的官方合作伙伴,在社區內推動區塊鏈的話題。在Web3.0應用程序和NFT領域,公司內部的采用率在全球范圍內呈上升趨勢。[2022/7/20 2:25:53]

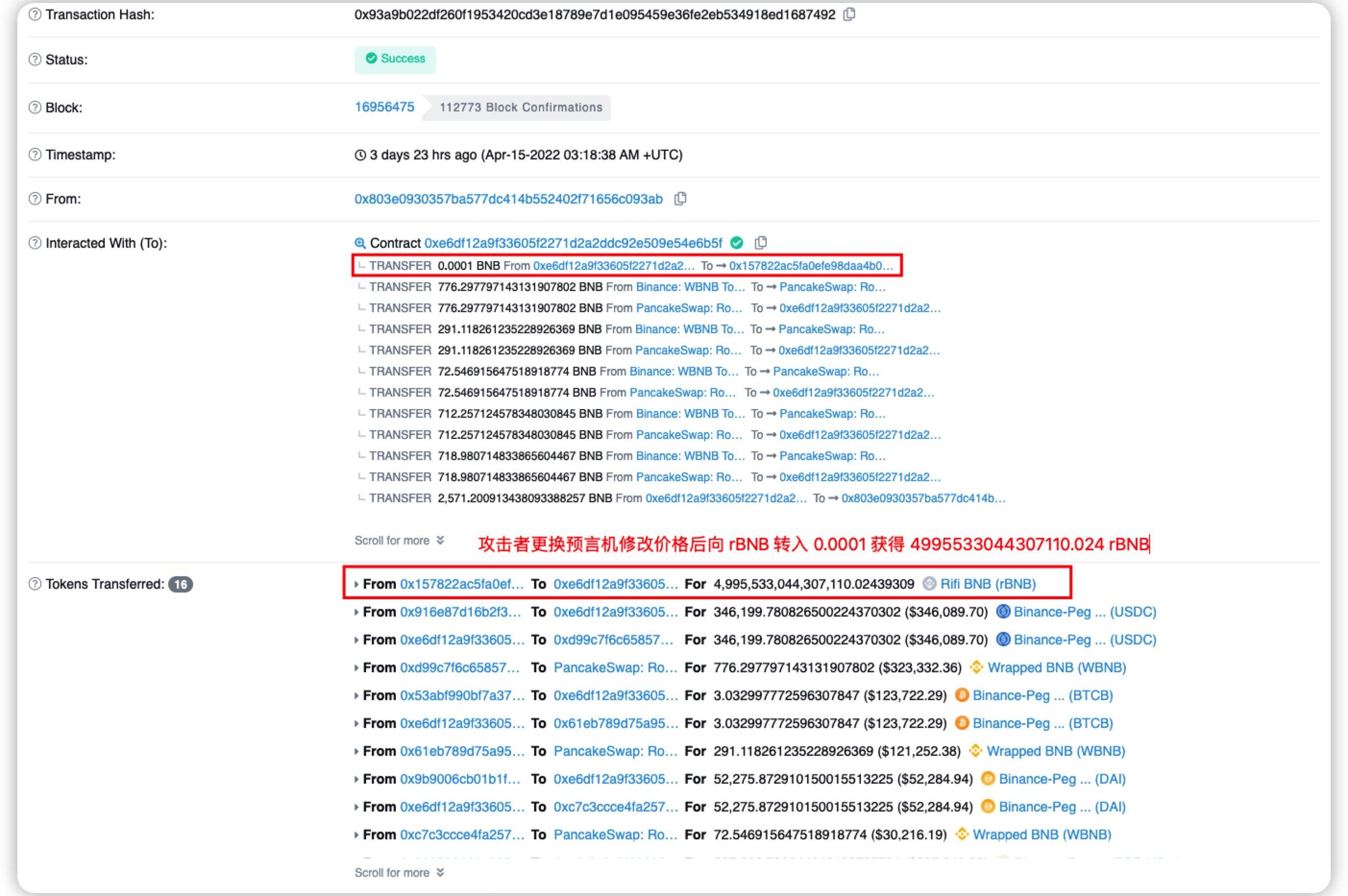

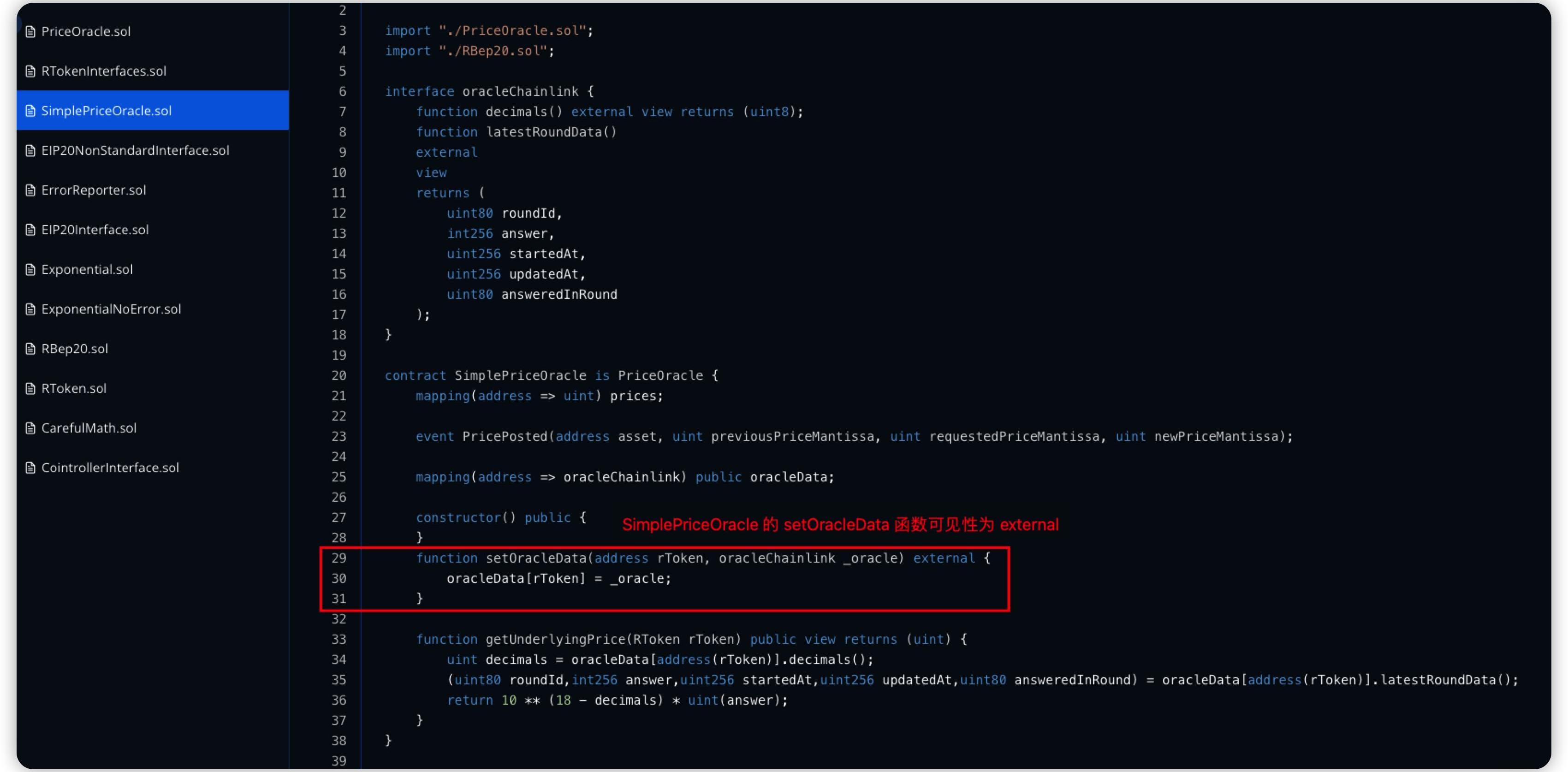

1.攻擊者調用external可見性的setOracleData()函數將預言機設置為自己的惡意預言機。

聲音 | Erik Finman:比特幣已死,萊特幣也將效仿:據bitcoinexchangeguide報道,早期的比特幣支持者Erik Finman近日表示:“比特幣已經死了,它太分散了,存在很多內訌,我認為它不會持久。比特幣可能還會有一兩個牛市,但長期來看,它已經死了。”Finman認為萊特幣很可能會效仿比特幣,就像太陽下山時一樣,在天黑之前還有八分鐘的時間,而萊特幣已進入第七分鐘。[2018/12/18]

2.由于惡意預言機替換了原來的預言機,導致預言機輸出的rTokens價格可以被攻擊任意操控。攻擊者向RBinance合約發送0.0001BNB獲得4995533044307110.024rBNB。

3.由于兌換了大量的rBNB,所以攻擊者借出346199.781USDC。

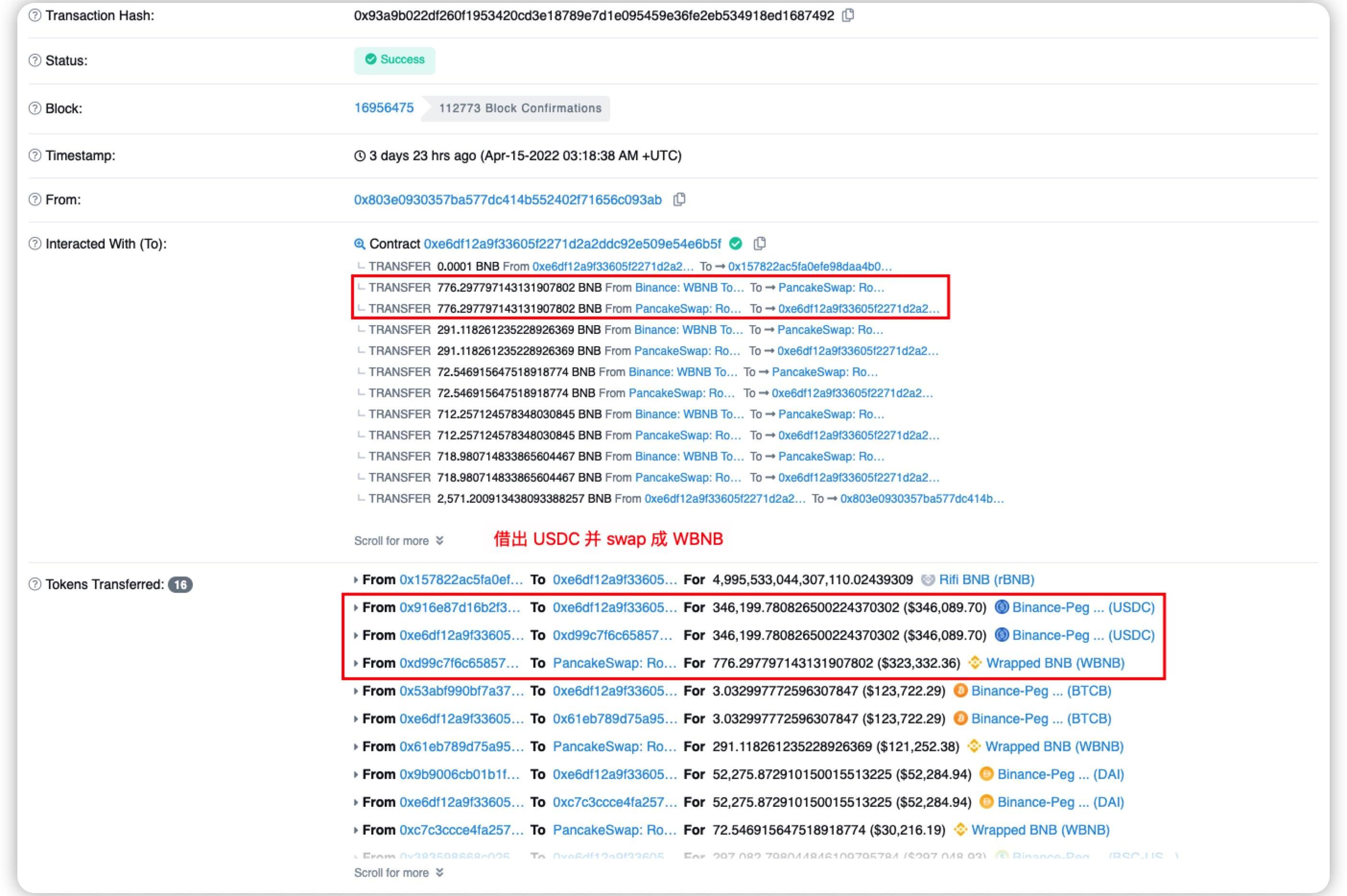

4.攻擊者將借出的346199.781USDC兌換成776.298WBNB。

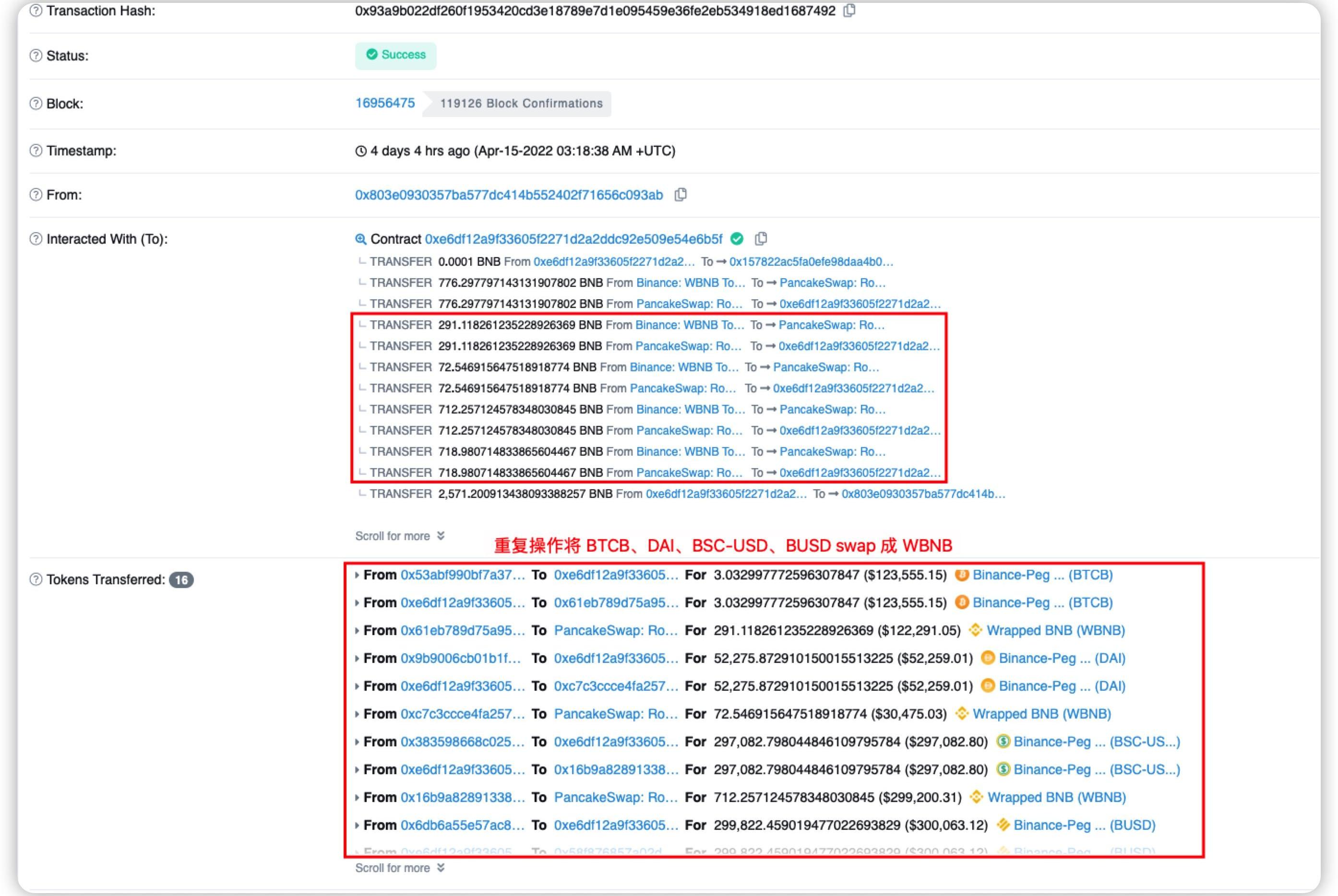

5.攻擊者重復第三步和第四步操作分別借出3.033BTCB、52275.873DAI、297082.798BSC-USD、299822.459BUSD并兌換成相應的WBNB。

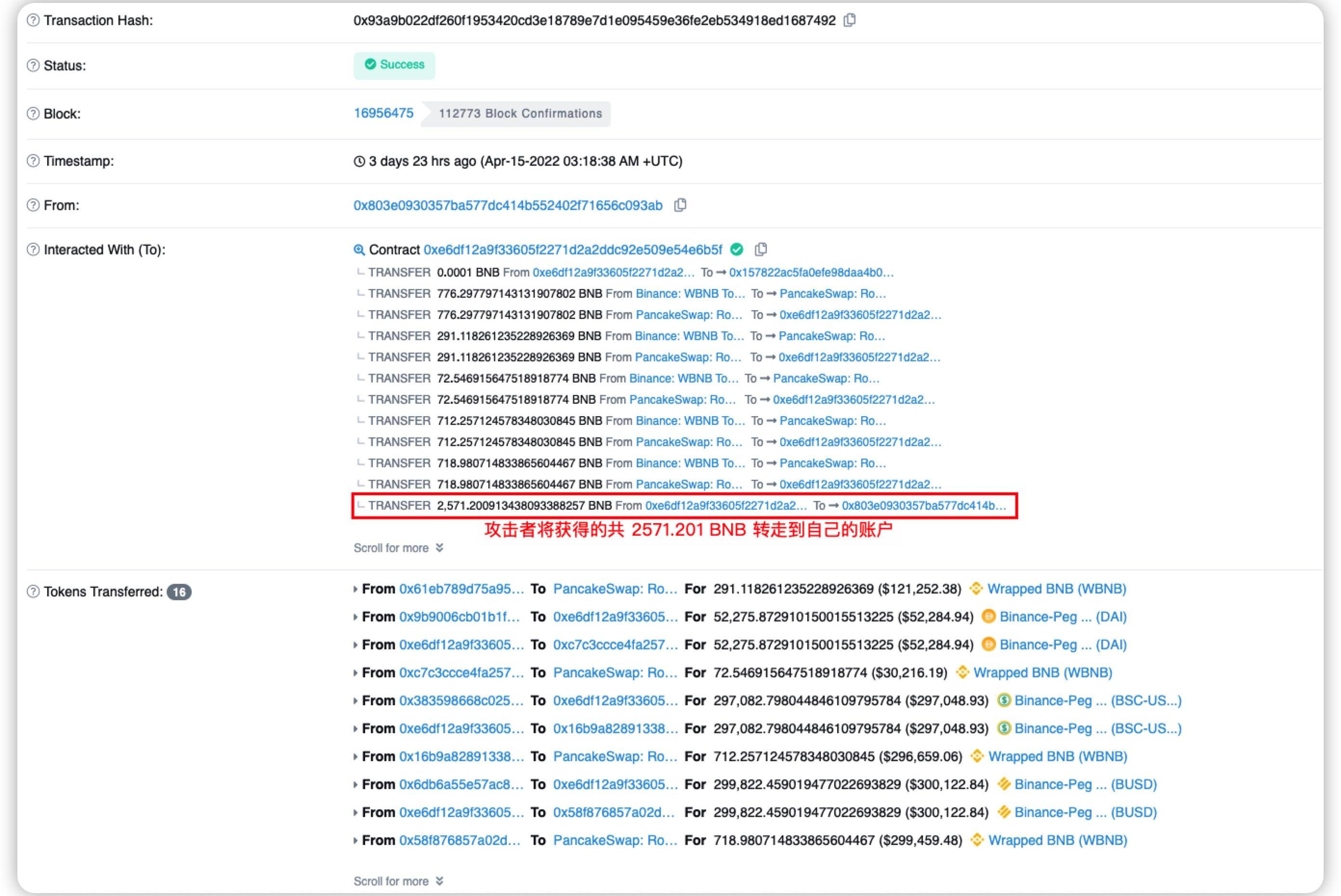

6.將兌換的共2571.201BNB轉移到攻擊者賬戶上。

7.最后攻擊者再次調用setOracleData()還原預言機狀態。

另外一次攻擊的手法相同,只是先將BNB兌換成BUSD再轉去RBinance獲得rBUSD。

細節

問題點就在于Cointroller中的SimplePriceOracle.sol(https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code)合約,其setOracleData的可見性為external,可以被外部調用。

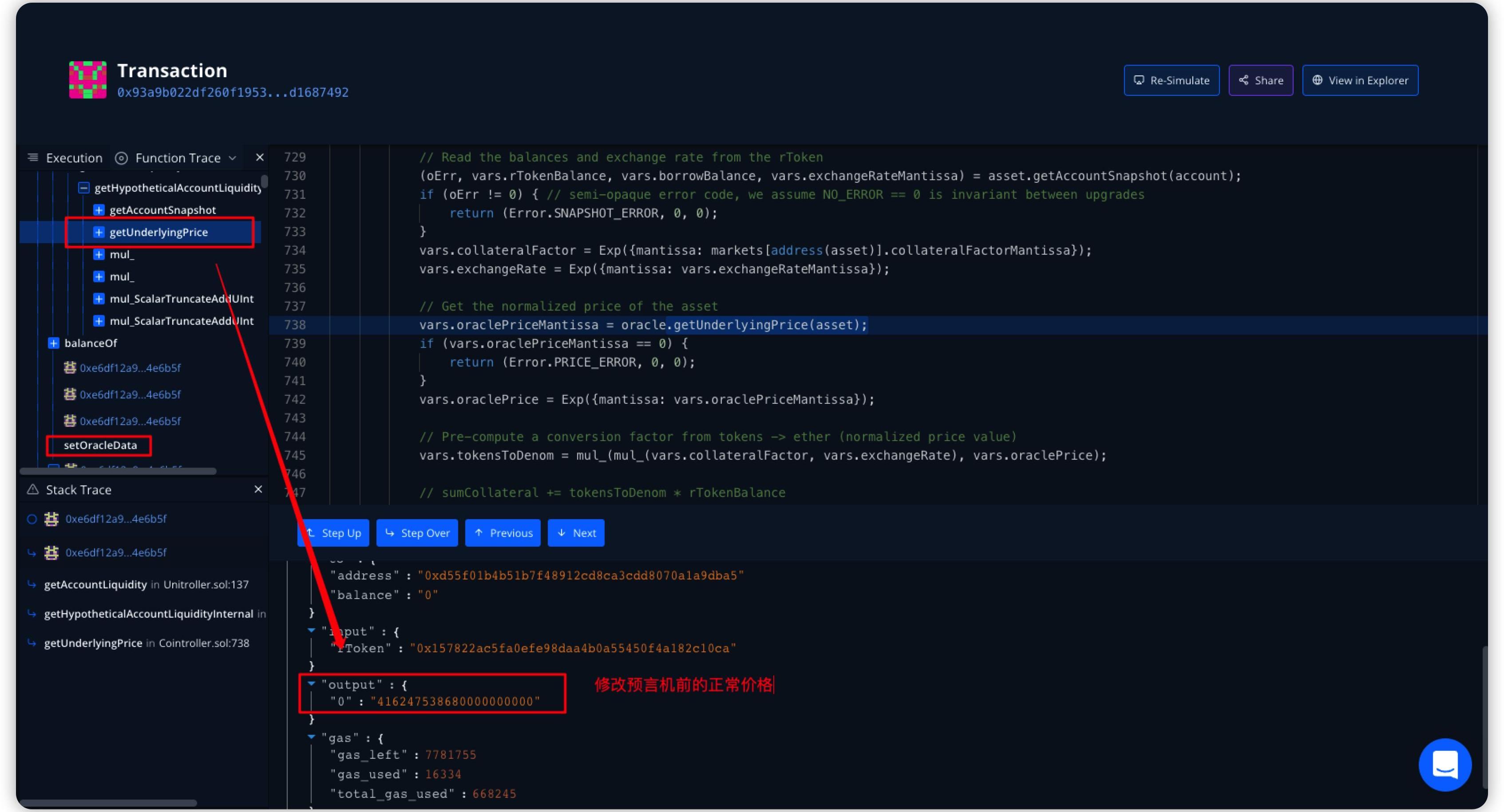

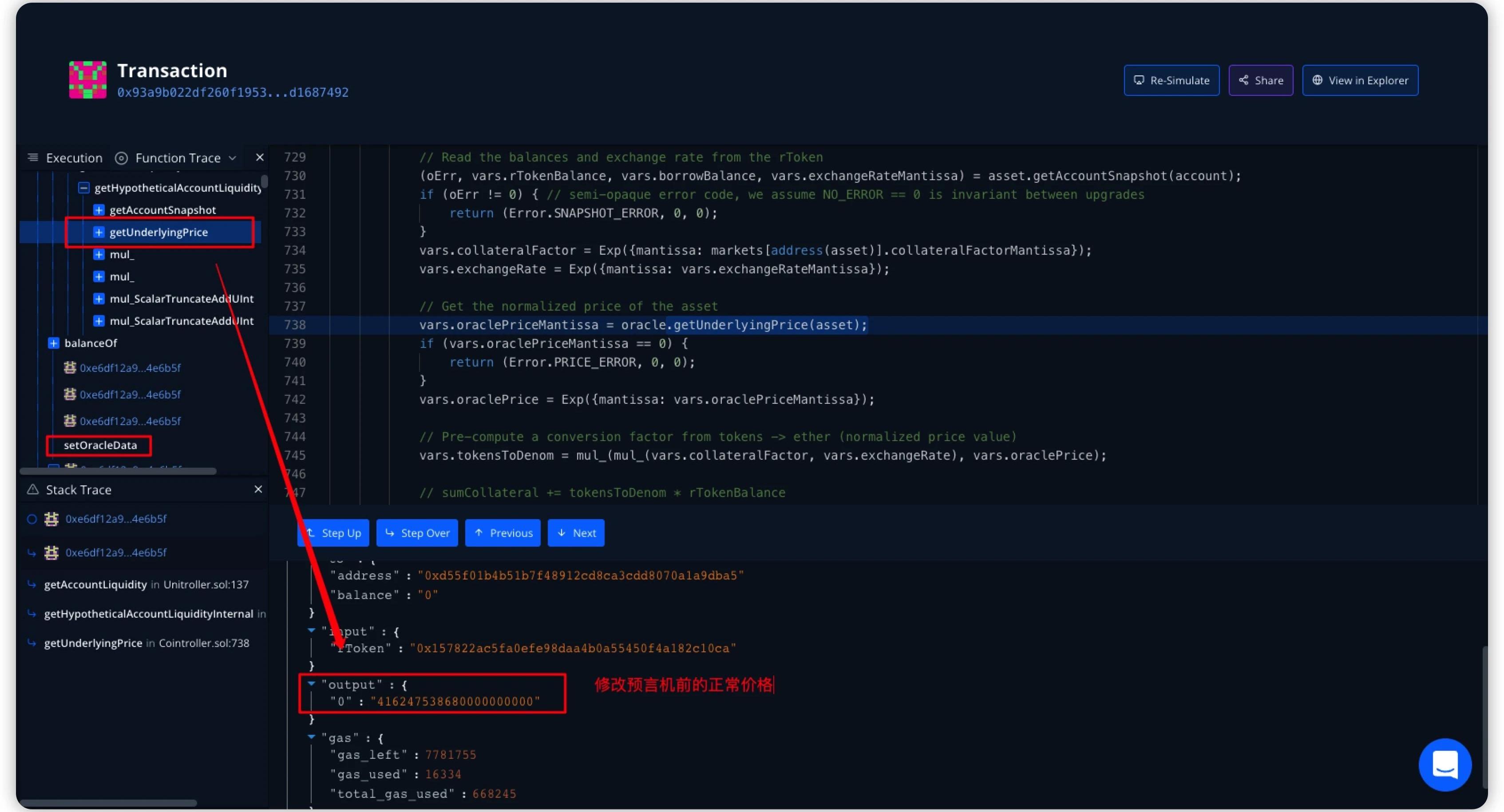

修改預言機前的正常價格為416247538680000000000。

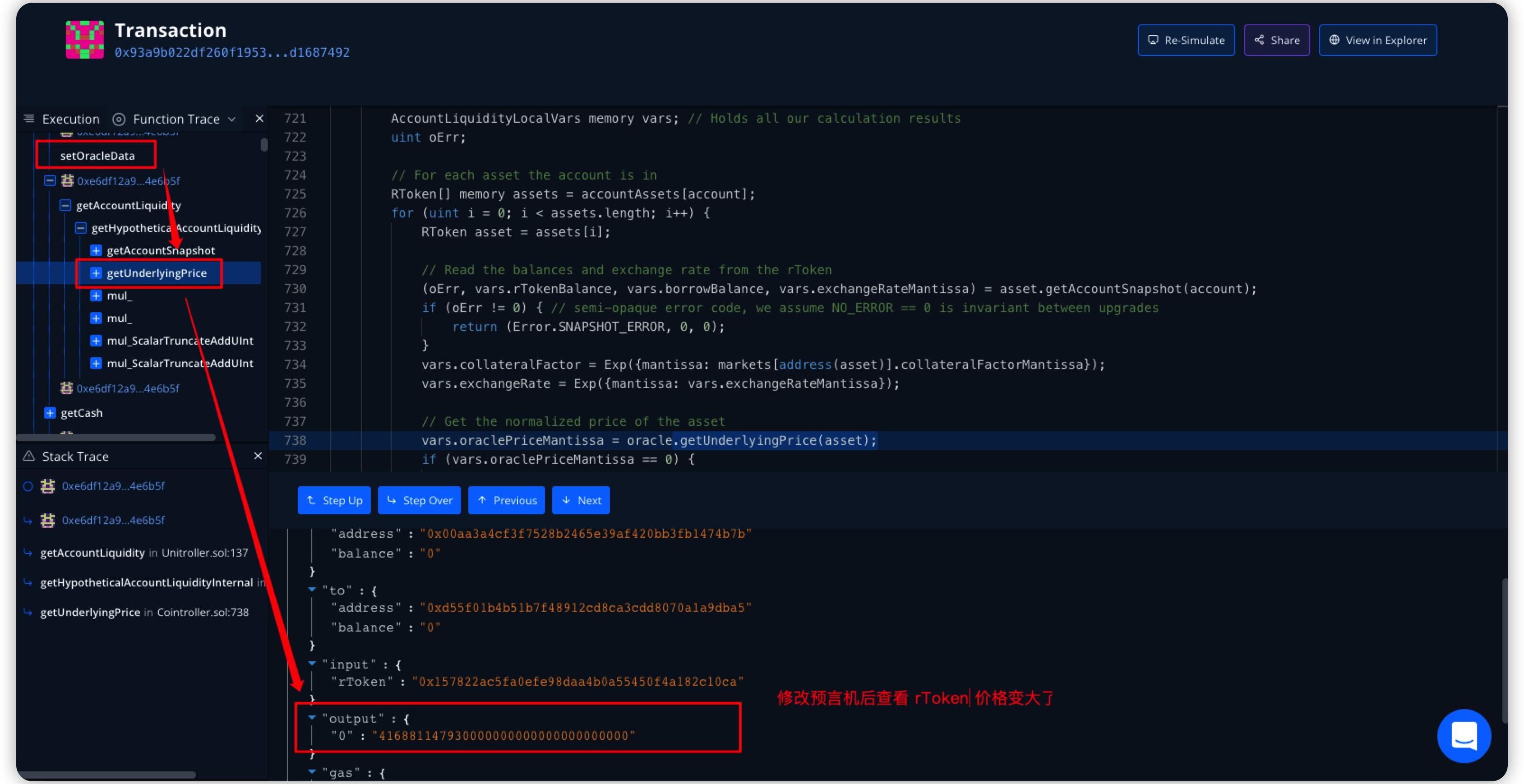

將rToken0x1578的預言機修改為惡意預言機0xa36f。

設置惡意預言機后將rToken價格提升到416881147930000000000000000000000。

后續處理

攻擊者將盜取的BNB分批次轉入TornadoCash中。

RikkeiFinance官方稱將全額補償漏洞利用攻擊中受影響的所有用戶。

總結

由于合約沒有對setOracleData函數的可見性進行限制,導致了攻擊者可以任意修改預言機地址,從而獲取了從合約中代幣,所以我們在寫合約時一定要嚴格限制函數的可見性。

0x01:前言 風投DAO組織BuildFinance在社交媒體發文表示,該項目遭遇惡意治理攻擊,攻擊者惡意鑄造了110萬枚BUILD并拋售套利.

1900/1/1 0:00:00介紹 互聯網的創建沒有為人們提供本地身份驗證層。由此,數字身份問題被納入網站和應用程序范疇。這種方法可能適用于互聯網的早期階段,但現在線上有數十億人,但缺點正變得越來越明顯.

1900/1/1 0:00:00喜歡波場TRON嗎?現在就給你一個加入波場生態的機會。隨著波場TRON業務發展的不斷擴大,團隊成員的不斷擴充,波場TRON正式向你發出邀請.

1900/1/1 0:00:00據最新消息,波場去中心化算法穩定幣USDD已正式上線。 基于波場鏈發行的ETH已被12家數字資產交易平臺和存儲服務商支持:據最新消息顯示,基于波場鏈發行的ETH(TRC20-ETH)上線以來受到.

1900/1/1 0:00:00據官方消息,PoloniexExchange已成為波場聯合儲備的第三個成員和白名單機構,獲得鑄造USDD的權利.

1900/1/1 0:00:00波卡一周觀察,是我們針對波卡整個生態在上一周所發生的事情的一個梳理,同時也會以白話的形式分享一些我們對這些事件的觀察。本文旨在提供信息和觀點,不為任何項目作背書.

1900/1/1 0:00:00