BTC/HKD+0.17%

BTC/HKD+0.17% ETH/HKD-0.25%

ETH/HKD-0.25% LTC/HKD+0.17%

LTC/HKD+0.17% ADA/HKD-1.86%

ADA/HKD-1.86% SOL/HKD+1.48%

SOL/HKD+1.48% XRP/HKD-1.32%

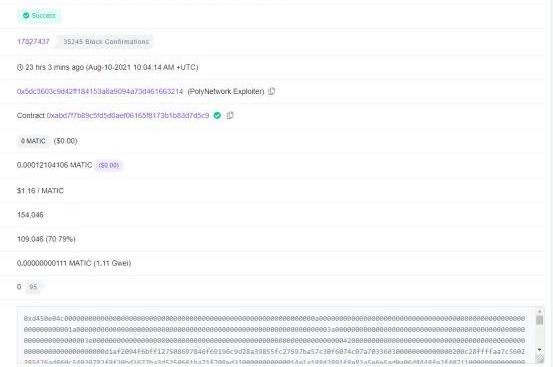

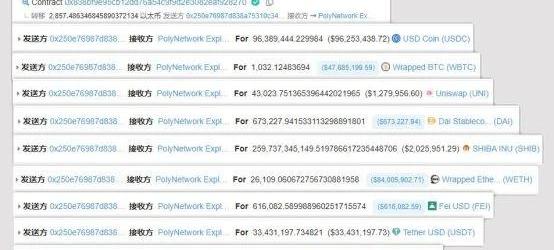

XRP/HKD-1.32%之前的明星爆火項目O3想必大家還有印象,不過在一天前崩盤了,O3Swap的池子被盜,因為O3的資金放在poly里,所以poly被黑導致了O3覆滅;8月10日晚,跨鏈協議PolyNetwork遭受攻擊,Ethereum、BinanceChain、Polygon3條鏈上近6億美元資金被盜。因為兩家被攻擊的平臺背后是同一家技術團隊,且有NEO背書,被盜原因是項目方在合約里給自己留有超級權限,黑客利用這個超級權限的后門將池子里的幣全部都轉走。LBank藍貝殼學院這里科普一下,PolyNetwork被曾被認為是當前市場上可落地性最佳的跨鏈互操作性協議,真正做到異構跨鏈。目前,已經支持的異構跨鏈協議包括:Bitcoin、Ethereum、NEO、Ontology、Elornd、Ziliqa、幣安智能鏈、Switcheo、火幣生態鏈等。回顧事件:攻擊最早發生于8月10日17:55,黑客在以太坊陸續從PolyNetwork智能合約轉移了9638萬個USDC、1032個WBTC等資產,總價值超過2.6億美元;18:04起,黑客在Polygon從該項目智能合約轉移了8508萬USDC;18:08起,黑客在BSC從該項目智能合約轉移了8760萬個USDC、26629個ETH等資產。

慢霧:Nomad事件中仍有超過9500萬美元被盜資金留在3個地址中:8月2日消息,慢霧監測顯示,Nomad攻擊事件中仍有超過9500萬美元的被盜資金留在3個地址中。其中0xB5C55f76f90Cc528B2609109Ca14d8d84593590E中仍有1084枚ETH、120萬枚DAI、103枚WBTC等約800萬美元的加密資產,該地址也負責將1萬枚WETH轉移到另一地址以及將其他USDC轉移;第二個地址0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3目前仍有1.28萬枚ETH、1.02萬枚WETH、80萬DAI等約4700萬美元的加密資產;第三個地址0xBF293D5138a2a1BA407B43672643434C43827179在收到3866.6萬USDC后兌換為了DAI,目前有約3970萬美元的加密資產。

目前慢霧經過梳理后,無法將地址3與其他兩個地址連接起來,但這些攻擊具有相同的模式。[2022/8/2 2:53:04]

數據:二季度Web3行業共發生48起重大安全事件,被盜資金總額超7億美元:7月15日消息,BEOSIN Blockchain Security與Footprint Analytics聯合發布的2022年二季度Web3安全報告指出,二季度Web3行業共發生48起重大安全事件,被盜資金總額為7.1834億美元。

報告指出,二季度以太坊鏈上項目因安全事件損失最大,占被盜資金總額的53%。BNB鏈上項目被攻擊次數最多,共發生26起安全事件。[2022/7/15 2:15:58]

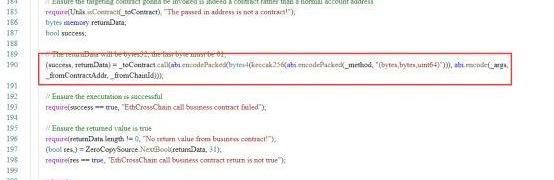

這是整個加密歷史上涉案金額最大的黑客事件,超過了鼎鼎大名的Mt.Gox事件,以及2018年的Coincheck大案。關于本次事件發生的具體原因,行業安全機構技術團隊一直在進行實時監控,追蹤漏洞原理和技術細節。經過分析,攻擊者是利用了EthCrossChainManager合約中存在的邏輯缺陷,通過該合約調用EthCrossChainData合約中putCurEpochConPubKeyBytes函數更改Keeper為自有地址,然后使用該地址對提取代幣的交易進行簽名,從而將LockProxy合約中的大量代幣套取出來。黑客是怎么得手的?攻擊者地址:BSC:0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71ETH:0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963Polygon:被攻擊的合約:BSC:A:0x7ceA671DABFBa880aF6723bDdd6B9f4caA15C87BB:0x2f7ac9436ba4B548f9582af91CA1Ef02cd2F1f03ETH:C:0x838bf9E95CB12Dd76a54C9f9D2E3082EAF928270D:0x250e76987d838a75310c34bf422ea9f1AC4Cc906Polygon:E:0xABD7f7B89c5fD5D0AEf06165f8173b1b83d7D5c9F:攻擊交易:BSC:0x3eba3f1fb50c4cbe76e7cc4dcc14ac7544762a0e785cf22034f175f67c8d3be90x50105b6d07b4d738cd11b4b8ae16943bed09c7ce724dc8b171c74155dd496c250xd65025a2dd953f529815bd3c669ada635c6001b3cc50e042f9477c7db077b4c90xea37b320843f75a8a849fdf13cd357cb64761a848d48a516c3cac5bbd6caaad5ETH:0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581Polygon:0x1d260d040f67eb2f3e474418bf85cc50b70101ca2473109fa1bf1e54525a3e010xfbe66beaadf82cc51a8739f387415da1f638d0654a28a1532c6333feb2857790在BSC上,攻擊者首先通過傳遞精心構造的數據調用EthCrossChainManager合約中的verifyHeaderAndExecuteTx函數。由于verifyHeaderAndExecuteTx函數調用了內部函數_executeCrossChainTx,并且在該內部函數中使用用了call調用,攻擊者通過精心構造的數據控制了call調用的參數_method,成功的以EthCrossChainManager合約的身份調用了EthCrossChainData合約中putCurEpochConPubKeyBytes函數更改Keeper為自有地址。這一步操作是為了后續能夠獲得有效Keeper簽名后的交易,然后提取合約中的代幣。

聲音 | 分析師Larry Cermak:目前加密交易所總被盜金額已達13.5億美元:The Block分析師Larry Cermak近期發推對幣安被盜事件發表以下看法: 1. 4100萬美元對于幣安來說不是什么大事,他們47天就能賺回來; 2.這是歷史上第六大交易所被盜事件,目前交易所總被盜金額已達13.5億美元; 重組(reorg)是個愚蠢的想法,因為它并不奏效。[2019/5/11]

上述調用攻擊者構建的_method實際上并不是putCurEpochConPubKeyBytes,這是因為call調用中只有函數名是用戶可控的,參數為固定的數量和類型。攻擊者通過構造與putCurEpochConPubKeyBytes具有相同函數簽名的f1121318093函數實現了對EthCrossChainData合約中putCurEpochConPubKeyBytes函數的調用。完成修改Keeper之后,攻擊者便可以對任意交易進行簽名。攻擊者通過多筆有效Keeper簽名后的交易將B合約中ETH、BTCB、BUSD以及USDC代幣全部取出。由于ETH和Polygon與BSC上具有相同的代碼和Keeper,攻擊者在完成BSC上的攻擊之后,將之前構造的數據在ETH和Polygon上進行重放,將ETH和Polygon上Keeper也修改為了自有地址。

公告 | 韓國Bithumb:數字貨幣被盜是內部人員作案:剛剛韓國交易所Bithumb發布公告稱,昨晚21點15分左右,我們發現交易所內的數字貨幣出現異常交易,隨后暫停了存取服務。初步判斷,這是一起涉及內部人員的事故,尚未發現有外部入侵。目前正在和韓國信息安全局及網絡警察合作進行調查。同時,也正在和各大交易所、基金會合作,并希望盡可能挽回損失。但Bithumb在公告中沒有公布具體的損失情況。今早,有消息傳除Bithumb被盜近9000萬元的數字貨幣。[2019/3/30]

然后使用同樣的攻擊手法,取出了D合約中全部的ETH、USDC、WBTC、UNI、DAI、SHIB、WETH、FEI、USDT和renBTC以及F合約中全部的USDC。

聲音 | IOTA:大部分被盜代幣已經找到 盜竊為黑客個人所為:據路透社消息,IOTA基金會一名高層官員表示,從該公司投資者錢包中竊取的約1000萬歐元加密貨幣已被找到,但這些資金將被執法部門用來作為證據,以指證這起盜竊案的嫌疑人。而據此前消息,歐洲刑警組織宣布,英國一名36歲男子涉嫌在2018年1月從全球超過85名受害者的錢包中盜取價值約1000萬歐元(1134萬美元)的IOTA代幣,已被歐洲刑警組織和英國警察機構逮捕,并查獲一些電子設備。“據我們所知,這1000萬歐元中只有一小部分沒有找到,”IOTA聯合創始人兼董事會聯席主席Dominik Schiener接受路透社采訪時說。目前交易所已經封鎖了黑客的賬戶。Schiener稱他已經與該案件的執法部門合作了幾個月。Schiener還表示,他們起初認為這是一個有組織的團體所為,但現在看來,黑客行為是“有正常工作且受過良好教育”的個人所為。[2019/1/31]

攻擊者在Polygon歸還101萬USDC。Ps:現在一大堆人在打幣給黑客地址留言要幣因為聽說有人要了以后得到13.5個eth我們需要注意哪些事情?本次攻擊事件主要原因是合約權限管理邏輯存在問題,任意用戶都可以調用verifyHeaderAndExecuteTx函數進行交易的執行,并且在其內部進行call調用時,函數名可由用戶控制,惡意用戶可以通過精心構造數據異常調用部分函數。同時EthCrossChainManager合約具有修改Keeper的權限,正常情況下是通過changeBookKeeper函數進行修改,但在此次攻擊中攻擊者是通過精心構造的數據通過verifyHeaderAndExecuteTx函數中的call調用成功修改Keeper地址,而Keeper地址又可以對交易進行簽名,Defi誕生以來最大損失的攻擊事件因此產生。LBank藍貝殼學院在此提醒大家,開發者在使用call調用時,尤其需要注意參數為用戶可控的情況,一些特殊的合約以及函數需要對權限進行嚴格控制,避免被異常調用造成不可挽回的損失。

Tags:ETHPOLYPOLOLYeth錢包地址如何獲得wexpoly幣怎么樣polydoge幣未來潛力怎么樣polydoge幣銷毀機制

·比特幣是加密貨幣世界的市場基準。自去年5月19日COVID疫情驅動的崩潰以來,加密貨幣市場出現了最嚴重的跌幅。BTC單日暴跌33%,一度跌至29,000美元的低點.

1900/1/1 0:00:00去年這個時候,很多人第一次知道了Uniswap,原因很簡單,有利可圖。不少人今天買入一個名不見經傳的Token,第二天便以10倍、20倍的價格賣出,有些拿的長久的一些,一兩個月百倍的神話比比皆是.

1900/1/1 0:00:008月19日,總部位于日本的加密貨幣交易所Liquid熱錢包遭攻擊后,艾貝鏈動針對當前機構級熱錢包的幾種方案存在的安全風險做了分析.

1900/1/1 0:00:00位于東歐的地址對非法地址的暴露率僅次于非洲,位居世界第二。還請記住,東歐的整體加密貨幣經濟規模遠大于非洲以及拉丁美洲,拉丁美洲是非法活動總體風險排名第三的地區.

1900/1/1 0:00:00“預料之中,市場的行情曲線已經從崩塌開始再次崛起。”Ariel看著眼前的電腦屏幕,用堅定且輕柔的聲音說道…8月23日,隨著比特幣重新突破50000美元關口,整個加密貨幣市場皆為之振奮,與此同時,

1900/1/1 0:00:00NFT是一個新興的令人興奮的市場,去中心化自治組織DAO同樣非常年輕,二者的結合NFT+DAO是一個新鮮且涵蓋非常廣泛的賽道.

1900/1/1 0:00:00