BTC/HKD-0.76%

BTC/HKD-0.76% ETH/HKD-1.32%

ETH/HKD-1.32% LTC/HKD-0.91%

LTC/HKD-0.91% ADA/HKD-1.63%

ADA/HKD-1.63% SOL/HKD-1.75%

SOL/HKD-1.75% XRP/HKD-2.36%

XRP/HKD-2.36%2022年03月03日,據慢霧區消息,TreasureDAO的NFT交易市場被曝出嚴重漏洞,TreasureDAO是一個基于Arbitrum上的NFT項目。目前項目團隊正在修復漏洞并承諾會對受影響的用戶提供解決方案。慢霧安全團隊第一時間介入分析,并將結果分享如下:相關信息

合約地址TreasureMarketplaceBuyer:0x812cda2181ed7c45a35a691e0c85e231d218e273TreasureMarketplace:0x2e3b85f85628301a0bce300dee3a6b04195a15ee漏洞細節分析

慢霧:GenomesDAO被黑簡析:據慢霧區hacktivist消息,MATIC上@GenomesDAO項目遭受黑客攻擊,導致其LPSTAKING合約中資金被非預期的取出。慢霧安全團隊進行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合約的initialized函數公開可調用且無權限與不可能重復初始化限制,攻擊者利用initialized函數將合約的stakingToken設置為攻擊者創建的虛假LP代幣。

2.隨后攻擊者通過stake函數進行虛假LP代幣的抵押操作,以獲得大量的LPSTAKING抵押憑證。

3.獲得憑證后再次通過initialized函數將合約的stakingToken設置為原先真是的LP代幣,隨后通過withdraw函數銷毀LPSTAKING憑證獲取合約中真實的LP抵押物。

4.最后將LP發送至DEX中移除流動性獲利。

本次事件是因為GenomesDAO的LPSTAKING合約可被任意重復初始化設置關鍵參數而導致合約中的抵押物被惡意耗盡。[2022/8/7 12:07:06]

1.用戶通過TreasureMarketplaceBuyer合約中的buyItem函數去購買NFT,該函數會先計算總共需要購買的價格并把支付所需的Token打入合約中,接著調用TreasureMarketplace合約中的buyItem從市場購買NFT到TreasureMarketplaceBuyer合約,接著在從TreasureMarketplaceBuyer合約中把NFT轉給用戶。

慢霧:2021年上半年共發生78起區塊鏈安全事件,總損失金額超17億美元:據慢霧區塊鏈被黑事件檔案庫統計,2021年上半年,整個區塊鏈生態共發生78起較為著名的安全事件,涉及DeFi安全50起、錢包安全2起,公鏈安全3起,交易所安全6起,其他安全相關17起,其中以太坊上27起,幣安智能鏈(BSC)上22起,Polygon上2起,火幣生態鏈(HECO)、波卡生態、EOS上各1起,總損失金額超17億美元(按事件發生時幣價計算)。

經慢霧AML對涉事資金追蹤分析發現,約60%的資金被攻擊者轉入混幣平臺,約30%的資金被轉入交易所。慢霧安全團隊在此建議,用戶應增強安全意識,提高警惕,選擇經過安全審計的可靠項目參與;項目方應不斷提升自身的安全系數,通過專業安全審計機構的審計后才上線,避免損失;各交易所應加大反洗錢監管力度,進一步打擊利用加密資產交易的洗錢等違規行為。[2021/7/1 0:20:42]

聲音 | 慢霧:99%以上的勒索病使用BTC進行交易:據慢霧消息,勒索病已經成為全球最大的安全威脅之一,99%以上的勒索病使用BTC進行交易,到目前為止BTC的價格已經漲到了一萬多美元,最近一兩年針對企業的勒索病攻擊也越來越多,根據Malwarebytes統計的數據,全球TO B的勒索病攻擊,從2018年6月以來已經增加了363%,同時BTC的價格也直線上漲,黑客現在看準了數字貨幣市場,主要通過以下幾個方式對數字貨幣進行攻擊:

1.通過勒索病進行攻擊,直接勒索BTC。

2.通過惡意程序,盜取受害者數字貨幣錢包。

3.通過數字貨幣網站漏洞進行攻擊,盜取數字貨幣。[2019/8/25]

2.在TreasureMarketplace合約中:

聲音 | 慢霧:采用鏈上隨機數方案的 DApp 需緊急暫停:根據近期針對EOS DApp遭遇“交易排擠攻擊”的持續性威脅情報監測:EOS.WIN、FarmEOS、影骰、LuckBet、GameBet、Fishing、EOSDice、STACK DICE、ggeos等知名DAPP陸續被攻破,該攻擊團伙(floatingsnow等)的攻擊行為還在持續。在EOS主網從根本上解決這類缺陷之前,慢霧建議所有采用鏈上隨機數方案的DAPP緊急暫停并做好風控機制升級。為了安全起見,強烈建議所有競技類DAPP采用EOS官方很早就推薦的鏈下隨機種子的隨機數生成方案[2019/1/16]

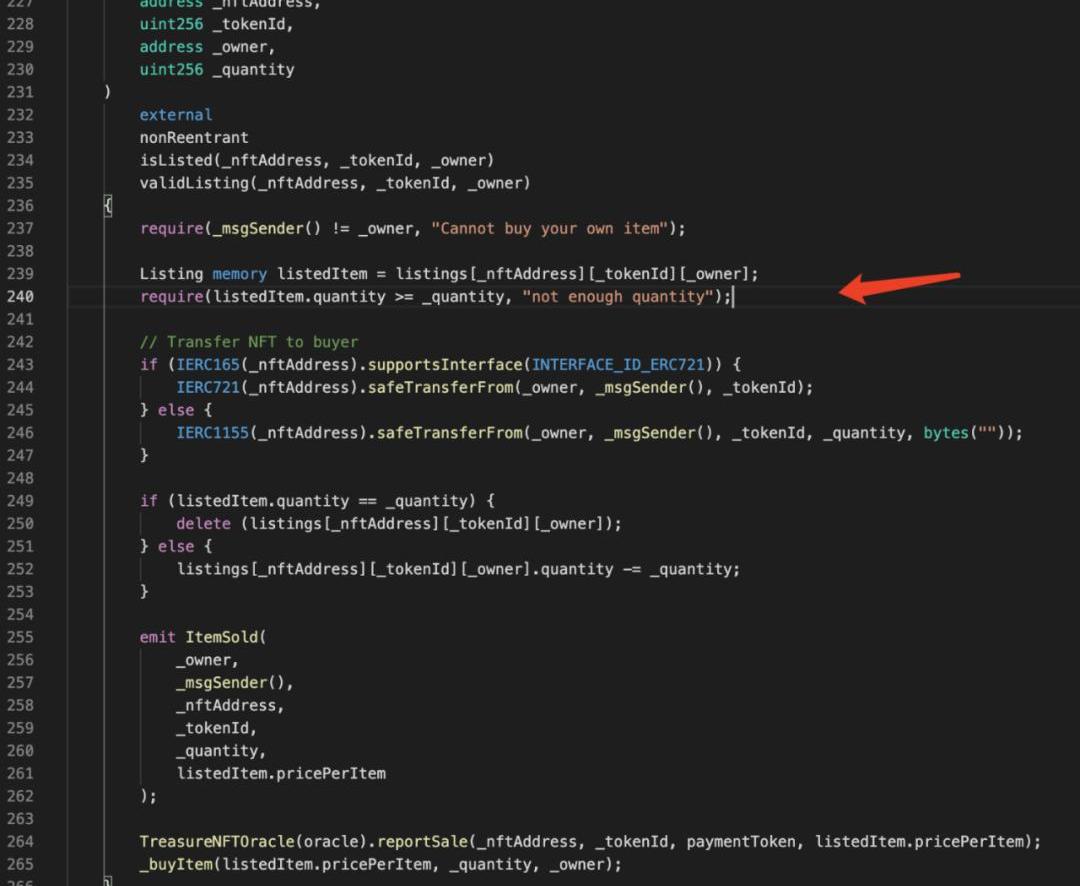

可以發現若傳入的_quantity參數為0,則可以直接通過require(listedItem.quantity>=_quantity,"notenoughquantity");檢查并進入下面的轉移NFT流程,而其中沒有再次對ERC-721標準的NFT轉移進行數量判斷,使得雖然傳入的_quantity參數雖然為0,但仍然可以轉移ERC-721標準的NFT。而計算購買NFT的價格的計算公式為totalPrice=_pricePerItem*_quantity,因此購買NFT的價格被計算為0,導致了在市場上的所有ERC-721標準的NFT均可被免費購買。攻擊交易分析

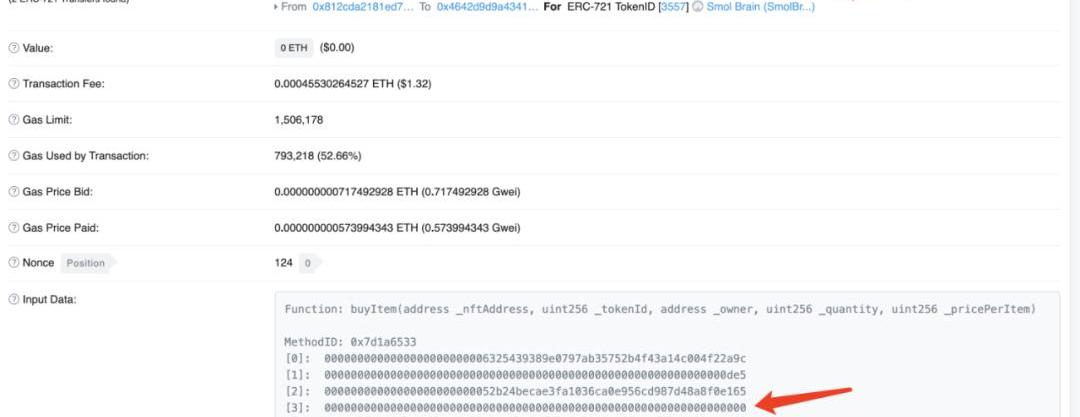

此處僅展示一個攻擊交易的細節,其余攻擊交易的手法都一致,不再贅述。攻擊交易:https://arbiscan.io/tx/0x82a5ff772c186fb3f62bf9a8461aeadd8ea0904025c3330a4d247822ff34bc02攻擊者:0x4642d9d9a434134cb005222ea1422e1820508d7b攻擊細節:

可以從下圖中看到,攻擊者調用了TreasureMarketplaceBuyer合約中的buyItem函數,并使傳入的_quantity參數為0。

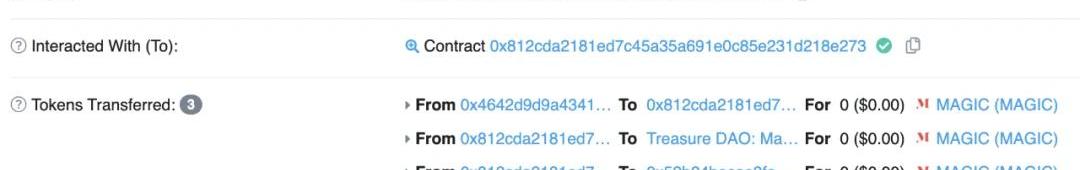

可以看到Token轉移均為0,攻擊者并沒有付出任何成本就成功購買了tokenID為3557的NFT,整個攻擊流程與上面的漏洞細節分析中所講的一致。總結

本次漏洞的核心在于進行ERC-721標準的NFT轉移前,缺少了對于傳入的_quantity參數不為0的判斷,導致了ERC-721標準的NFT可以直接被轉移且計算價格時購買NFT所需費用被計算成0。針對此類漏洞,慢霧安全團隊建議在進行ERC-721標準的NFT轉移前,需對傳入的數量做好判斷,避免再次出現此類問題。

作者:StevenEhrlich,福布斯編譯:谷昱,鏈捕手在一月份寒冷多風的一天,OlafCarlson-Wee在他位于曼哈頓價值1000萬美元的Soho閣樓上接受了長時間的Zoom通話.

1900/1/1 0:00:00Crypto世界似乎充滿了炒作和投機。人們在互聯網上出售NFT圖片賺到改變人生的大筆錢,這很好(也完全瘋狂),但這一切的意義是什么呢?加密貨幣有什么有形價值?支持Crypto的一個響亮的說法是,

1900/1/1 0:00:00律動注:本文為全球頂級交易機構CitadelSecurities11.5億美元融資背后故事系列第一部,獲得了紅杉資本和加密貨幣投資公司Paradigm投資后,Citadel一舉拿下千億估值.

1900/1/1 0:00:00「每周編輯精選」是Odaily星球日報的一檔“功能性”欄目。星球日報在每周覆蓋大量即時資訊的基礎上,也會發布許多優質的深度分析內容,但它們也許會藏在信息流和熱點新聞中,與你擦肩而過.

1900/1/1 0:00:00眼看耐克和阿迪在NFT世界里玩得風生水起,彪馬終于坐不住了。近日,國際第三大運動品牌、德國上市公司彪馬在推特上把“名字”改了,從此前的PUMA改為“PUMA.eth”.

1900/1/1 0:00:00本文來自老雅痞。 UltimateNFTRedFlagChecklist.圖源:DippudoNFT安全檢查清單無論你是NFT領域的新手還是經驗豐富的老手,一個用于過濾優秀NFT的框架都是任何投.

1900/1/1 0:00:00