BTC/HKD+1.42%

BTC/HKD+1.42% ETH/HKD+0.65%

ETH/HKD+0.65% LTC/HKD-0.16%

LTC/HKD-0.16% ADA/HKD+2.07%

ADA/HKD+2.07% SOL/HKD+2.88%

SOL/HKD+2.88% XRP/HKD+2.17%

XRP/HKD+2.17%

北京時間今天上午,BNBChian跨鏈橋BSCTokenHub遭遇攻擊。黑客利用跨鏈橋漏洞分兩次共獲取200萬枚BNB,價值約5.66億美元。和BNB鏈之間的跨鏈橋。)消息一出,BNB價格在2小時內一度下跌近5%,跌至278.7美元低點,現報價284美元,24小時跌幅4.24%。根據BNBChain的說法,從BSC提取的資金的初步估計在1億美元至1.1億美元之間。并且,Tether也在第一時間將黑客地址列入黑名單。“感謝社區和我們的內部和外部安全合作伙伴,估計700萬美元已經被凍結。”Binance創始人CZ在社交媒體上發文表示,目前幣安已要求所有驗證者暫停BSC網絡,用戶的資金是安全的,對于給用戶帶來的不便深表歉意,并將相應地提供進一步的更新。針對具體的攻擊方式,Paradigm研究員samczsun在社交媒體上發文表示,鏈上數據及相關代碼顯示,BSC跨鏈橋的驗證方式存在BUG,該BUG可能允許攻擊者偽造任意消息;本次攻擊中,攻擊者偽造信息通過了BSC跨鏈橋的驗證,使跨鏈橋向攻擊者地址發送了200萬枚BNB。samczsun分析文章如下:

BitDNS入選火種源計劃,將為BitCherry生態應用提供域名解析服務:據官方消息,2021年4月14日,BitDNS成為首批加入BitCherry分布式商業生態的合作伙伴。BitDNS將為BitCherry鏈上應用提供分布式域名解析服務,實現一鍵去中心化,幫助企業和個人用戶更加便捷、安全的參與數字資產交易,管理鏈上價值數據信息。BitCherry將攜手BitDNS打造去中心化的網絡生態系統,建立安全便捷的鏈上分布式商業生態體系。[2021/4/14 20:18:34]

五小時前,攻擊者從BinanceBridge竊取了200萬BNB。此后我一直在與多方密切合作致力于揭示這一切如何發生的。

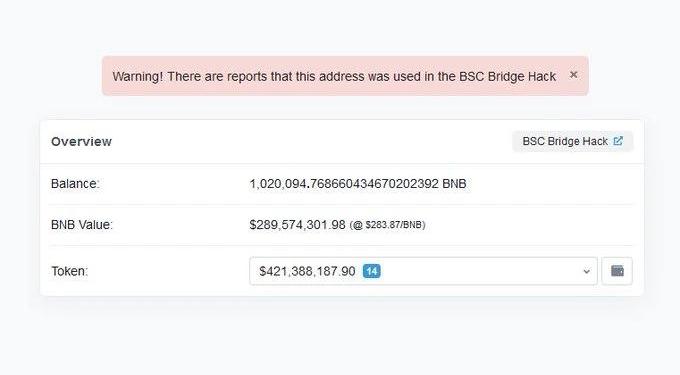

事情的起因是@zachxbt突然把攻擊者的地址發給了我。當我點擊進去的時候,我看到了一個價值數億美元的賬戶;要么是有項目rug跑路,要么就是正在進行大規模的黑客攻擊。

浪潮集團王偉兵:標識解析、標識密碼、區塊鏈是構建工業區塊鏈三個技術要素:金色財經現場報道,12月5日,2020世界區塊鏈大會于武漢舉辦,會上浪潮集團區塊鏈技術研究院首席架構師王偉兵演講表示,消費互聯網是實現人和人的連接的,工業互聯網從技術上看更偏重物,工業互聯網數量多,管理難度大,面向物的標識解析和密碼學適合應用。標識解析的本質是提供名稱映射的分布式數據庫,構建工業區塊鏈的三個技術要素是標識解析、標識密碼、區塊鏈。標識解析需要目錄服務、數據共享,標識密碼主要做設備身份認證、設備寫入鏈,區塊鏈則增強安全,完成可信交易。[2020/12/5 14:06:24]

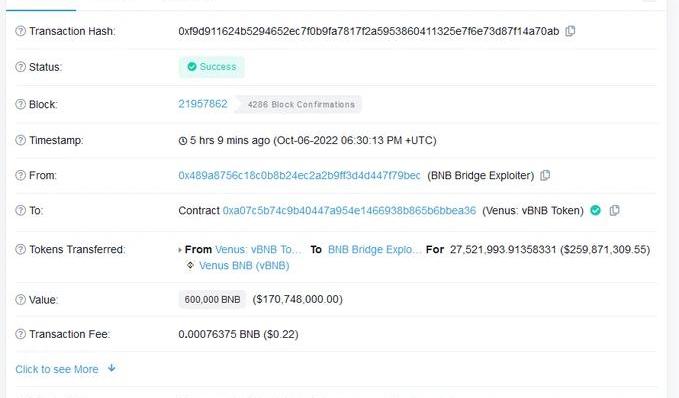

一開始,我以為@VenusProtocol又被黑了。然而,很快我就確定了攻擊者“真的”向Venus存入了超過2億美元。這時我就需要弄清楚這些資金的來源。

聲音 | 魯春叢:推動區塊鏈的創新技術在標識解析中深度應用:據中國信通院官網,8月15日,在中國工業互聯網標識大會上,工業和信息化部信息通信管理局副局長魯春叢演講表示,大力推進標識解析技術,標準研制,搭建規模性基礎技術創新以實驗的環境,聯合產學研用各方面力量,促進新型標識體系的研制,推動區塊鏈的創新技術在標識解析中深度應用。據介紹,標識解析體系是工業互聯網的核心基礎設施,是新一代互聯網的“中樞神經”。[2019/8/18]

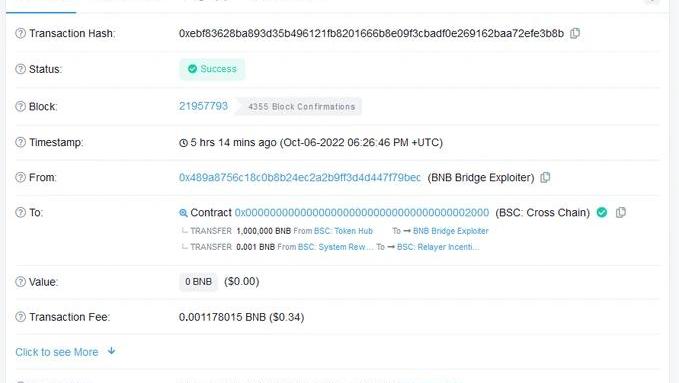

答案是,攻擊者以某種方式說服了幣安跨鏈橋,直接給他們發送了1,000,000BNB,而且是兩次。

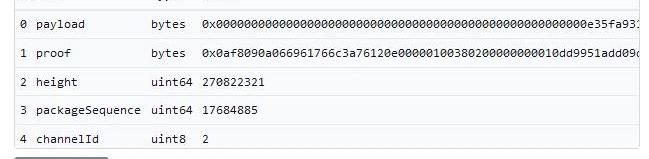

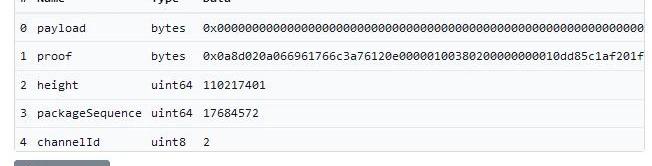

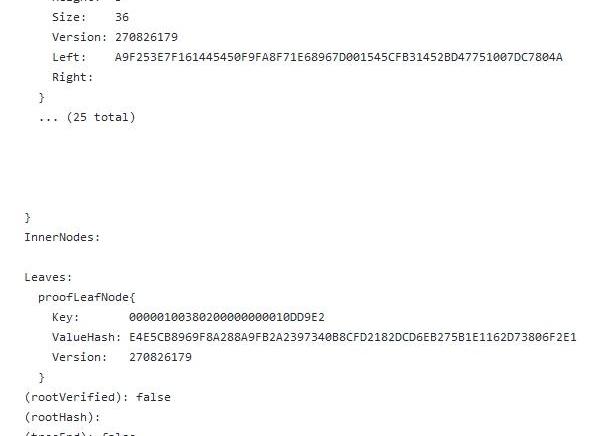

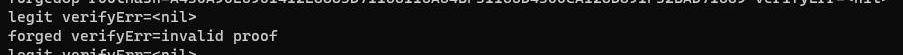

要么幣安推出Web3有史以來最大的“禮包”,要么攻擊者發現了一個嚴重的漏洞。我首先將攻擊者的交易與合法提款進行比較。我注意到的第一件事是攻擊者使用的高度始終相同——110217401,而合法提款使用的高度要大得多,例如270822321。

動態 | 基于共治鏈的共治根域名解析架構發布:據光明網消息,在日前由國家互聯網信息辦公室指導、中國互聯網絡信息中心(CNNIC)主辦的中國互聯網基礎資源大會上,中國互聯網絡信息中心主任曾宇發布了基于共治鏈的共治根域名解析架構。中國互聯網絡信息中心(CNNIC)作為我國國家頂級域名注冊管理機構,負責國家網絡基礎資源的運行管理和服務,從2016年開始,開展區塊鏈技術在域名領域應用的研究,驗證了運用區塊鏈技術進行域名數據管理的可行性。在此基礎上,聯合多家單位設計了基于共治鏈的共治根新型域名解析系統架構。[2019/7/3]

我還注意到攻擊者的證明明顯短于合法提款的證明。這兩個事實使我確信,攻擊者已經找到了一種方法來偽造該特定區塊的證明。現在,我必須弄清楚這些證明是如何工作的。

動態 | EOSCanada 解析 B1 源代碼解釋相關期權兌現計劃:據 IMEOS 報道,EOSCanada 發布文章解析 B1 源代碼,以解釋相關期權兌現計劃。文中經過源代碼分析得出結論,截至2019年1月1日,Block.one 可以贖回共計5879120個代幣。分析結果認為,如果 Block.one 想要以小于其全部權重的票數進行投票,則他們必須贖回當前最大數量的代幣。然后,他們必須將這些代幣轉移到一個單獨的帳戶,抵押,然后投票。截至撰寫該文時(2019年3月中旬),這筆金額約為785萬美元。因此,雖然 Block.one 以外的任何人都不知道他們投票的想法或他們想要用他們的代幣做什么,但我們現在都能理解實際存在的限制。[2019/3/21]

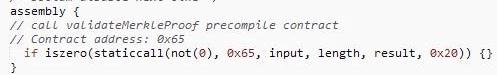

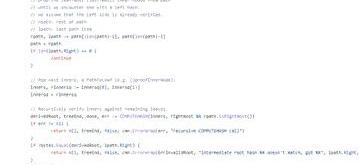

在Binance上,有一個特殊的預編譯合約用于驗證IAVL樹。如果您對IAVL樹一無所知,也不要擔心,因為有95%的內容我都不懂。幸運的是,你和我所需要的只是剩下的5%。

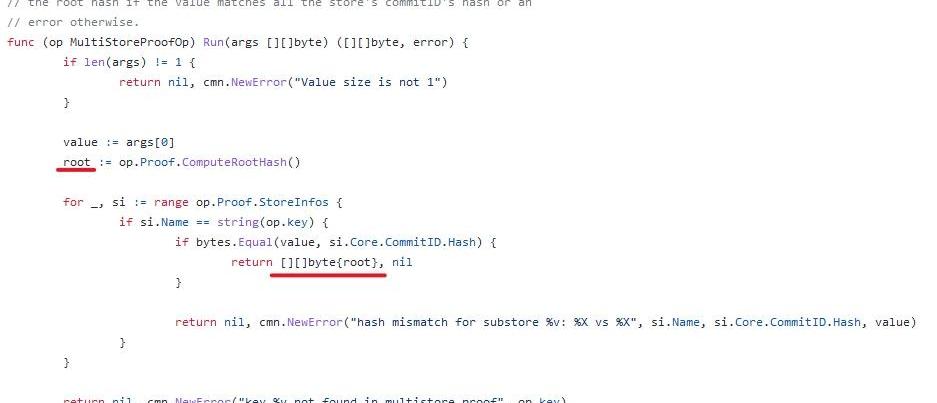

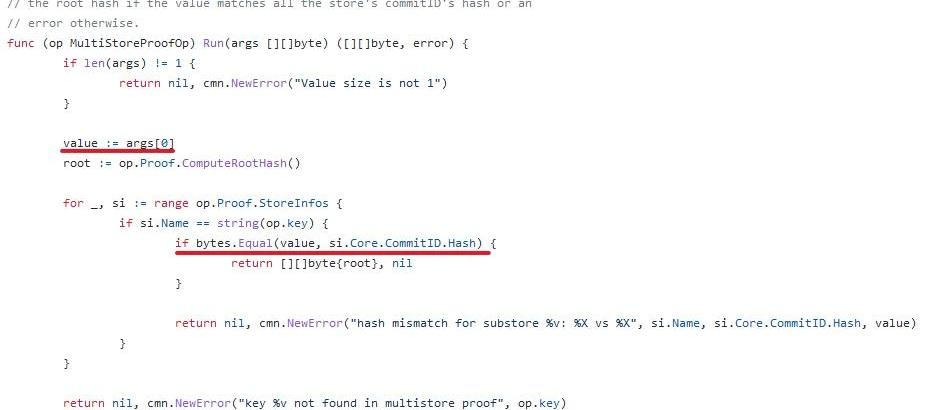

基本上,當你驗證一個IAVL樹時,你指定了一個“操作”列表。幣安跨鏈橋通常需要兩個操作:“iavl:v”操作和“multistore”操作。以下是它們的實現:https://github.com/bnb-chain/bsc/blob/46d185b4cfed54436f526b24c47b15ed58a5e1bb/core/vm/lightclient/multistoreproof.go#L106-L125為了偽造證明,我們需要兩個操作都成功,并且我們需要最后一個操作返回一個固定值。通過查看implementation,我們可以發現,操縱根哈希是不可能的,或者至少非常困難。這意味著我們需要我們的輸入值等于其中一個提交id。

“multistore”操作的輸入值是“iavl:v”操作的輸出值。這意味著我們想以某種方式控制這里的根變量,同時仍然通過值驗證。

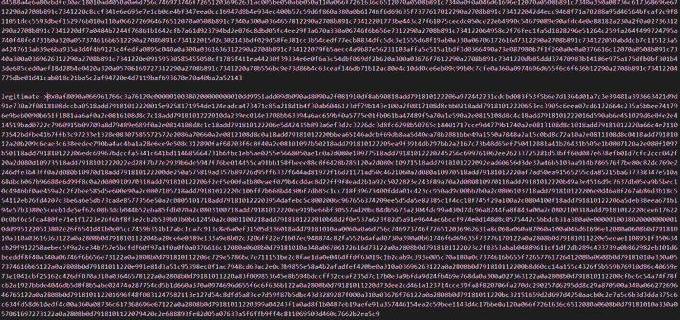

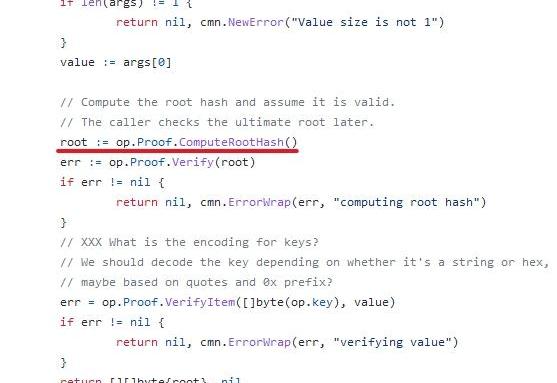

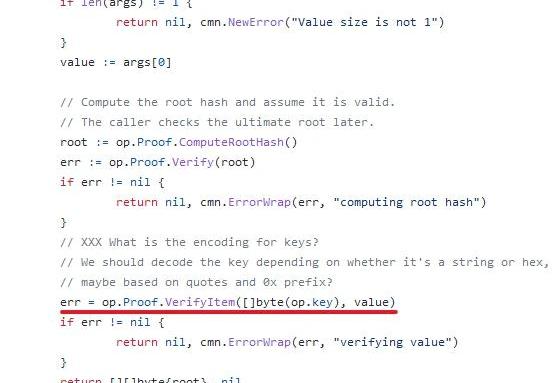

那么如何計算根哈希?它發生在一個名為COMPUTEHASH的函數中。在非常高的層次上,它遞歸地遍歷每條路徑和葉節點并進行大量的哈希運算。https://github.com/cosmos/iavl/blob/de0740903a67b624d887f9055d4c60175dcfa758/proof_range.go#L237-L290實際上實現細節并不重要,重要的是,由于哈希函數的工作方式,我們基本上可以肯定地說,任何(path,nleaf)對都會產生唯一的哈希。如果我們想偽造證據,這些就得保持不變。查看證明在合法交易中的布局方式,我們看到它的路徑很長,沒有內部節點,只有一個葉節點,這個葉節點包含我們惡意載荷的哈希值!如果我們不能修改這個葉節點,那么我們需要添加一個新的葉節點。

當然,如果我們添加一個新的葉節點,我們還需要添加一個新的內部節點來匹配。

現在我們只需要面對最后一個障礙。我們如何真正讓COMPUTEHASH返回我們想要的根哈希?好吧,請注意,最終我們將需要一個包含非零右哈希的路徑。當我們找到一個匹配時,我們斷言它與中間根哈希匹配。

讓我們稍微檢測一下代碼,這樣我們就可以弄清楚我們需要什么哈希,然后剩下的就是把它們放在一起,我們將采用合法證明并對其進行修改,以便:1)我們為偽造的有效負載添加一個新葉節點;2)我們添加一個空白內部節點以滿足證明者;3)我們調整我們的葉節點以使用正確的根哈希提前退出https://gist.github.com/samczsun/8635f49fac0ec66a5a61080835cae3db…

值得注意的是,這不是攻擊者使用的確切方法。他們的證明路徑要短得多,我不確定他們究竟是如何生成的。但是,漏洞利用的其余部分是相同的,我相信展示了如何從頭開始構建它是有價值的。總之,幣安跨鏈橋驗證證明的方式存在一個錯誤,該錯誤可能允許攻擊者偽造任意消息。幸運的是,這里的攻擊者只偽造了兩條消息,但損害可能要嚴重得多。

ChickenBonds是去中心化借貸協議LiquityProtocol推出的,為其引導流動性的DeFi機制.

1900/1/1 0:00:00簡介 XENCrypto恐怕是上周討論度最高的項目了,當全網都在熱議到「XEN的鑄造導致以太坊過Gas暴漲時」,作為營銷人,我們更關心的是XEN是怎么火起來的.

1900/1/1 0:00:00以太坊開發者大會Devcon6將于2022年10月11日至14日在哥倫比亞首都波哥大舉行。本次會議由以太坊基金會主辦,旨在通過為web3社區提供教育,加深社區對去中心化系統的了解.

1900/1/1 0:00:00頭條 特斯拉因比特幣漲面價值變化記錄了1.7億美元的減值損失Odaily星球日報訊特斯拉表示,在截至9月30日的9個月期間,由于比特幣賬面價值的變化,特斯拉記錄了1.7億美元的減值損失.

1900/1/1 0:00:00盡管近一年整個市場處于熊市,但這也為各生態系統帶來了沉淀和發展的機會。在這一年中,圍繞Web3.0的建設從未停止,各個生態系統的基礎設施也在不斷迭代.

1900/1/1 0:00:00一、基本信息 2022年9月發生較典型安全事件約『125』起。本月攻擊形式呈現多元化,攻擊范圍包括錢包、MEV機器人、分叉重放、項目獎勵池等。由于以太坊合并導致部分項目發生重放攻擊.

1900/1/1 0:00:00