BTC/HKD-0.76%

BTC/HKD-0.76% ETH/HKD-2.71%

ETH/HKD-2.71% LTC/HKD-2.27%

LTC/HKD-2.27% ADA/HKD-1.65%

ADA/HKD-1.65% SOL/HKD-2.83%

SOL/HKD-2.83% XRP/HKD-3.44%

XRP/HKD-3.44%作者:路暢

來源:律動研究院

鏈上除了可以記錄交易,每筆交易更可附上自定義的文本。借助一最簡單又最基礎的功能,人們可以做很多有趣的事情。舉一個最簡單的例子——鏈上聊天。此前,律動曾撰文介紹過使用以太坊傳遞信息的情況,詳情可見《其實有很多人在用以太坊聊天》。

而由于以太坊自身網絡的特性,鏈上交易gas費用高昂。雖然有人在使用以太坊進行聊天,但這種使用方式難以普及。有多少用戶愿意為了發送一條消息而支付十美元呢?

通過區塊鏈聊天,這的確是一個有趣的想法,但在以太坊上似乎并不可行,但如果使用別的網絡呢?建立在Solana之上的Jabber就在嘗試實踐這個有趣的構想。

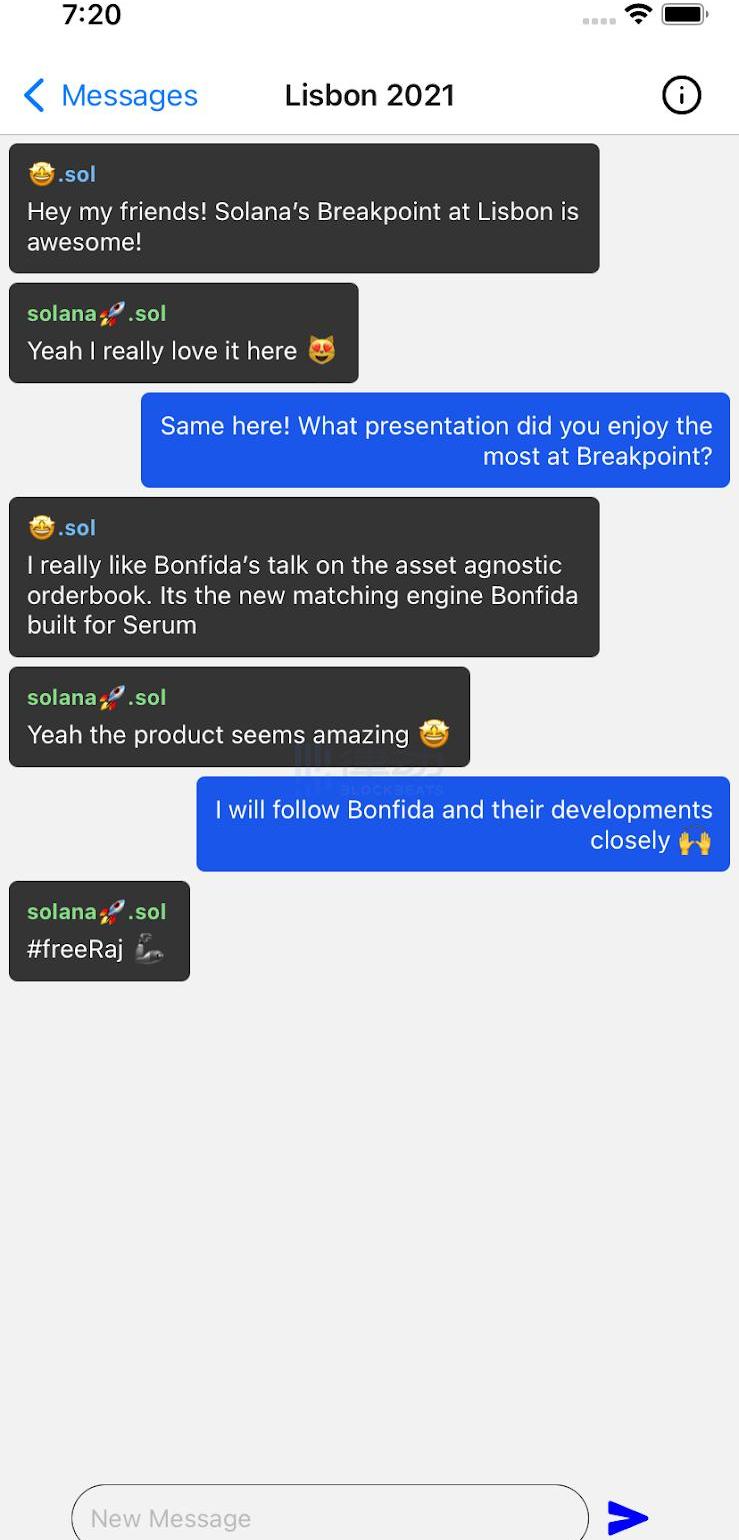

11月底,Jabber上線了app的測試版。Jabber是一款「Telegramlike」的聊天App,而它有趣之處在于,每一條消息,都是一筆在Solana鏈上發送的交易。受益于Solana的高性能和低成本,將消息作為交易發送,并不會讓用戶的成本高到難以承受。

安全團隊:Defrost Finance被攻擊事件簡析:金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示,Defrost Finance預言機被惡意修改,并且添加了假的抵押token清算當前用戶,損失超1300萬美元。攻擊者通過setOracleAddress函數修改了預言機的地址,隨后使用joinAndMint函數鑄造了100,000,000個H20代幣給0x6f31地址,最后調用liquidate函數通過虛假的價格預言機獲取了大量的USDT。后續攻擊者通過跨鏈的方式將被盜資金轉移到了以太坊的0x4e22上,目前有490萬美元的DAI在0x4e22地址上,有500萬美元的DAI在0xfe71地址上,剩余300萬美元的ETH被轉移到了0x3517地址上。[2022/12/25 22:06:35]

安全公司:AurumNodePool合約遭受漏洞攻擊簡析:金色財經報道,據區塊鏈安全審計公司Beosin EagleEye監測顯示,2022年11月23日,AurumNodePool合約遭受漏洞攻擊。

Beosin分析發現由于漏洞合約的changeRewardPerNode函數未進行驗證,導致攻擊者可以調用該函數進行任意值設置。

攻擊者首先調用changeRewardPerNode函數將每日獎勵值設置成一個極大數,接下來調用claimNodeReward函數提取節點獎勵,而節點獎勵的計算取決于攻擊者設置的rewardPerDay值,導致計算的節點獎勵非常高。而在這一筆交易之前,攻擊者便通過一筆交易(0xb3bc6ca257387eae1cea3b997eb489c1a9c208d09ec4d117198029277468e25d)向合約存入了1000AUR,創建了攻擊者的節點記錄,從而使得攻擊者能夠提取出該節點獎勵。最終攻擊者通過該漏洞獲得約50個BNB($14,538.04)。[2022/11/23 8:01:04]

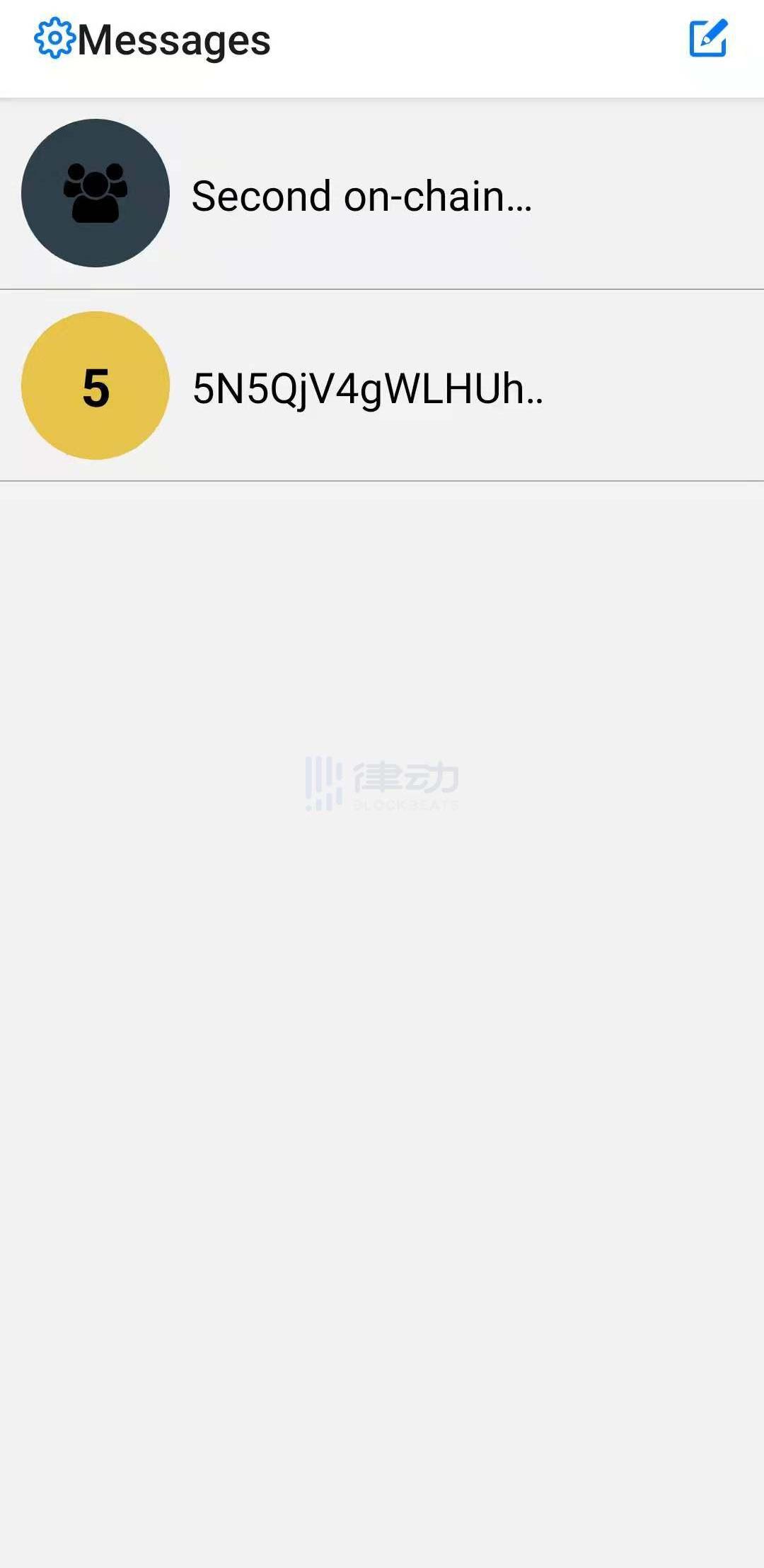

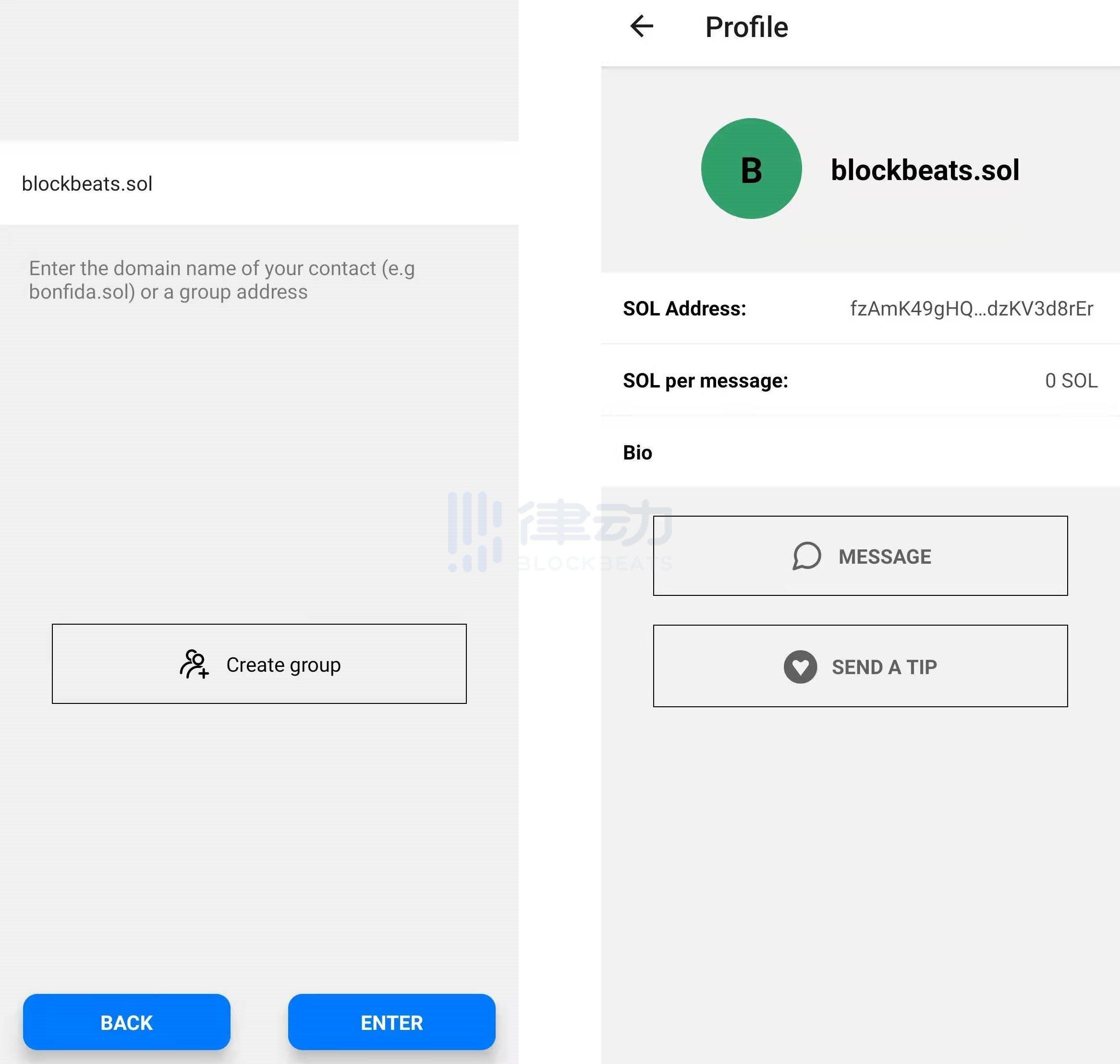

當我們進入主界面,一個簡潔的聊天列表呈現在眼前,基本操作邏輯與Telegram并無較大差異。用戶需點擊右上角的寫信按鈕,自行鍵入信息接收人的地址,就可以開始進入聊天了。除標準的錢包地址外,該App還支持.sol域名。

Beosin:sDAO項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin?EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的sDAO項目遭受漏洞攻擊,Beosin分析發現由于sDAO合約的業務邏輯錯誤導致,getReward函數是根據合約擁有的LP代幣和用戶添加的LP代幣作為參數來計算的,計算的獎勵與用戶添加LP代幣數量正相關,與合約擁有總LP代幣數量負相關,但合約提供了一個withdrawTeam的方法,可以將合約擁有的BNB以及指定代幣全部發送給合約指定地址,該函數任何人都可調用。而本次攻擊者向其中添加了LP代幣之后,調用withdrawTeam函數將LP代幣全部發送給了指定地址,并立刻又向合約轉了一個極小數量的LP代幣,導致攻擊者在隨后調用getReward獲取獎勵的時候,使用的合約擁有總LP代幣數量是一個極小的值,使得獎勵異常放大。最終攻擊者通過該漏洞獲得的獎勵兌換為13662枚BUSD離場。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/21 7:53:09]

Beosin:UVT項目被黑客攻擊事件簡析,被盜資金已全部轉入Tornado Cash:金色財經報道,據Beosin EagleEye 安全預警與監控平臺檢測顯示,UVT項目被黑客攻擊,涉及金額為150萬美元。攻擊交易為0x54121ed538f27ffee2dbb232f9d9be33e39fdaf34adf993e5e019c00f6afd499

經Beosin安全團隊分析,發現攻擊者首先利用開發者部署的另一個合約的具有Controller權限的0xc81daf6e方法,該方法會調用被攻擊合約的0x7e39d2f8方法,因為合約具有Controller權限,所以通過驗證直接轉走了被攻擊合約的所有UVT代幣,Beosin安全團隊通過Beosin Trace進行追蹤,發現被盜資金已全部轉入Tornado Cash。[2022/10/27 11:48:46]

除了點對點聊天外,該App還支持小費打賞、創建群聊、收費收信等功能。收費收信是其中一個較為新穎的設計。

鏈上信息傳輸因為其無需許可的特點,只要知道地址,任何人皆可發送任意的信息。假設這樣一個場景,若Jabber成為像微信一樣廣泛普及的聊天應用,而你又恰好是一個地址已被公開的KOL,那你的聊天列表會被多少無效信息充斥呢?

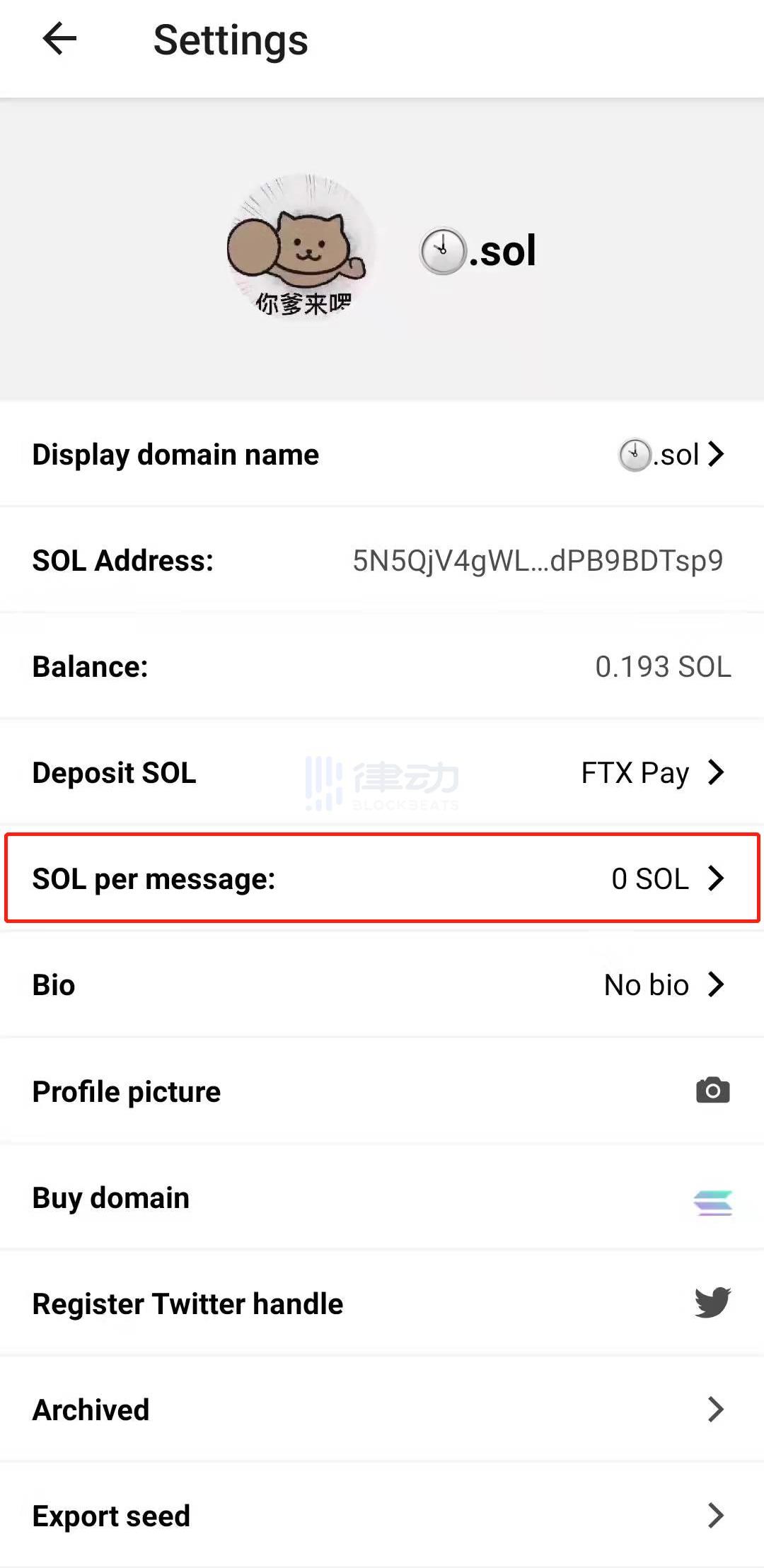

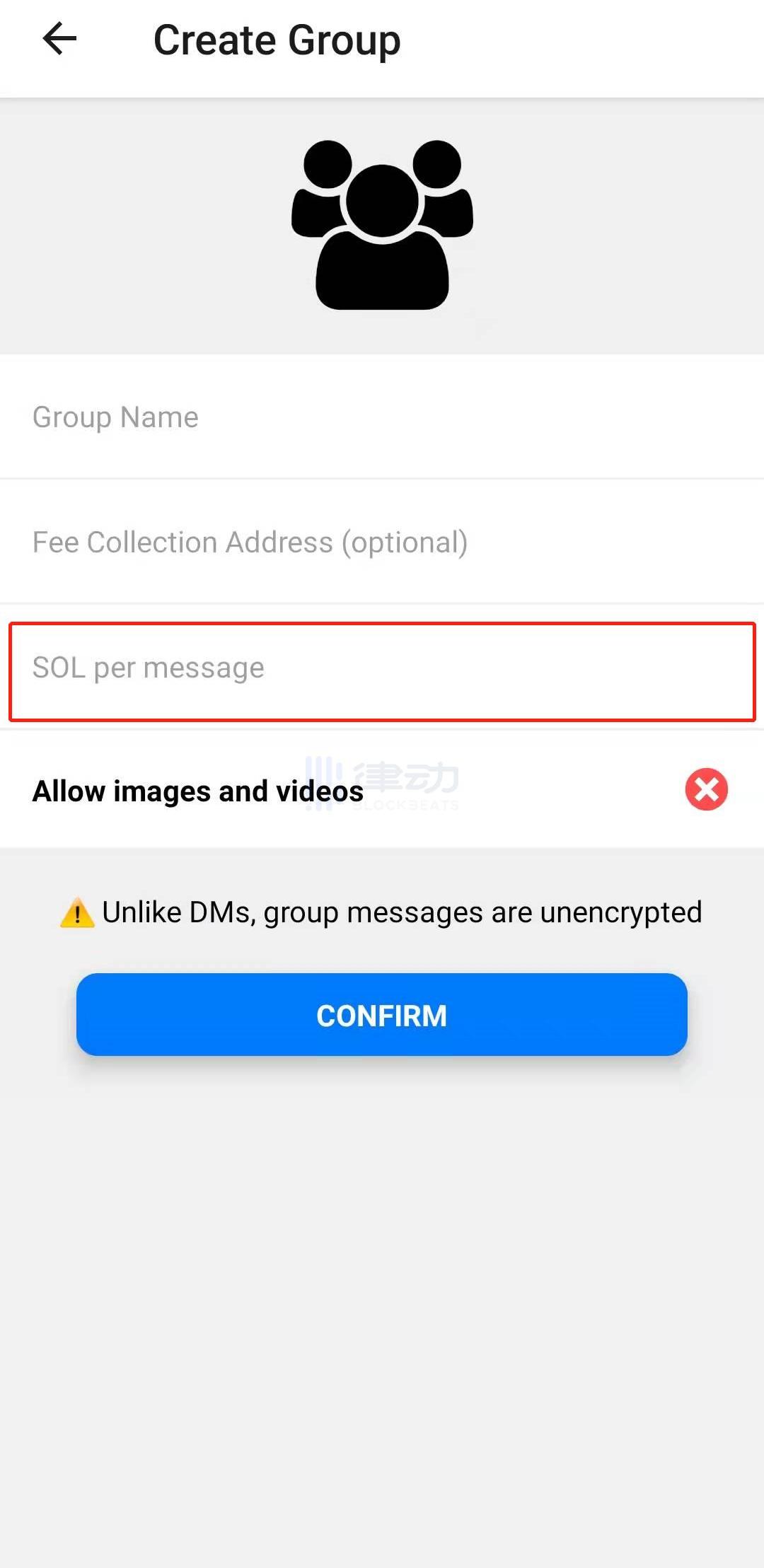

通過收費收信的功能,這一問題得到了解決。在設置界面我們看到「SOLpermessage」這一項目,這一數值代表著向你發送信息每條需向你支付多少SOL。這一設計非常有趣。

而在群聊中也存在著類似的機制,用戶加入群聊后需支付一定的SOL才可發送消息。這一機制可創造更多的用例,譬如付費社群、線上答疑等等。但目前在Web2的同類產品中,尚無有類似機制的用例。這一需求是否能產生真實的使用場景,仍然有待觀察。

這款App與其他聊天軟件最根本的區別,即所有數據全部鏈上傳輸。而這也是用戶對其最大的擔憂所在,鏈上數據公開透明,如何保證聊天內容的隱私性?

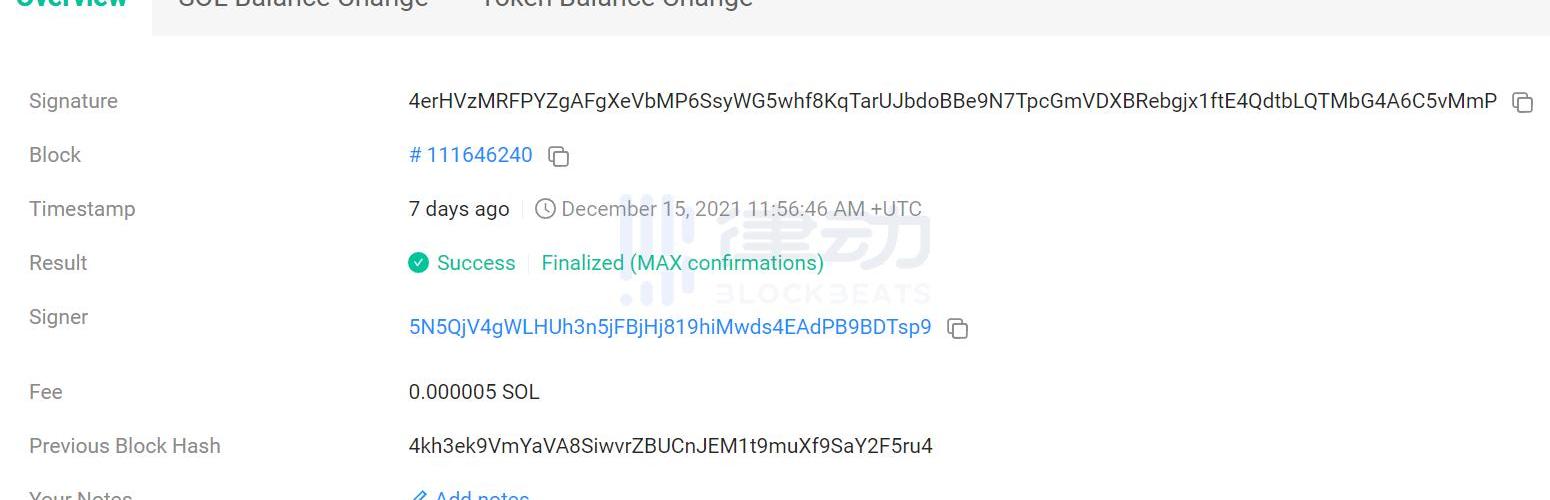

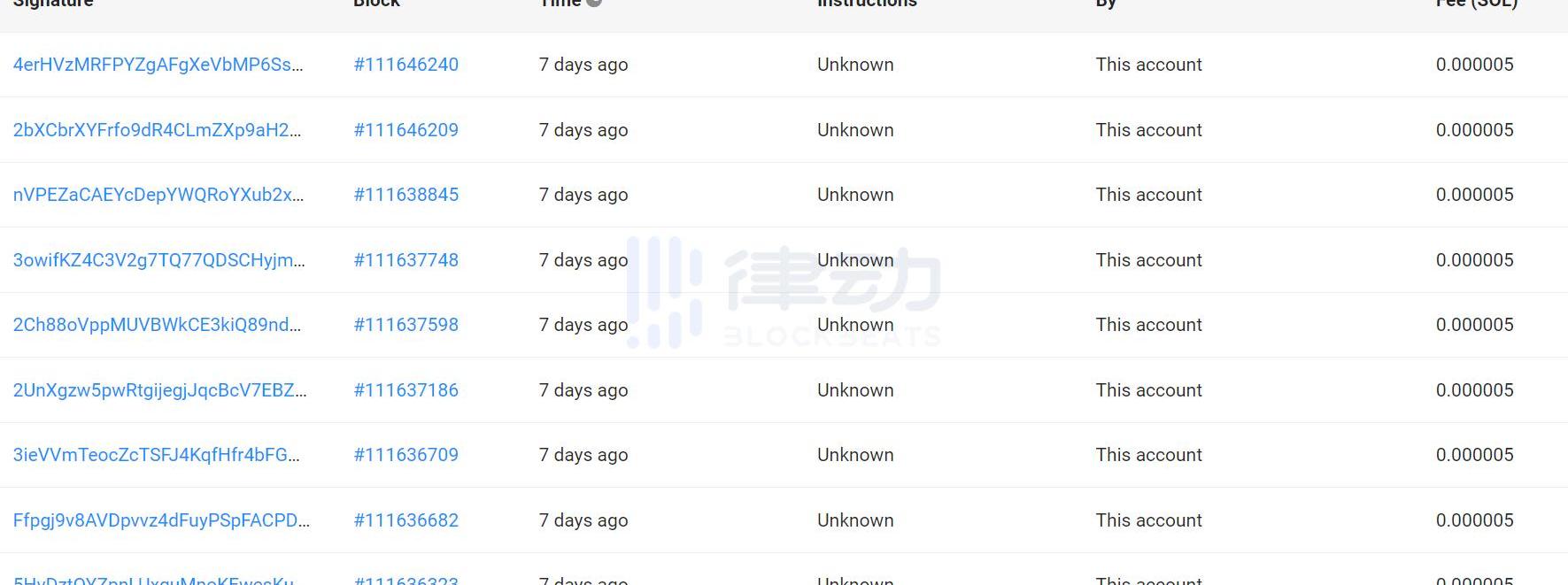

我們以真實的使用情況作為演示。筆者使用Jabber向某地址發送了「GM」兩個字符,該筆交易收取了0.000005SOL的gas。

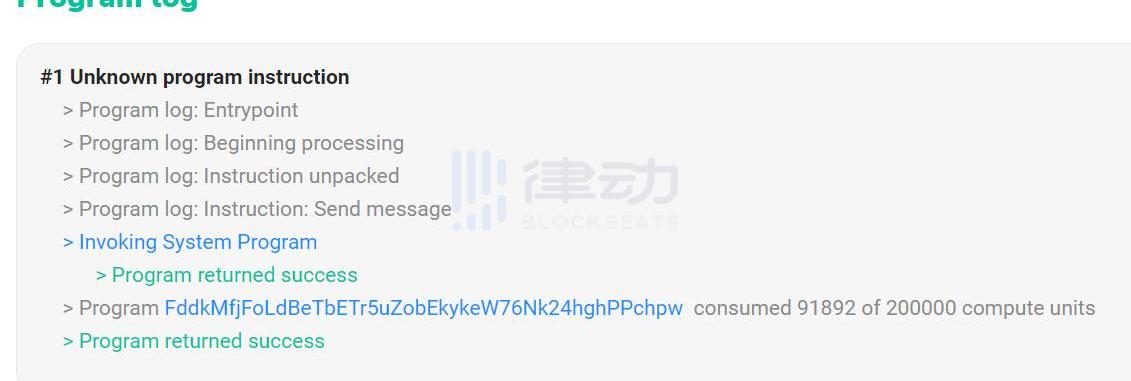

而在這筆的轉賬的log詳情中,我們可以看到一些更細節的內容。

Jabber盡管會將全部信息上鏈,但消息是加密的并不會將你的聊天內容公開,用戶無需擔心聊天全部上鏈所使得隱私泄露。

而全部上鏈的缺點也是顯而易見的,每次操作都要付出一定的gas是在所難免的。在進行多次嘗試之后可以發現,修改個人資料、更改頭像圖片、設置是否顯示SOL域名等等,在設置中的每一項操作幾乎均需要進行鏈上交互,并付出gas費。而在實際的聊天過程中,發送不同數量的字符,付出的gas費用也都相同,與更改各項設置所需gas相同,均為0.000005。

Jabber由Bonfida團隊開發,目前并無獨立官網,現已提供iOS和Android版本。Bonfida是基于Solana建立的一款完整產品套件,其旗艦產品為基于Serum中央訂單簿的DEX前端。目前Bonfida提供的功能除了基于Serum的基礎交易功能以外,還有程序化交易機器人、SerumAPI、Solana鏈上永續合約協議、SOL域名等。

Jabber是基于Solana建立的第一個移動消息應用。Bonfida認為,Jabber最重要的價值在于它為用戶提供了一種無需信任、去中心化的方式來將他們的交互貨幣化。這個特性或可為NFT和GameFi帶來更多的用例。?

作者:9x9x9,NFT收藏家編譯:0x137,律動BlockBeats本文梳理自OpenDAO支持者及NFT收藏家9x9x9在個人社交媒體平臺上發布的觀點.

1900/1/1 0:00:00鏈捕手消息,Web3創業加速器DeFiAlliance宣布創立去中心化自治組織AllianceDAO,并完成5000萬美元融資.

1900/1/1 0:00:00鏈捕手消息,根據Web3Index的排名,PocketNetwork現在是排名第一的中間件服務協議,上個月開發者支付的費用增長了208%,比與其收入最接近的協議高出7倍之多.

1900/1/1 0:00:00原文標題:《a16z:一場“好萊塢”式的勝利》 作者:jessie “他們就像瘋子,霸氣地在每筆交易中都插上一腳.

1900/1/1 0:00:00鏈捕手消息,收益聚合器項目YearnFinance社區以99.68%-0.32%的投票結果通過第65號關于新代幣經濟模型的提案.

1900/1/1 0:00:00來源:福布斯 編譯:律動 近日,比特小鹿集團董事長、比特大陸和Matrixport聯合創始人吳忌寒接受了福布斯的采訪。自從與比特大陸另一位創始人詹克團經歷股權糾紛之后,吳忌寒已鮮少露面.

1900/1/1 0:00:00