BTC/HKD+4.63%

BTC/HKD+4.63% ETH/HKD+4.33%

ETH/HKD+4.33% LTC/HKD+6.73%

LTC/HKD+6.73% ADA/HKD+6.04%

ADA/HKD+6.04% SOL/HKD+7.83%

SOL/HKD+7.83% XRP/HKD+4.11%

XRP/HKD+4.11%背景概述

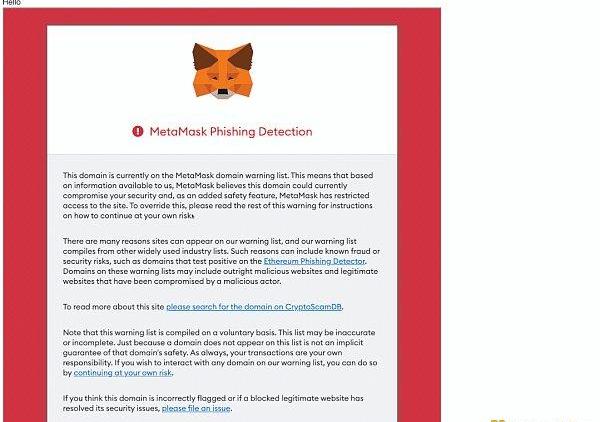

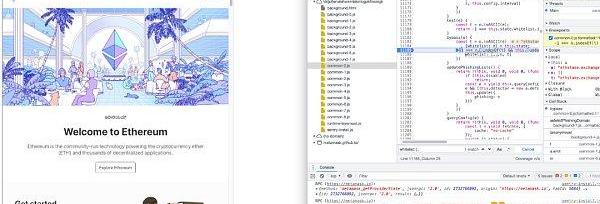

2022年6月3日,MetaMask公開了白帽子發現的一個嚴重的Clickjacking漏洞,這個漏洞可以造成的影響是:在用戶的MM插件錢包處于解鎖狀態,用戶訪問惡意的站點時,站點可以利用iframe標簽將解鎖的MM插件錢包頁面嵌入到網頁中并進行隱藏,然后引導用戶在網站上進行點擊操作,實際上是在MM解鎖的頁面中進行操作,從而盜取用戶的數字貨幣或藏品等相關資產。鑒于MM的用戶體量較大,且ForkMetaMask插件錢包的項目也比較多,因此在MM公開這個漏洞后,我們立即開始對這個漏洞進行復現,然后開始搜尋這個漏洞對于其他ForkMetaMask項目的影響。

隨后,慢霧安全團隊盡可能地通知受到影響的項目方,并引導項目方進行修復。現在將這個Clickjacking漏洞的分析公開出來避免后續的項目踩坑。

漏洞分析

Tranglo和Lulu合作開展跨境支付:金色財經報道,跨境支付解決方案Tranglo宣布與Lulu Money建立跨境支付合作伙伴關系。Tranglo目前實時處理80%的付款。LuLu Financial負責運營用于匯款即服務的API優先模型Digit9平臺。Tranglo集團首席執行官Jacky Lee解釋說,Lulu負責連接最終用戶,這種合作關系將縮短匯款時間。

此前消息,Ripple宣布收購跨境支付解決方案Tranglo 40%股份。[2023/5/22 15:18:03]

由于MM在發布這個Clickjacking漏洞的時候并沒有詳細的說明,僅是解釋了這個漏洞的利用場景以及能夠產生的危害,所以我在進行復現的時候也遇到了挺多坑,所以為了讓大家能夠更好地順暢地理解整個漏洞,我在進行漏洞分析之前先補充下一個知識點。

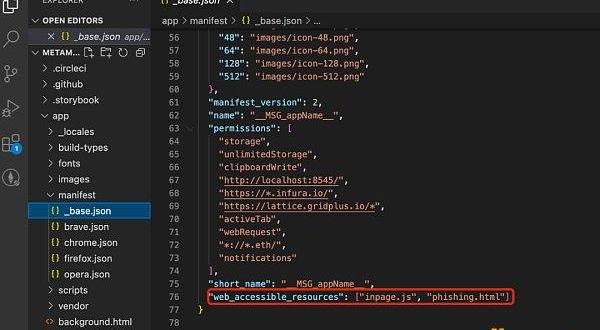

我們來了解下Manifest-WebAccessibleResources。在瀏覽器擴展錢包中有這么一個配置:web_accessible_resources,其用來約束Web頁面能夠訪問到瀏覽器擴展的哪些資源,并且在默認的情況下是Web頁面訪問不到瀏覽器擴展中的資源文件,僅瀏覽器擴展的本身才能訪問到瀏覽器擴展的資源。簡而言之就是http/https等協議下的頁面默認是沒法訪問到chrome-extension,當然如果擴展錢包配置了web_accessible_resources將擴展錢包內部的資源暴露出來,那么就能被http/https等協議下的頁面訪問到了。

鏈游 Fusionist 域名服務 AceDomains 的 1000 個高級域名已被全部鑄造:5月13日消息,鏈游 Fusionist 域名服務 AceDomains 的 1000 個高級域名已被全部鑄造,一共消耗了 3.5 萬枚 ACE。Ace Domain 40% 的收入將被銷毀,以達到更好的 Token 通縮效果。

ACE 域名于 5 月 7 日正式推出,提供 5 種基本域類型。擁有基本域的用戶能夠將他們的基本域升級為高級域名,高級域名的總供應量為 1000。[2023/5/14 15:01:24]

而MM擴展錢包在10.14.6之前的版本一直保留著"web_accessible_resources":的配置,而這個配置是漏洞得以被利用的一個關鍵點。

FTX申請多6個月時間提交破產重組計劃:金色財經報道,加密貨幣交易所FTX向美國法官申請,希望再給6個月的時間來提交破產法第11章的重組計劃,稱在去年倒閉后,公司需要更多的時間來繼續理清財務狀況,將“很快”公布資產和負債細節。根據上周五提交給美國特拉華地區破產法院的一份動議,該公司要求在9月7日之前提出重組方案,而此前計劃是3月11日。[2023/3/14 13:01:46]

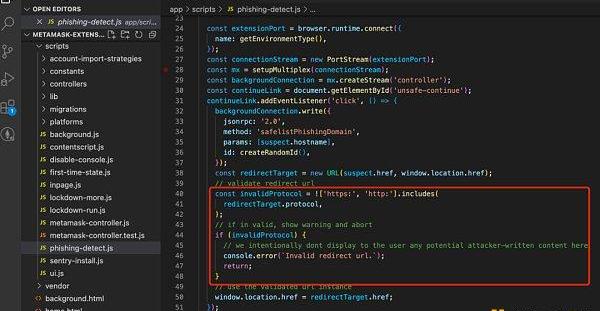

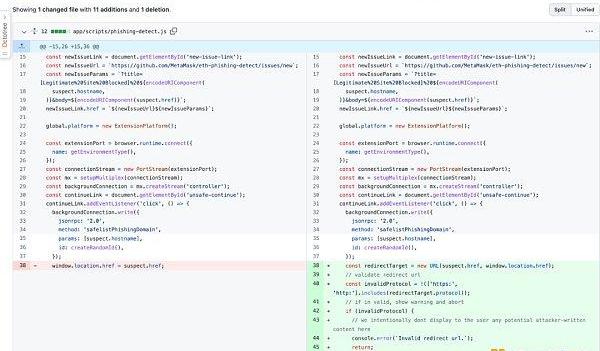

然而在進行漏洞分析的時候,發現在app/scripts/phishing-detect.js(v10.14.5)中已經對釣魚頁面的跳轉做了協議的限制。。

我們繼續跟進這個協議限制的改動時間點,發現是在如下這個commit中添加了這個限制,也就是說在v10.14.1之前由于沒有對跳轉的協議進行限制,導致Clickjacking漏洞可以輕易被利用。

約5000萬枚USDC已從Coinbase轉移至Voyager:金色財經報道,PeckShield監測數據顯示,約5000萬枚USDC已從Coinbase轉移至Voyager。[2023/2/24 12:27:01]

相關的commit:

https://github.com/MetaMask/metamask-extension/commit/c1ca70d7325577835a23c1fae2b0b9b10df54490

https://github.com/MetaMask/metamask-extension/compare/v10.14.0...v10.14.1

今日恐慌與貪婪指數為24,恐慌程度與昨日一致:金色財經消息,今日恐慌與貪婪指數為24(昨日為24),恐慌程度與昨日一致,等級仍為極度恐慌。

注:恐慌指數閾值為0-100,包含指標:波動性(25%)+市場交易量(25%)+社交媒體熱度(15%)+市場調查(15%)+比特幣在整個市場中的比例(10%)+谷歌熱詞分析(10%)。[2022/7/10 2:03:03]

為了驗證代碼的分析過程,我們切換到protocol限制之前的版本v10.14.0進行測試,發現可以輕松復現整個攻擊過程。

但是在MM公開的報告中也提到,Clickjacking漏洞是在v10.14.6進行了修復,所以v10.14.5是存在漏洞的,再繼續回頭看這里的猜想。。

經過反復翻閱代碼,在v10.14.5以及之前版本的代碼,會在釣魚頁面提示的時候,如果用戶點擊了continuingatyourownrisk.之后就會將這個hostname加入到本地的白名單列表中。從而在下一次訪問到該網站的時候就不會再出現MetaMaskPhishingDetection的提醒。

比如這個釣魚網站:ethstake.exchange,通過iframe標簽將釣魚網站嵌入到網頁中,然后利用Clickjacking漏洞就能將惡意的釣魚網站加入到白名單中,同時在用戶下一次訪問釣魚網站的時候MM不會再繼續彈出警告。

分析結論

如上述的分析過程,其實MM近期修復的是兩個Clickjacking漏洞,在復現過程中發現最新的v10.14.6已經將web_accessible_resources的相關配置移除了,徹底修復了MetaMaskPhishingDetection頁面的點擊劫持的問題。

利用Clickjacking漏洞誘導用戶進行轉賬的修復:

https://github.com/MetaMask/metamask-extension/commit/c1ca70d7325577835a23c1fae2b0b9b10df54490

利用Clickjacking漏洞將釣魚網站加入到白名單的修復:

https://github.com/MetaMask/metamask-extension/commit/7199d9c56775111f85225fe15297e47de8e2bc96

慢霧安全團隊對chrome擴展商店中的各個知名的擴展錢包進行了Clickjacking的漏洞檢測,發現如下的錢包受到Clickjacking漏洞影響:

CoinbaseWallet(v2.17.2)

Coin98Wallet(v6.0.6)

MaiarDeFiWallet(v1.2.17)

慢霧安全團隊第一時間聯系項目方團隊,但是到目前為止部分項目方還未反饋,并且MM公開這個漏洞至今已經過去了11天。為了避免用戶因為該漏洞遭受損失,慢霧安全團隊選擇公開漏洞的分析。如果受影響的相關項目方看到這篇文章需要協助請聯系慢霧安全團隊。

慢霧安全團隊再次提醒瀏覽器擴展錢包項目方如果有基于MetaMask

慢霧安全團隊建議普通用戶在項目方還未修復漏洞之前可以先暫時停止使用這些擴展錢包,等待錢包官方發布修復版本后,用戶可以及時更新到已修復的版本進行使用。

來源:金色財經

Tags:INGMASKTAMATAMZINGmetamask手機版下載MetaMask錢包官網metamask安卓app下載

本文作者:劉申凡 近日,淘寶等平臺發售一款名為網易春風元系列飛機bei,將“妲小己”、“鈺環”、“遙遙”三個具象化二次元IP作為配套帶有不同技能的內膽.

1900/1/1 0:00:00“動動手指,就有收益”,既能娛樂又能賺錢,這種美夢真的能實現嗎?區塊鏈游戲開心農場物語,現在來啦!在這款區塊鏈游戲中,玩家對自己的資產具絕對所有權.

1900/1/1 0:00:00以太坊自從6.7號開始,已經從1880的高點一周時間,砸到現價1100的位置,我們都知道以太坊被市場投資者稱為山寨幣之王,以太坊上周的表現,就可以看出各種山寨幣基本都是腰斬.

1900/1/1 0:00:00幣圈咨詢 6月17日熱點; 1.俄羅斯財政部:如果俄羅斯法律承認數字資產為財產,考慮在國際貿易中使用加密貨幣2.馬斯克:將數字支付整合到Twitter中是“有意義的”3.一名狗狗幣投資者起訴馬斯.

1900/1/1 0:00:00TC橫了一個多月最終選擇了向下,而向下放出了巨量!再次驗證了一句話:橫有多長豎有多高。昨天下午1點左右大餅26000點社群里提示三賣做空3500點空間穩穩入袋.

1900/1/1 0:00:00每輪牛熊轉換,都會有一些曾經為人熟知的機構、資本、項目離開視線,當市場規模越來越大,更替來的也愈加猛烈,我們看到了市值前五的LUNA一夜歸零,看到美國最大借貸平臺Celsius不得不暫停提款.

1900/1/1 0:00:00